(第六篇) 企業級 Check Point 部署教學

這篇開始教大家安裝和設定 Anti-Bot,然後就是利用假扮駭客入侵的工具來測試 Anti-Bot 有否起作用,最後當然就是檢查報告內的駭客來源位置和是一種什麼樣的攻擊等等。

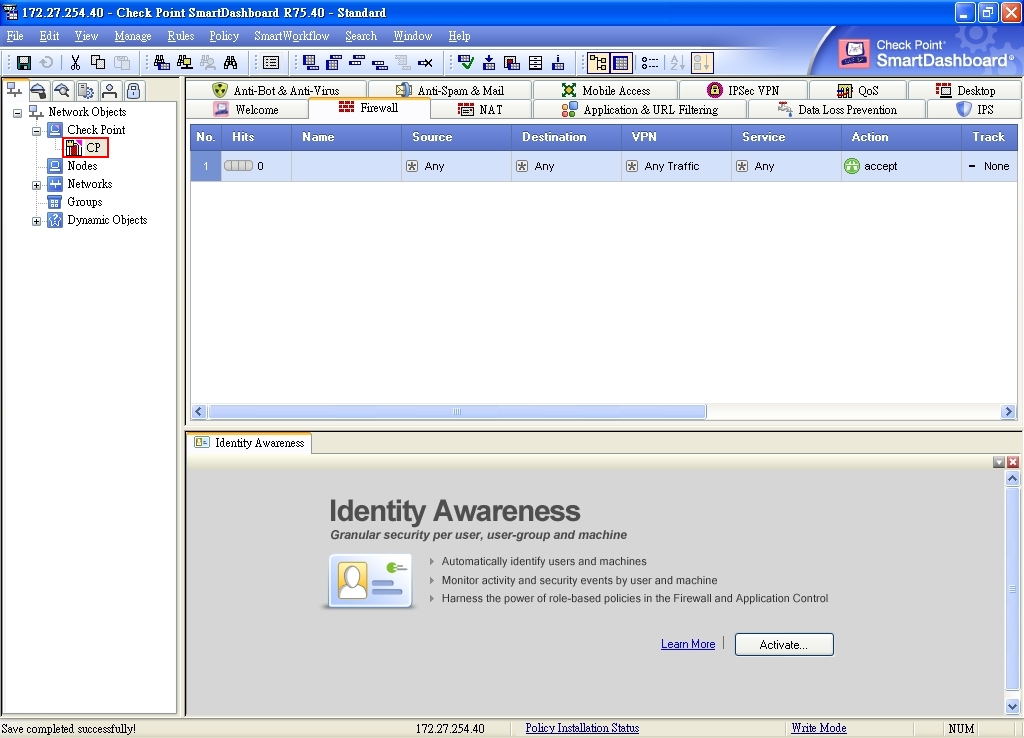

Step 1:首先按上方的【Firewall 】按鈕,接著在左方連按兩下【Check Point】→【CP】。

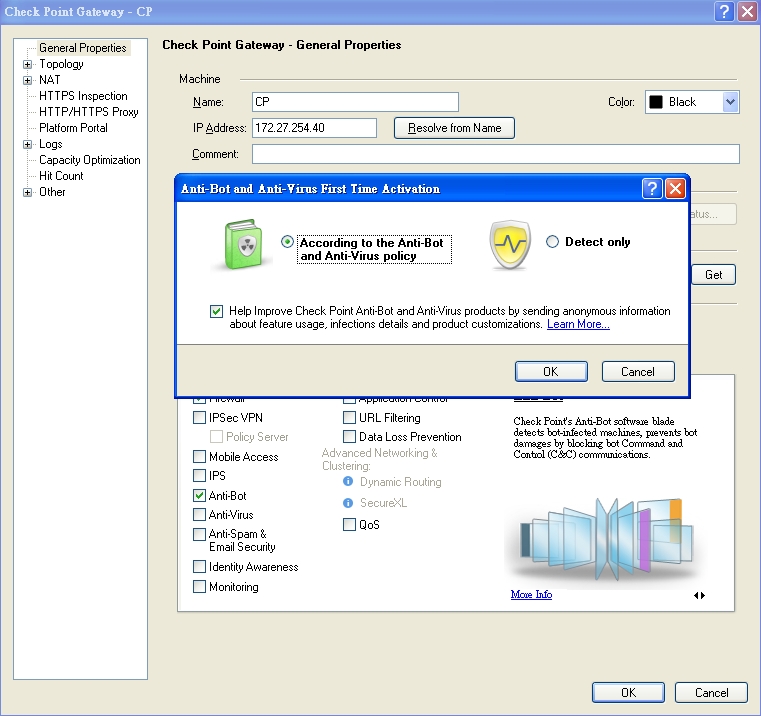

Step 2:彈出 Check Point Gateway 視窗後,請在【General Properties】選取【Anti-Bot】模組,接著彈出「First Time Activation」視窗,請選擇【According the Anti-Bot and Anti-Virus policy】選項,意思是將 Anti-Bot 的防禦使起作用在規則內(不會像【Detect only】選項只是偵測而不會作防禦),然後按【OK】按鈕開始安裝。

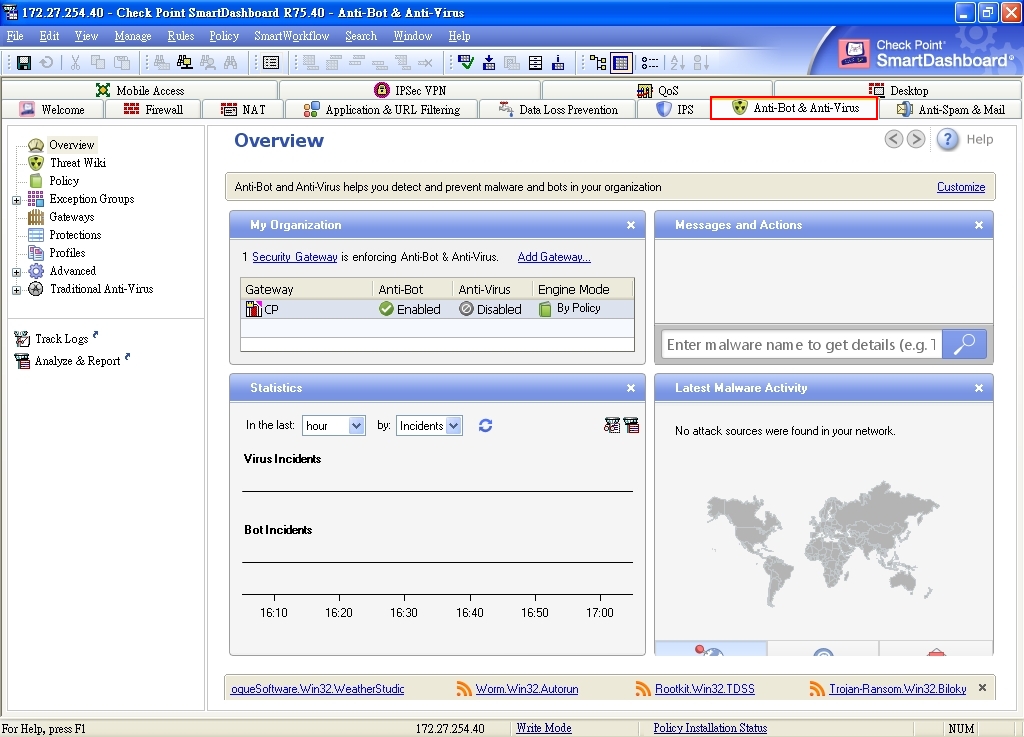

Step 3:Anti-Bot 安裝完畢後,請按上方的【Anti-Bot & Anti-Virus】,大家在「Overview」版面就可以看見 Anti-Bot Enabled,表示經已運作。

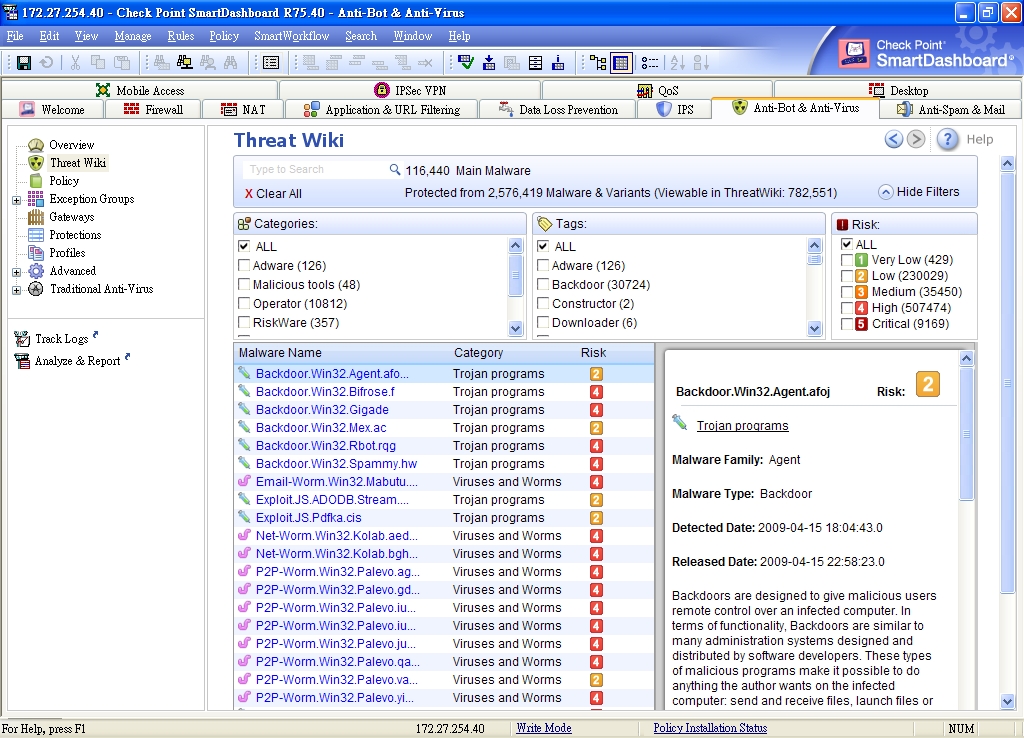

Step 4:按左方的【Threat Wiki】後,大家很清楚看見 Check Point 的防禦攻擊和病毒資料庫。

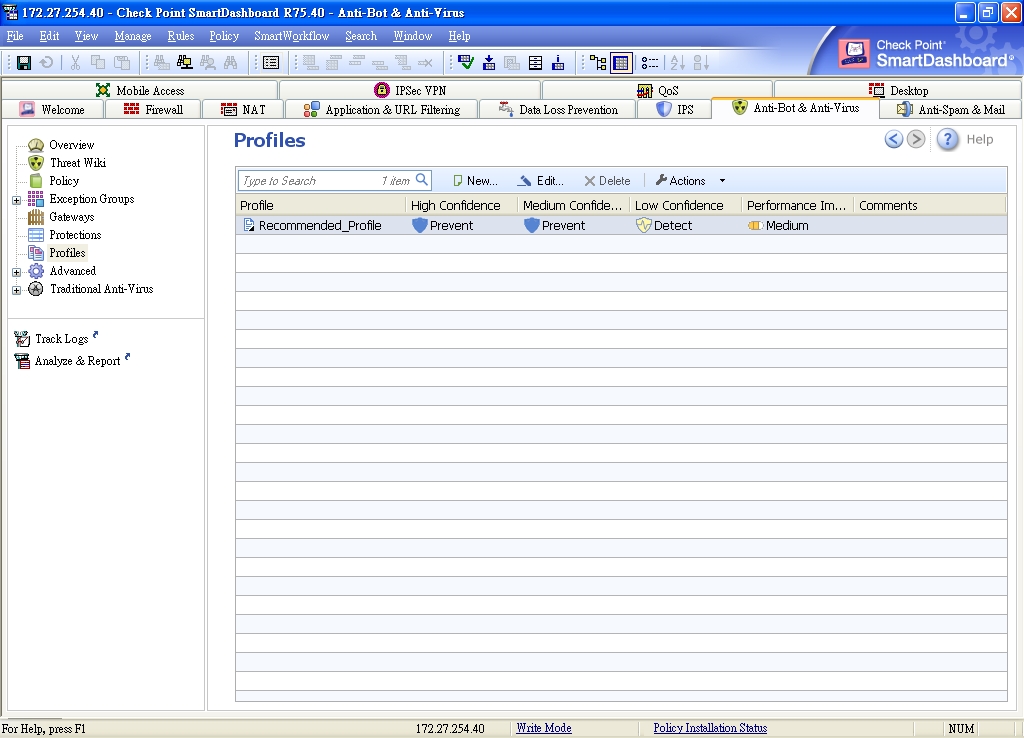

Step 5:按左方的【Profiles】,大家可以在這裡設定不同 Anti-Bot 的設定檔。

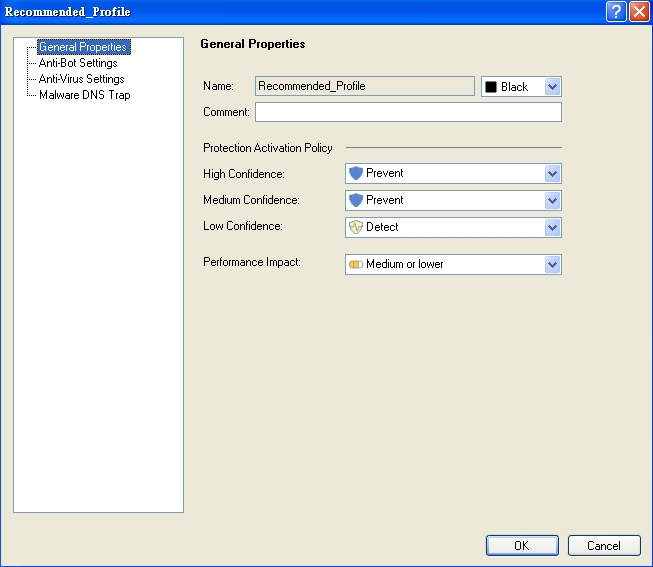

Step 6:按兩次設定檔就可以調較防禦難度,如果設定正確無誤,請按【OK】按鈕。

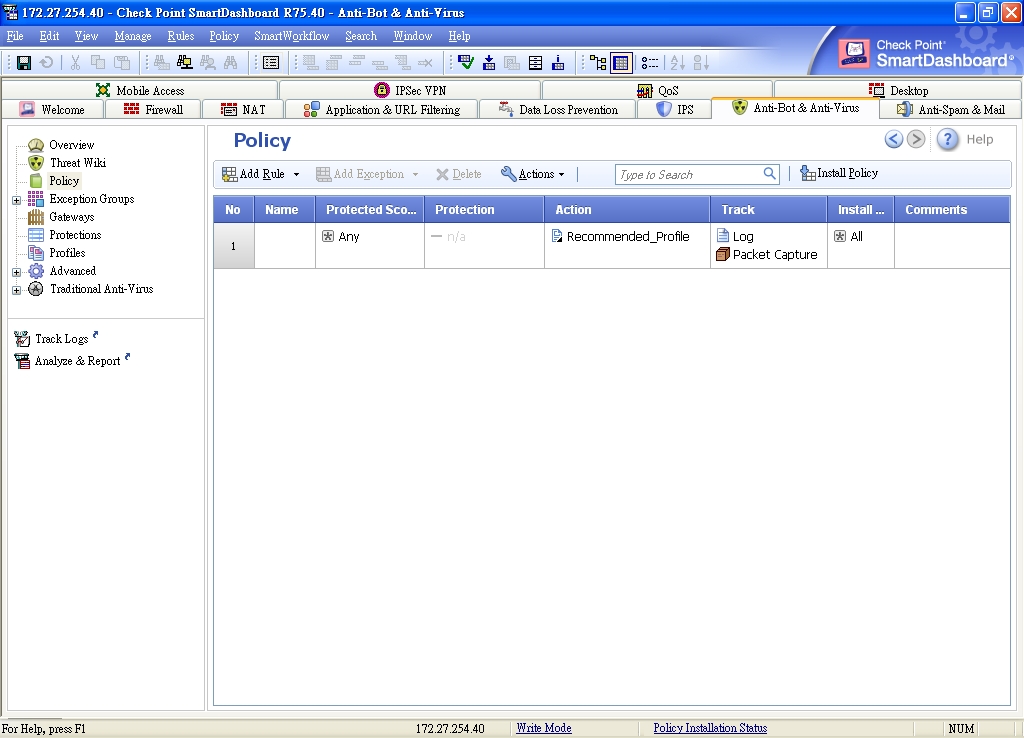

Step 7:按左方的【Policy】,預設經已加入一條規則。

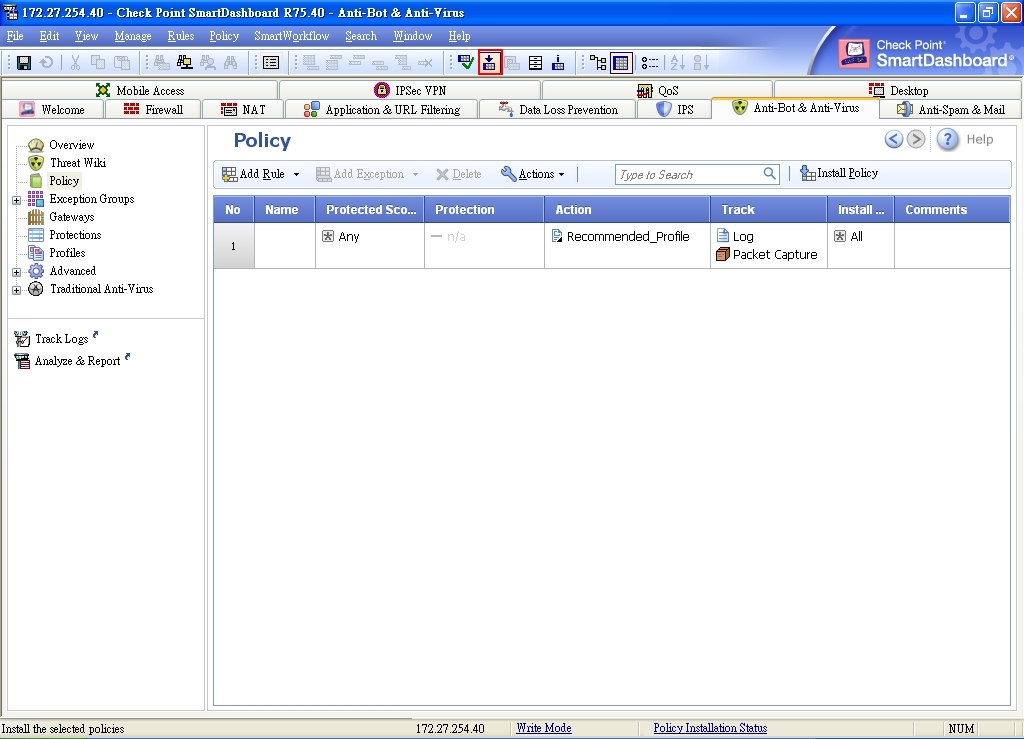

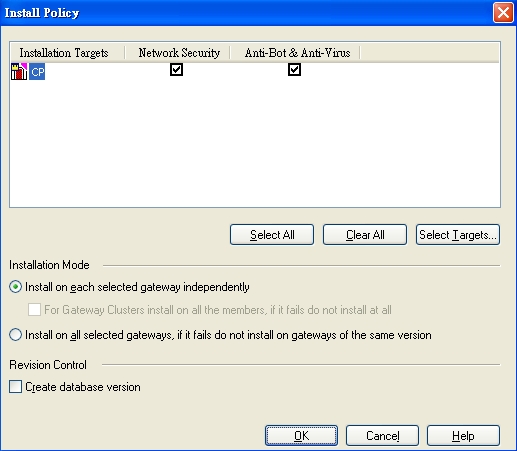

Step 8:接著按上方的【Install Policies】圖案,將規則安裝到 Check point 內。

Step 9:彈出 Install Policy 視窗後,不需要變更任何設定,直接按【OK】按鈕。

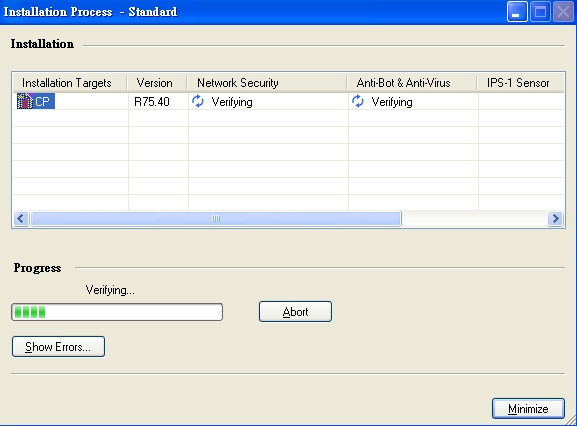

Step 10:開始進行安裝防火牆規則,請耐心等待。

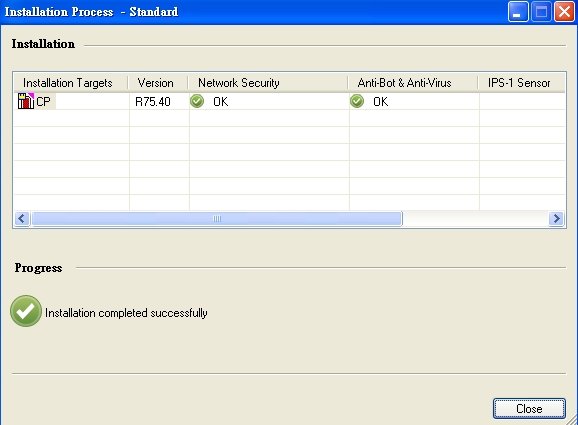

Step 11:安裝完成,請直接按【Close】按鈕。

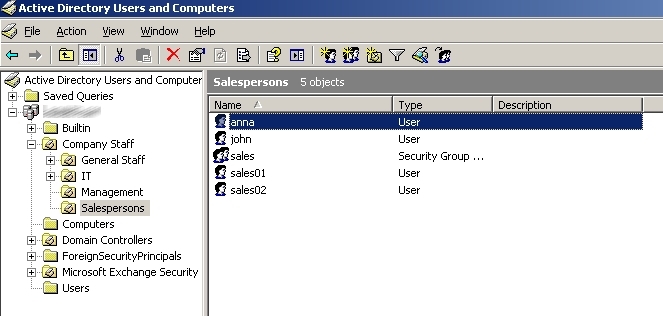

Step 12:因為經已安裝及設定好 Identity Awareness 模組,所以可以和 Active Directory 作認證,請在 Active Directory 新增使用者。

Step 13:然後使用 Anna 身份登入 Windows Wordstation。

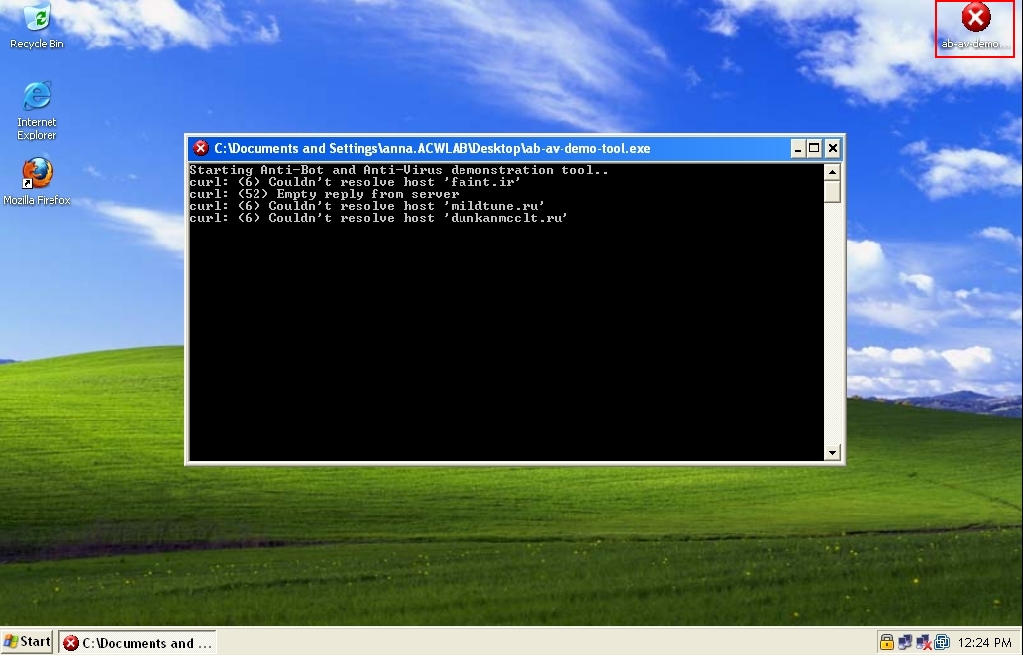

Step 14:接著執行假扮駭客入侵的工具,試範 Anna 在內部進行攻擊。

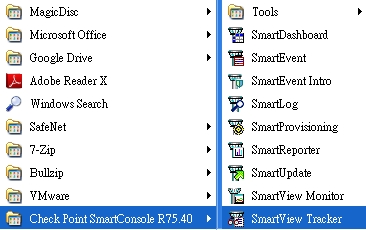

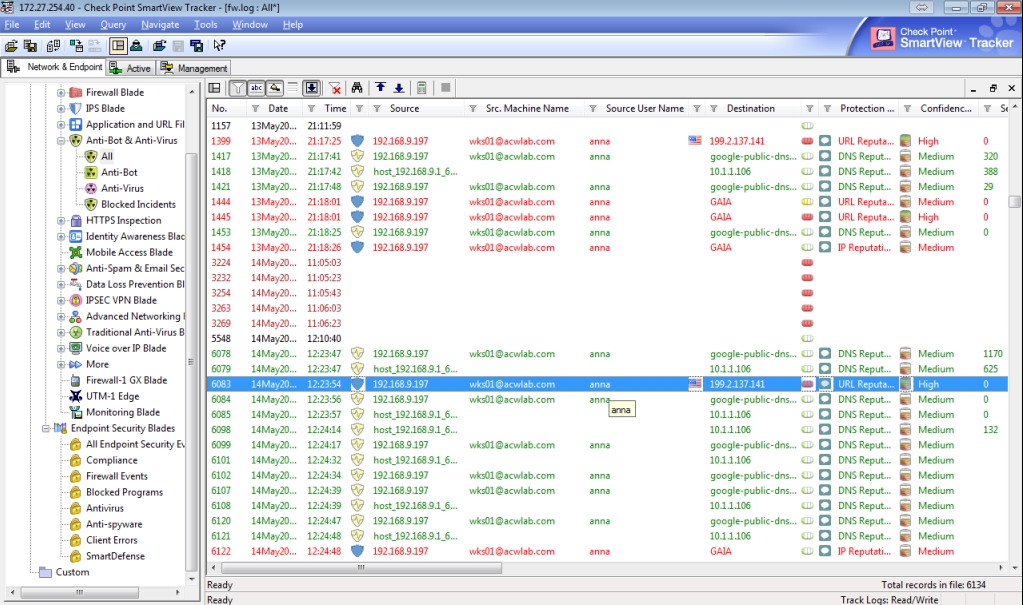

Step 15:之後開啟 SmartView Tracker 檢查追蹤報告。

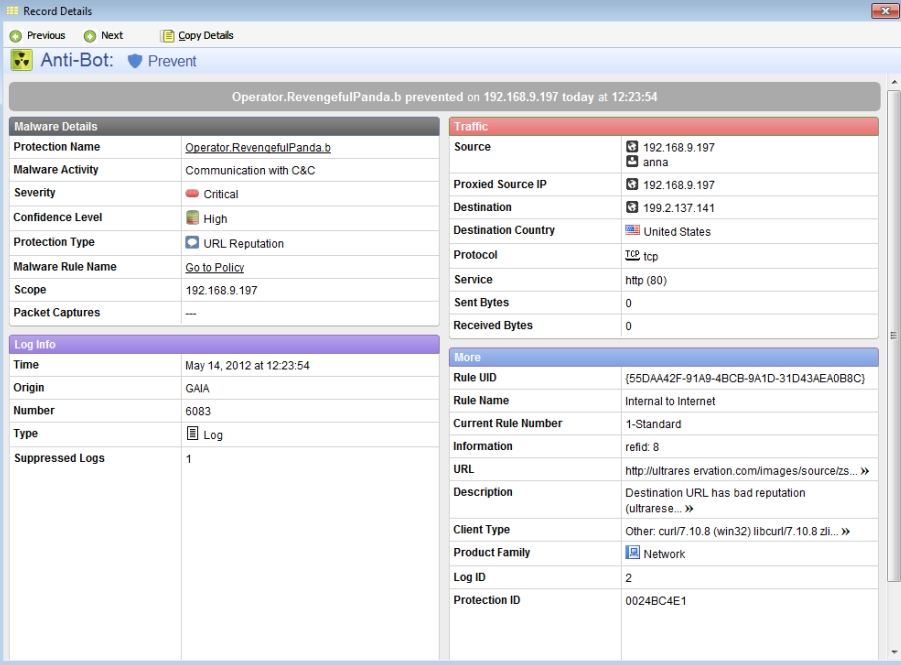

Step 16:在 SmartEvent 的記錄上很明顯看見 Anna 登入過的 Windows Wordstation 出現問題。

Step 17:如果想看更詳細報告,請連按兩次查看。

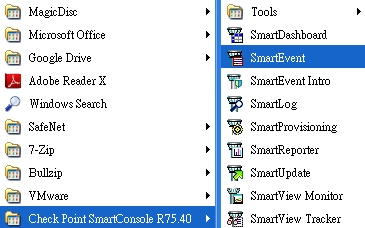

Step 18:再開啟 SmartEvent 檢查報告。

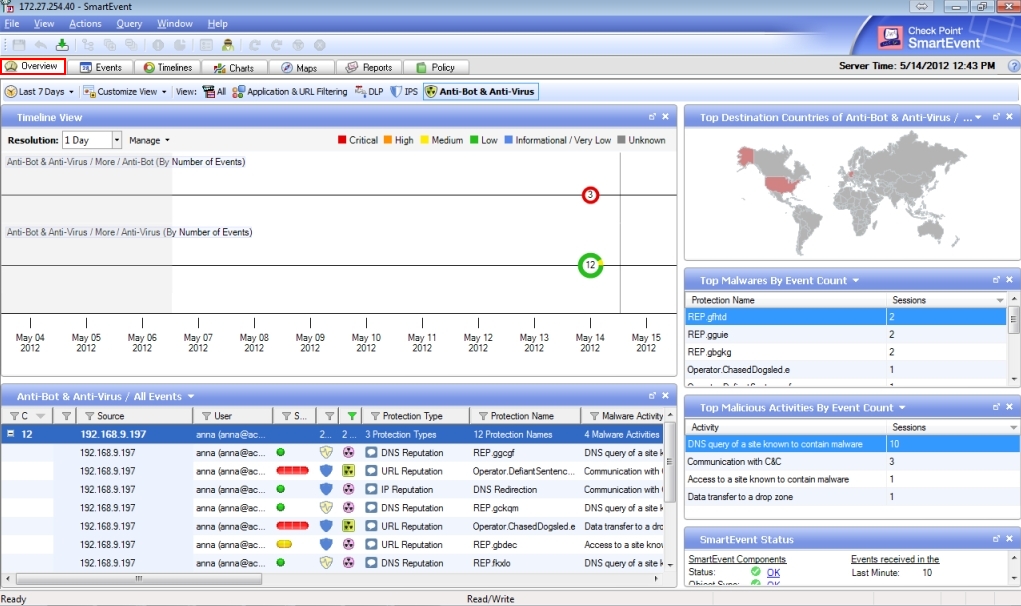

Step 19:按上方的【Overview】按鈕,大家可以檢查每一天的報告。

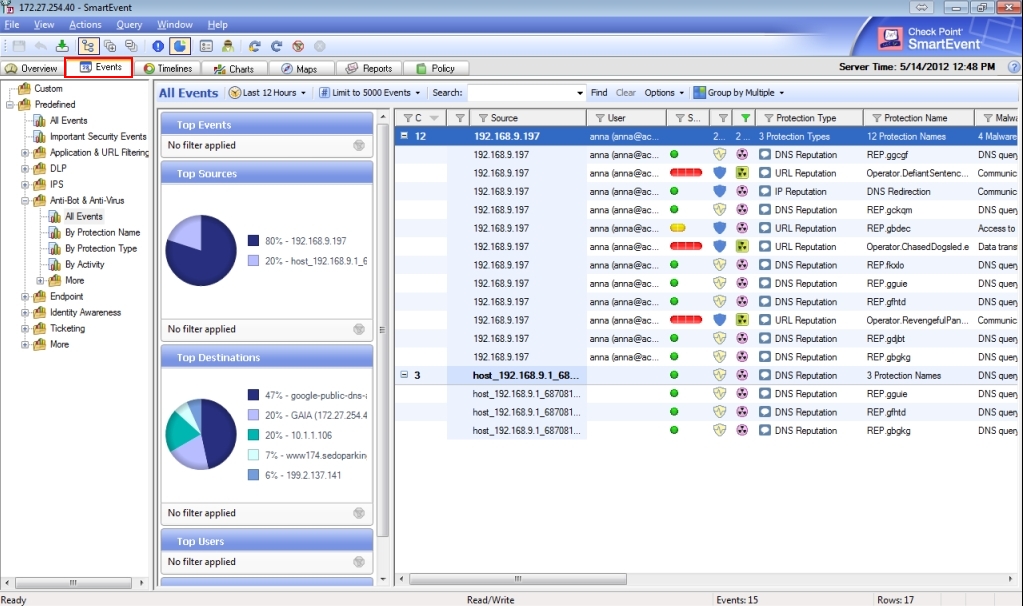

Step 20:按上方的【Events】按鈕,接著在左方按【Anti-Bot & Anti-Virus】→【All Events】直接檢查 Anti-Bot 的報告。

大家看完這篇文章之後,應該知道如何在 Check Point Appliance 檢查 Anti-Bot 的報告,下一篇將教大家設定網絡 DLP 功能。

1 Response

[…] (第六篇) 企業級 Check Point 部署教學 […]