(第一篇) Check Point Threat Emulation Software Blade – 簡介一

一提起電腦病毒,我想每位 IT 人都不會感到陌生,就是因為它,令到你「有家歸不得」,因為需要投放大量時間去解決,不能夠不理會它。一旦忽視它,輕則導致系統損壞、重則令公司資料外洩。因此購買桌上防毒軟件是必須的,至少能夠讓系統取得最新的 Signature,以防禦新型電腦病毒;如果你認為防毒軟件還未夠安全的話,那麼就要購買 UTM 防火牆;有了這兩套保安方案,便可達到兩層防禦效果,但這是否真的「萬無一失」?

雖然現今「下一代」防火牆包含了最新的 UTM 功能,例如防毒及偵測入侵功能,而這些功能都是與桌上防毒軟件一樣靠 Signature 去進行防禦工作,但大家有沒有想過,萬一防毒的 Signature 內沒有所知的病毒,那黑客豈不是能夠輕易入侵公司網絡?答案是對的!

其實在這幾年間經已發生很多 APT Attacks 及 Zero-day Attacks,究竟是怎樣形成的?其實黑客是針對一些軟件漏洞及針對軟件做了「手腳」,繼而借機植入/入侵目標電腦並偷取機密資訊,而更嚴重的便是有機會洩漏整個網絡的資訊。話雖如此,但這些攻擊早已能透過防火牆廠商的監控中心定時更新攻擊來源位置以達致防禦效果。

當電腦真的中了這些病毒後,大多數都會自動傳送訊號給遠端的黑客。而部份防火牆廠商更提供強大的保安功能,讓 IT 人只需在防火牆出口 (Outgoing) 進行設定,即可自動終止攻擊來源位置,從而達致防禦資訊外漏之效。而上年 Check Point 推出的 Anti-Bot Software Blade 就是使用這種方法來防禦 APT Attacks。

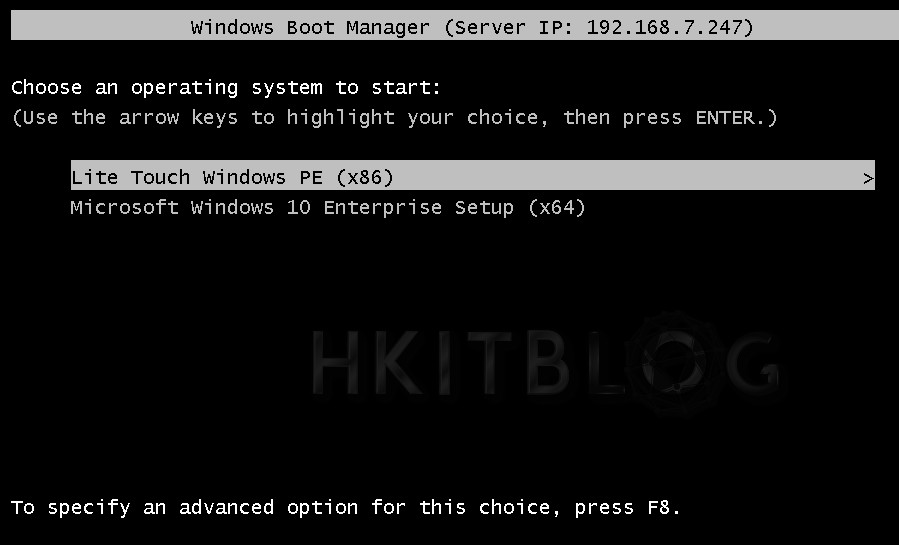

大家可能會問,坊間有沒有一些方案能預先在防火牆的入口 (Incoming) 防禦被黑客做了「手腳」的檔案?這問題筆者多次浮現於腦袋裡,但近日便發現有一套方案可達到此目的,那就是即將推出的 Check Point Threat Emulation Software Blade。它的原理是在 Check Point Appliances 內運行不同的 Windows XP/7/8 Virtual Machines 來開啟進入的檔案 (管理員是看不到 Virtual Machines 的),這種技術名為 Sandbox,透過 Sandbox 即可測試檔案有沒有被黑客做了「手腳」,而萬一真的測試出有問題的話,系統會發出報告通知管理員,報告內容包含開啟了這個有問題的檔案後會出現什麼後果,例如更改了 Windows 系統的 registry,又或者不正常地關掉網絡功能等,這樣管理員便可更清楚被入侵的後果,從而作進一步的調查工作。

大家不要以為 Threat Emulation Software Blade 只能在 Check Point Appliances 內運行,現時 Check Point 亦專門推出了免費的 ThreatCloud 服務讓各位使用,筆者將會在下一篇為大家介紹,請密切留意啦!

(第一篇) Check Point Threat Emulation Software Blade – 簡介一

(第二篇) Check Point Threat Emulation Software Blade – 簡介二

(第三篇) Check Point Threat Emulation Software Blade 網絡圖表簡介

(第四篇) Check Point Threat Emulation Software Blade – 安裝

4 Responses

[…] (第一篇) Check Point Threat Emulation Software Blade – 簡介一 […]

[…] (第一篇) Check Point Threat Emulation Software Blade – 簡介一 […]

[…] (第一篇) Check Point Threat Emulation Software Blade – 簡介一 […]

[…] (第一篇) Check Point Threat Emulation Software Blade – 簡介一 […]