企業應如何應對零日攻擊及複雜威脅(下):深入探討新一代防火牆的三層式防禦設計

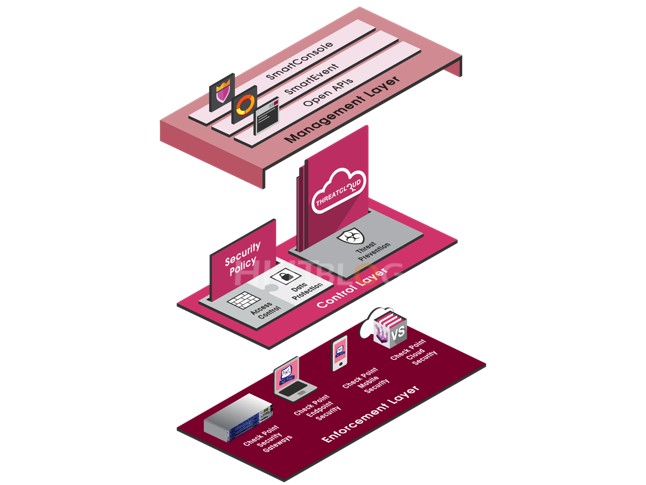

第一層:Enforcement Layer

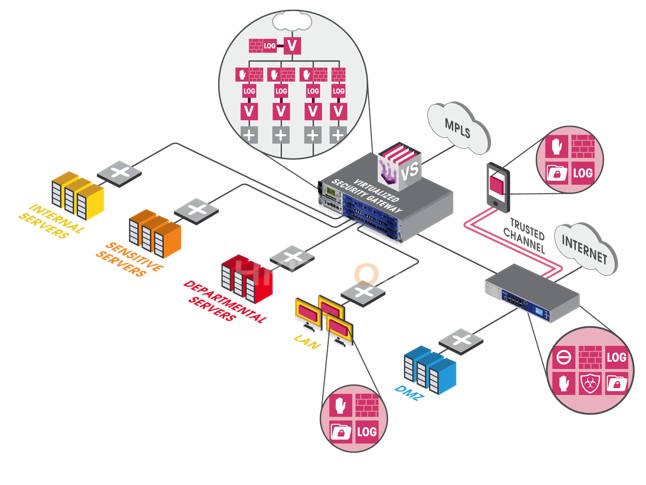

第一層 Enforcement Layer 可以作為一個網絡安全閘道,主要作用自然是抵擋外敵。此閘道可建立於實體硬件、虛擬化、雲端上;不過作為企業的安全閘道,即使面對著一定流量的攻擊,亦需保持應有的穩定性才可;眾所週知,攻擊的流量將會癱瘓企業網絡,而為了應付這種情況,在 Enforcement Layer 上亦加入了「Segmentation」設計。

這種設計可將惡意流量按照四個步驟分流處理,包括 Atomic Segments、Segment Grouping、Consolidation、Trusted Channels。同時管理員更可設計只有符合特定條件的流量才可容許通過某個 Segment,這樣便可降低因惡意攻擊的流量而對合法流量的影響。現時 Check Point 本身便提供了諸如高效的網絡安全模組、虛擬閘道、終端軟件/流動裝置管理方案等以切合 Enforcement Layer 的要求:

– Network Enforcement Gateways

以下型號可充當 Enforcement Layer

600 Appliance

2200 Appliance

12000 Appliance

21000 Appliance

1100 Appliance

4000 Appliance

13500 Appliance

61000 System

– On-host Enforcement Points for Endpoints and Mobile

針對 Endpoint 的應用

Check Point Endpoint Security for Windows and Mac

Check Point Mobile application for iOS/Android

Mobile Access Blade from Check Point complements endpoint

Mobile enforcement points

– Private and Public Cloud

公有雲及私有雲

Private Cloud:Check Point Virtual Edition(VE)

Public Cloud:Check Point Amazon Security Gateway

Check Point Gateway in the Cloud

第二層:Control Layer

接著是 Control Layer。這一層主要的作用在於進行保護動作,例如是進行 threat prevention、access control 以及 data protection,簡單來說這一層的主要作用就是封鎖任何不懷好意的動作,包括各種入侵攻擊、植入惡意流量、惡意軟件、彊屍網絡流量,甚至是惡意軟件與遠端攻擊者的 C&C Server 流量都可完全封鎖。

在這一層上,管理員只需進行簡單的設定,即可獲得智能的偵測防禦。主要原因是 Control Layer 之中本身應部署了雙重引擎,並同時能通過連接遠端的平台隨時取得最新的 Signatures、Reputation、由第三方舉報的安全事件、惡意軟件虛擬化環境下的測試資料等,通過網絡取得由世界各地用戶分享的資訊並實時自動地就有關風險落實不同的防禦政策,從而做到最佳防禦。

現時大家可通過利用 Computer Emergency Readiness Teams(CERTs)、Computer Security Incident Response Teams(CSIRTs)、各家安全廠商、各大資安論壇等取得最新的防禦設定/資料/數據,通過實時與這些機構連接,便可令企業的網絡得到較安全的保障。

而在 Control Layer 之中,當用戶已採用了一段時間後,便應活用當中的大數據分析,利用大數據分析過往的攻擊行為,從而為用戶提供準確的攻擊趨勢以及預測,這樣用戶便可及早採取相應的措施,並加強對有關方面的監控;與傳統的風險預測不同的是由於現時的 Control Layer 層主要部署於企業內部,因此能提供比坊間調查機構所提供的風險資訊更準確及更切合企業實際情況的預測,令企業可預測到未來的種種風險,以下為 Check Point 能支援此層級的方案。

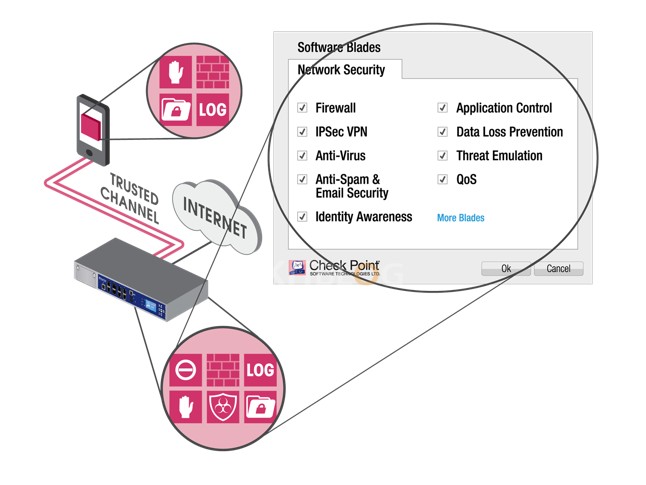

– Check Point Software Blade Architecture

提供 20 個 Software Blade 模組供選用

– Next Generation Threat Prevention

支援多種模組,包括:

IPS(Integrated Intrusion Prevention System)

基於網絡的 Anti-Virus

Threat Emulation

Anti-bOT

– Next Generation Firewall and Data Protection

新一代防火牆及 VPN

User identity Awareness

Application Control

Data and Content Awareness

– Next Generation Data Protection

Check Point DLP Software Blade

第三層:Management Layer

最後一層便是 Management Layer。這裡應該要提供一個簡單直接的介面,並將第一層、第二層的資訊統一顯示出來,藉以方便管理者能實時了解整個架構之中的情況;同時為了應付未來 SDN、虛擬化等靈活多變的網絡環境,Management Layer 之中的管理平台亦應提供可模組化的設計,當進行了模組化的設計後,企業便可靈活快捷地制定不同的存取政策以應付複雜且多變的虛擬化、網絡環境等;而通過模組化,企業亦可將部份管理介面分割出來,從而更便於找尋第三方(例如外判予 SI)進行分工管理,這樣便可令整個過程變得明朗化,管理的流程亦更有步驟及分工。

至於在 Log 或 event 控管部份,在 Management Layer 之中亦應能顯示有關資訊,同時為簡化日後針對攻擊流量而進行的調查工作,這裡所提供的 event 日誌內容亦應更人性化,這樣才可令管理者又或者是較為初階的 IT 技術人員能同時進行調查工作,以提升整體的管理效率。以下為 Check Point 能支援此層級的方案:

– Check Point Modular

同時管理數以千萬計的 Object

單一介面管理三層架構,包括推送及落實三層架構之中的政策

Layers/Sub Layers,令管理員可進行分工,包括落實大範圍的政策以及每一個細範疇的政策

提供 API 令方案能直接與企業的 CRM 系統取得連接,整個流程更為自動化

向第三方系統提供 Open interfaces,令系統可辨識到不同的系統,例如新建 VM 後,系統能懂得自動地將針對 VM 的政策向新建的 VM 進行落實。

– Check Point SmartEvent

更可視化的攻擊資訊

通過 Check Point 的管控中心實時得知世界的最新網絡安全威脅

分析大數據,令用戶能洞悉趨勢

今次用了很大的篇幅講解了現今新一代防禦技術的內部架構以及三層式的防禦發展趨勢,由於當中涉及複雜的架構技術,因此字數稍為多了一點點,希望大家不要介意:)

由於文字過多,這裡筆者將文章分為(上)、(下集),請按此收看(上集)

第一篇:網絡危機威脅全球企業:複雜 IT 環境令管理更麻煩

第二篇:從 1997 到 2014:探究網絡攻擊的發展史

第三篇:知己知彼:最新網絡威脅如何影響企業

第四篇:企業應如何應對零日攻擊及複雜威脅?