(第一篇) Cyberoam NG 身份認證找出中毒元兇、令公司網絡得到穩定

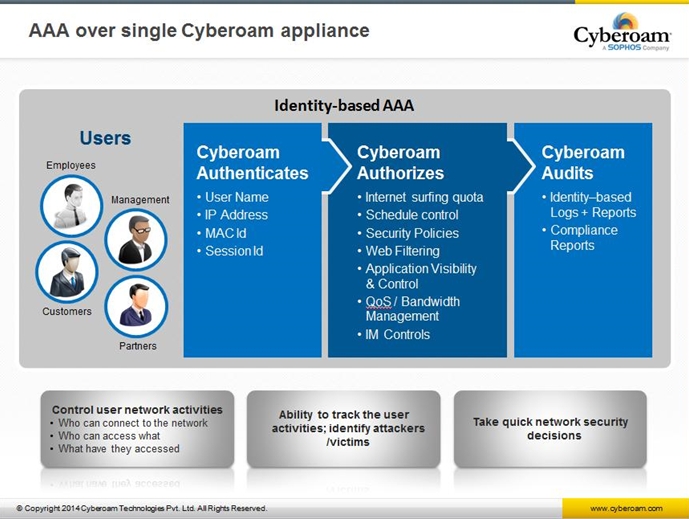

之前報道過如何解封被封鎖的 25 port ,當中提及如何暫時解封被 Spamhaus 的 RBL 封鎖,但這個方法「治標不治本」,原因是還未找出中毒源頭,隔了幾小時後很可能再被封鎖!因此要在這短時間「速戰速決」找出中毒源頭,那有什麼方法是最容易去尋找中毒電腦呢?當然是有的,那就要講到下一代防火牆 (Next Generation Firewall),除了可以殺毒和阻擋外來威脅之外,還有一個最大的賣點就是 Identity-based (身份認證),這個功能的意思是將所有上網的來源電腦先做一次 Identity-based 認證,當認證了身份後才可以上網。萬一內部有一台電腦中了毒,但又未能被 Anti-Virus 殺毒,管理人員可以在下一代防火牆的報告中查出那位經已被認證的使用者電腦有異常流量走出互聯網,再對該電腦進行適當處理。

有了以上的講解,是否對下一代防火牆的 Identity-based 這項功能感興趣呢?有見及此,筆者在網上尋找有這項功能的下一代防火牆,找了一會兒發現名為 Cyberoam 下一代防火牆有此項功能!Cyberoam 的 Identity-based 下一代防火牆也可配合排程 (Schedule),讓使用者在特定的時間上網,達到在繁忙時間只給重要人士使用,大大減輕公司頻寬的負擔。

NetMon Information Systems Ltd 是 Cyberoam 香港總代理商,筆者問了他們借來 Cyberoam NG 系列 CR25wiNG 型號作這個 Identity-based 下一代防火牆的教學,這 wiNG 的 w 字是指擁有 WiFi 功能,後端包括一個 Console 端口給管理員使用指令控制;兩個 USB 端口支援 3G modem;以及四個網絡端口可彈性地更改 WAN、LAN 和 DMZ。

Cyberoam Identity 有四種方式來認證,分別是 Cyberoam 內建 Local Database、Microsoft Active Directory、Radius Server及 LDAP Server。在這教學裡面只教大家如何在本機新增帳戶,使用者上網時先在 Captive Portal 登入一次,哪就可以即時上網。筆者還會在客戶端下載一個有毒檔案,然後在 Cyberoam 的報告可利用尋找使用者登入 Captive Portal 的名稱找出源頭。

下一篇先觀看網絡圖表了解清楚,然後大家就能得心應手配置 Identity-based 功能。

(第一篇) Cyberoam NG 身份認證找出中毒元兇、令公司網絡得到穩定

(第二篇) Cyberoam NG 身份認證找出中毒元兇、令公司網絡得到穩定 – 網絡圖解

(第三篇) Cyberoam NG 身份認證找出中毒元兇、令公司網絡得到穩定 – Cyberoam Wizard 配置簡單設定