(第一篇) 企業級 Check Point 部署教學

每一間企業都會考慮到網絡安全性問題,所以大多數會部署防火牆和防毒軟件,因為現時網絡攻擊層出不窮,有可能連防火牆和防毒軟件未能及時偵測得到,那就很容易被駭客入侵,有可能造成公司內部的資料被盜去,又或者駭客利用公司所有電腦引發大規模的殭屍網絡攻擊 (DDoS),這種事情是沒有一間企業想發生的。除了禦防網絡攻擊外,還需要防止公司內部員工從郵件或者網站洩漏公司資料,雖然他們有可能因為疏忽而不小心導致資料洩漏,所以企業亦都需要重視資料外洩的問題。

現時最流行亦都是最危險的網絡攻擊是 APT (Advanced Persistent Threat),它是很類似殭屍網絡攻擊,駭客最初是在社交網站及搜索引擎尋找出用戶的電子郵件地址,然後寄出一封帶有惡意網絡連結的電子郵件給用戶,萬一用戶真的在公司內的電腦開啟了惡意網絡連結,會即時自動安裝 RAT (Remote Administration Tool) 在用戶的電腦內,這類型的惡意軟件類似木馬病毒,這就會開啟了後門 (Backdoor) 給遠端的駭客控制這部電腦,駭客會在這部電腦偷偷地尋找最高權限的電腦使用者密碼,如果給駭客尋找到的話,再將密碼加密及壓縮寄回給駭客。現在駭客已經擁有這間公司最高權限的電腦使用者密碼,只要經由內部網絡再尋找出所有電腦,那就可以安裝 RAT 到這些電腦內,同時亦都會更新所有 RAT 來避開防毒軟件的追蹤。駭客除了可以盜取電腦上的資料外,亦都可以利用所有電腦引發大規模的網絡攻擊,造成嚴格的損失,所以 APT 攻擊不會即時爆發,等待駭客尋找足夠的資料及能夠控制所有電腦才會爆發,為期大約一年。

以下是幾間大企業曾經給 APT 攻擊:

– 2010年1月:Google Gmail 給 Operation Aurora 攻擊

– 2010年7月:西門子內部系統給 Stuxnet USB Worm 病毒攻擊

– 2011年4月:Sony 的 PSN 資料洩漏

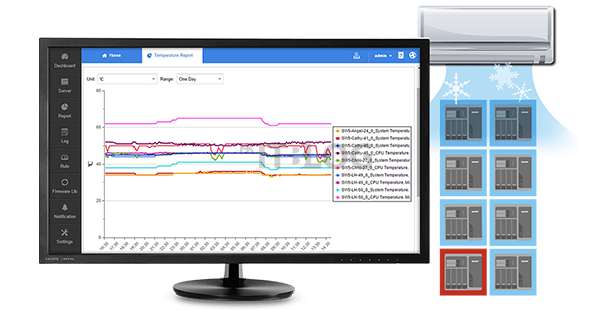

要禦防 APT 攻擊及資料洩漏,當然要有一套很完善的防火牆,所以今次教大家設定 Check Point Appliance 12000 防火牆為企業做好第一道防線,因為它擁有 Anti-Bot 及網絡 DLP (Data Loss Prevention) 功能,那就可以利用 Anti-Bot 來防止 APT 攻擊的侵襲,以及網絡 DLP 保障公司的資料不會在有意或無意下洩漏,可以稱得上是駭客的黑星。

內置 8 個網絡介面卡和一個管理介面 (MGMT),以及內置兩個硬碟來運行 Raid 1 保護。

下一篇將為大家介紹這個教學試範的網絡圖表。

4 Responses

[…] (第一篇) 企業級 Check Point 部署教學 […]

[…] (第一篇) 企業級 Check Point 部署教學 […]

[…] (第一篇) 企業級 Check Point 部署教學 […]

[…] (第一篇) 企業級 Check Point 部署教學 […]