只需 35 美元即可勒索全球中小企:安全專家為你揭開尼日利亞黑客惡行

其實現今作為一個黑客,根本不需擁有強勁的編程或技術,反而巧妙地利用人性的弱點,再加上懂得站在受害者角度出發,那麼很容易便足以令目標「中招」。就在近日,來自趨勢科技的安全專家便發現有兩個尼日利亞黑客集團,她們專門勒索全球發展中國家的中小企業,該兩個集團不只竊取資訊、而是進一步攔截受害企業的交易數據,讓企業或客戶把款項付給歹徒所持有的帳戶。

專家呼籲中小企業東主應立即強化資訊保安防禦機制,以免金錢與商譽受損,除了安裝資訊保安方案之外,兼具專家服務及主動式防護的「管家式」防毒服務,可隨時監控異常的病毒行為,即時提出被入侵警示,可幫助中小企業在有限的人力與預算內能享有最佳防護。

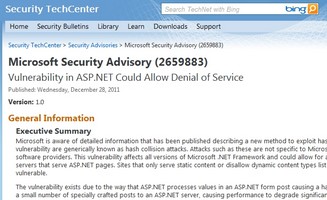

其實,不是只有進階惡意程式才可能危及企業,黑客現在只需一個簡單的後門程式就已足夠。安全專家日前密切監控了兩個尼日利亞詐騙集團的行動(代號分別為 Uche 和 Okiki),這兩個行動專門攻擊發展中國家的中小企業,它們不光竊取資訊,還會攔截受害企業與其合作夥伴之間的交易資訊。而歹徒採用的就是一個只需 35 美元就可取得的簡易後門程式:鷹眼(HawkEye)。

儘管歹徒使用的惡意程式很簡單,但其手法卻不單純。Uche 和 Okiki 已不再是以往常見的獨行犯罪集團,也不再只是單純地將竊取到的資訊轉賣給他人,他們更會善用竊取的資訊來設法從受害企業身上榨取更多利潤。

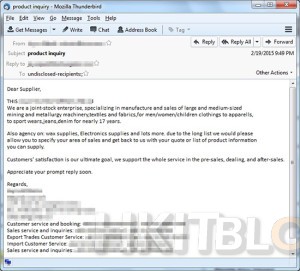

例如,一般網上犯罪集團偏愛「快速掠奪」的技倆,例如散播一波含有惡意附件的垃圾郵件,一有受害者上鉤就把握機會好好敲詐一番,但 Uche 和 Okiki 的攻擊卻是採用另外一種手法慢慢地與受害者互動以建立信任。歹徒專門鎖定中小企業用來回覆外部查詢的電郵,先發送不帶任何惡意附件或陷阱的詢問信件到這些信箱,然後積極地透過郵件往返與這些中小企業互動,等到取得目標企業的信任,再藉由先前溝通的情境寄送後門程式「鷹眼」(HawkEye) 給目標企業,以感染並滲透對方的電腦。

Okiki 發送至攻擊目標的實際郵件樣本

黑客的目的,不在於竊取網上銀行或社群網站等帳號的登入資訊,更大的目標是取得公司電郵帳號的控制權。歹徒可藉此看到中小企與合作夥伴或客戶之間的電郵往來、交易以及所有其他資訊。有了這些資訊,黑客就能想出更多詭計,包括攻擊受害企業的相關機構、或藉由橫向移動滲透到母公司、及利用「供應商資訊變更」進行詐騙等。

「供應商資訊變更」能讓黑客獲得更大的報酬,因為歹徒可攔截中小企業和客戶之間的通訊,並捏造付款帳號資訊。歹徒會從受攻擊企業的公司信箱發電郵給客戶,告知客戶其接受付款的帳戶已經換成歹徒所持有的帳戶。過去曾有歹徒利用 Predator Pain 和 Limitless 這兩個鍵盤側錄程式進行「供應商資訊變更」詐騙,獲利甚高。

專家呼籲中小企業東主,單靠資訊保安軟牟件未必可杜絕勒索軟件攻擊的風險,他們必須更進一步、隨時監控異常的病毒行為,並確保病毒碼即時更新,才能減少受害的機會。尤其是利用託管式服務,讓中小企業在有限的人力和預算內,從資訊保安部署、病毒或威脅的監控與處理至收到完整的防護報告,都能得到最專業的保護和服務。