報告指黑客改變彊屍網絡隱藏玩法

在一個月前的大型 DDoS 攻擊活動後,筆者一直等待著 Akamai 針對 DDoS 的報告;Akamai 在互聯網的影響力不容忽視,全球 30% 的網絡流量均通過 Akamai 的伺服器,所以 Akamai 發表的互聯網趨勢及威脅報告有絕對的參考價值。

由於 Akamai 是一家商業機構,很多時按常理應盡量避免涉及政治,然而上月針對 Popvote 的 DDoS 服務,Akamai 在最新的 2014 年全球 DDoS 攻擊報告之中雖沒公開事件,然而報告中卻提到於今年的 5 月 28 日及 5 月 30 日香港的攻擊量出現巨額上升,相信 Akamai 亦錄得該次攻擊。

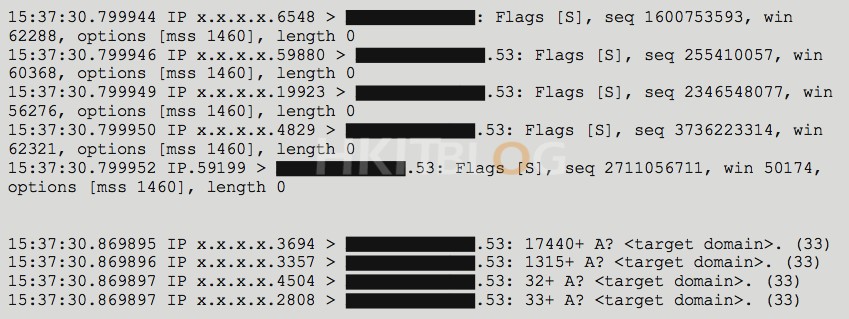

而報告之中亦明顯得見,DDoS 攻擊總數、平均及高峰頻寬仍持續高企。惡意攻擊者可以通過鋪天蓋地的網絡頻寬,除去整個數據中心。強大的攻擊背後,反映了攻擊者建立、部署的隱藏殭屍網絡技術不斷變化。伺服器端的殭屍網絡往往利用網站的弱點,再加上反射和放大技術,令網絡攻擊事半功倍。

攻擊者改變玩法

攻擊者建立伺服器端的殭屍網絡時,通常著手於平台即服務(Platform-as-a-Service)和軟件即服務(Software-as-a-Service)供應商所用的伺服器運行軟件的弱點,例如 Linux、Apache、MySQL、PHP (LAMP) stack 和 Microsoft Windows 伺服器作業系統等;此外,他們亦會攻擊較為脆弱的常見內容管理系統(Content Management Systems),如 WordPress、Joomla 或他們的外掛程式。

伺服器感染者:itsoknoproblembro (Brobot)殭屍網絡

伺服器端殭屍網絡正在興起的同時,itsoknoproblembro (Brobot)殭屍網絡:一種依靠伺服器感染的病毒,仍然是個威脅。Brobot 殭屍網絡在 2011-2013 年,阿巴比爾攻擊金融機構行動時已開始使用。2014 第二季的攻擊報告顯示,Brobot 的威脅仍然存在。縱使已經把威脅剷除,但事實上殭屍網絡卻在伺服器端秘密保存。

與 2013 年同期相比,報告顯示第二季反射及放大攻擊變得更為普及化,影響超過 15% 的基礎架構。這些攻擊普遍針對互聯網協定功能和伺服器配置錯誤的漏洞。社會清理工作使 2014 年第二季度的 NTP 反射攻擊顯著下降,但 SNMP 反射攻擊卻激增,填補了反射攻擊的下降。

報告重點:

與 2013 年第二季相比

• DDoS 攻擊總數上升 22%

• 平均攻擊頻寬上升 72%

• 基礎架構攻擊(第三及第四層)上升 46%

• 平均攻擊時間下跌 54%:38 對 17 小時

• 平均高峰頻寬上升 241%

與 2014 年第一季相比

• DDoS 攻擊總數上升 0.2%

• 平均攻擊頻寬下跌 14%

• 應用攻擊(第七層)下跌 15%

• 平均攻擊時間下跌 0.2%:17.38 對 17.35 小時

• 平均高峰頻寬下跌 36%

分析及新興趨勢

涉及伺服器端的殭屍網絡攻擊,Akamai 的專家只能在最複雜和精心打造的 DDoS 活動中才能觀察得到。這些殭屍網絡的高流量基礎架構攻擊似乎經過特別製造,能避過 DDoS 緩和技術的檢測。因為這些攻擊的有效性,加上脆弱的雲端計算軟件廣泛普及,殭屍網絡的攻擊很可能會持續,並可能在 DDoS 地下市場貨幣化。他們對企業、政府和其他組織構成了重大的潛伏危險。