如何控制雲端中使用虛擬化所帶來的風險?

在雲端運算中,有三種基本服務模式:軟件即服務(SaaS)、平台即服務(PaaS)和基礎架構即服務(IaaS)。此外,還有三種基本部署模式:公用、混合和私有雲。虛擬化通常用於所有這些雲端運算模式和部署中,因為它提供了很多好處,包括成本效益、增加正常運行時間、改善災難性復原和應用程序隔離等。

當面對雲端部署中的虛擬化時,供應商或企業客戶中由誰來管理並不重要,因為我們需要解決相同的安全問題。當選擇雲端服務和部署模式時,要知道,SaaS提供最少對環境的控制,而IaaS提供最多的控制。同樣地,在公有雲中,企業有必要遵守雲端服務供應商(CSP)的規則,而在私有雲中,企業則掌握對環境的控制。安全同樣如此,用戶可以控制一小部分的雲端運算部署,而其他部分則由 CSP 控制。如果無法存取部署模式的某些部分,CSP 將需要部署適當的安全措施。

在雲端運算中使用虛擬化面臨的安全問題

儘管虛擬化帶來了很多好處,它同樣也帶來了很多安全問題:

虛擬機管理程序:在相同電腦中運行多個虛擬機的程序。如果管理程序中存在漏洞,攻擊者可以利用該漏洞來獲取對整個主機的存取權,令其可存取主機上運行的每個虛擬機。由於管理程序很少更新,漏洞可能會危害整個系統的安全性。如果發現一個漏洞,企業應該盡快修復該漏洞以防止發生潛在的網絡安全事故。在 2006 年,開發人員開發了兩個 rootkit(被稱為 Blue Pill)來證明它們可以用來掌控虛擬主機。

資源分配:當RAM的數據被一部虛擬機使用,又重新分配給另一台虛擬機時,可能會發生數據外洩;當刪除不再需要的虛擬機,釋放的資源被分配至其他虛擬機時,同樣可能發生數據外洩。當新的虛擬機獲得更多的資源時,有心人可以使用電腦法證的技術來獲取整個 RAM 以及數據存儲的 ISO。該而 ISO 隨後可用於分析,並獲取從前一部虛擬機遺留下來的重要內容。

虛擬機攻擊:如果攻擊者成功地攻擊一部虛擬機,他或她在很長一段時間內可以攻擊網絡上相同主機中的其他虛擬機。這種虛擬機攻擊的方法越來越流行,因為虛擬機之間的流量無法被標準的 IDS/IPS 檢測到。

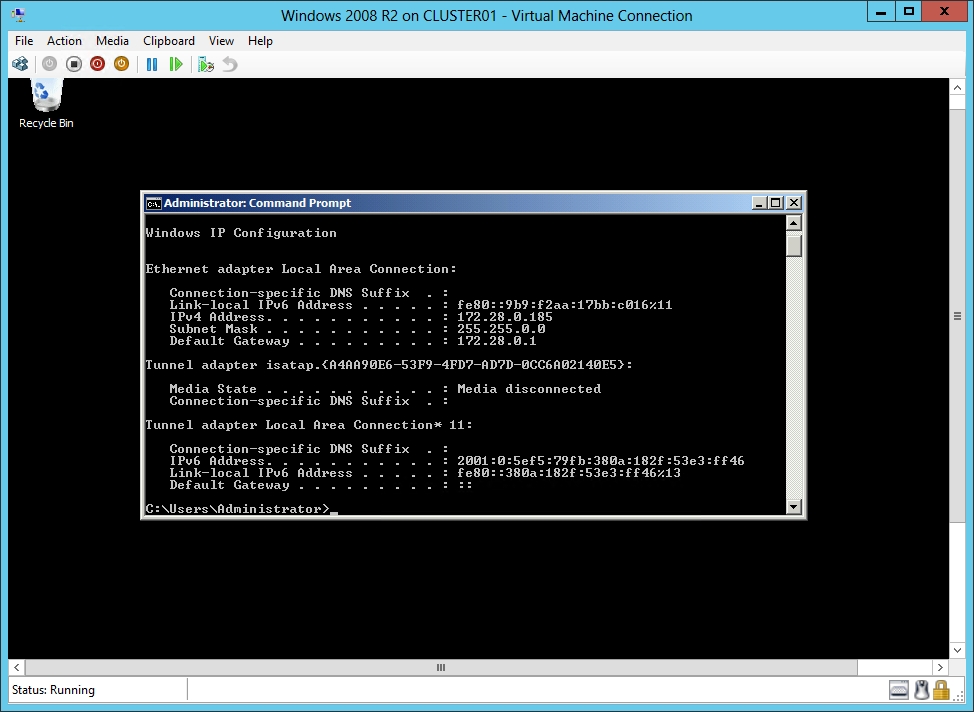

遷移時的攻擊:在必要時,大多數虛擬化界面,虛擬機都可以輕鬆地完成設定。虛擬機通過網絡被發送到另一台虛擬化伺服器,並在其中設置一個相同的虛擬機。但是,如果這個過程沒有得到有效的管理,虛擬機可能會被發送到未加密的通道,這便很有可能被攻擊者進行 Sniffing。

控制安全方法

下面這些方法可以解決上述的安全問題:

管理程序:定期檢查是否有管理程序更新,並相應地更新系統。通過保持管理程序的更新,企業可以阻止攻擊者利用已知漏洞以及控制整個主機系統,包括在其上運行的所有虛擬機。

資源分配:當從一台虛擬機分配資源到另一台時,企業應該對它們進行保護。RAM 以及數據存儲中的舊數據應該使用0進行覆寫,以將之徹底清除。這可以防止從虛擬機的 RAM 或數據存儲提取數據,以及獲得仍然保持在內的重要信息。

虛擬機攻擊:企業有必要區分在相同主機中從虛擬機出來以及進入虛擬機的流量,從而讓管理者能輕易地部署入侵測試和進行一些防禦方法,以便於防禦攻擊者的威脅。例如我們可以通過通訊埠來發現威脅,可以嘗試控制交換器上的一個通訊埠的數據,並將之換到另一個通訊埠,而交換器中 IDS/IPS 則在監聽和分析信息。

遷移時攻擊:為了防止遷移攻擊,企業必須部署適當的安全措施來保護網絡,並防禦中間人進行 Penetration Test。這樣一來,即使攻擊者能夠攻擊一台虛擬機,他/她也將無法成功地執行中間人攻擊。此外,還可以通過安全通道(例如 TLS)發送數據。雖然有人稱在遷移時有必要破壞並重建虛擬機 ISO,但企業也可以謹慎地通過安全通道的網絡來遷移虛擬機。

結論

針對虛擬化雲端運算環境有各種各樣的攻擊,但如果在部署和管理雲端模式時,企業部署了適當的安全控制和程序,這些攻擊都可以得以解決。在試圖保護雲端運算環境之前,對於企業來說,重要的是要了解這些惡意攻擊是如何執行。這將有助於確保企業的防禦措施能夠抵禦最有可能會遇到的威脅。在保護環境安全後,企業可以通過嘗試執行攻擊來檢查安全措施是否得到很好的部署。