小心提防 Spike DDoS 大規模網絡攻擊戰

DDoS 雖然是最為簡單的攻擊方法,然而假如你只希望破壞目標的正常活動,DDoS 絕對是一個極佳的選擇;近日因佔中而出現的各種 DDoS 攻擊以及國際上通過採用 DDoS 工具而發動攻擊的情況愈來愈多;安全工程及反應團隊 (Prolexic Security Engineering & Response Team;PLXsert – Prolexic) 便針對 DDoS 發表最新的網絡安全威脅報告,並提醒企業防範由 Spike DDoS 工具套裝引發的分佈式拒絕服務(Distributed Denial of Service;DDoS)所帶來的高風險威脅。

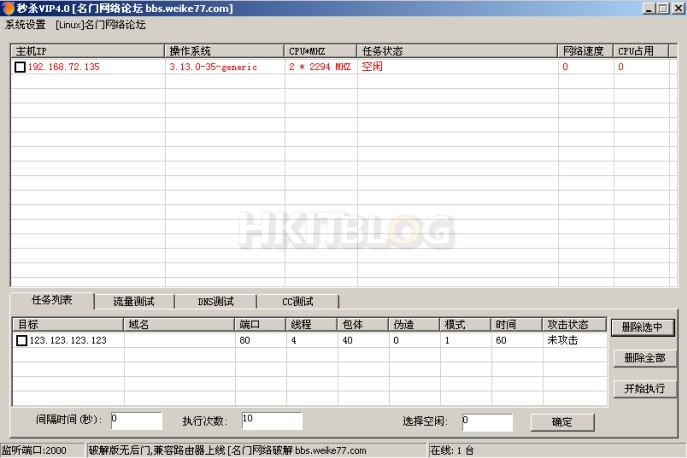

惡意攻擊者可利用該工具套裝更廣泛地以各種互聯網設備為目標,建立更大規模的 DDoS 殭屍網絡。根據 Akamai 的安全專家在這個夏季成功追蹤到近期很多 DDoS 攻擊是由新型 Spike DDoS 工具套裝操控的殭屍病毒發動。該 DDoS 工具是針對一些一般系統管理專員在過去認為低風險的設備和平台來建立的殭屍網絡,因此企業需要強化系統防護,以避免初次感染,並需要借助 DDoS 防禦方案,從而對抗 Spike 殭屍病毒帶來的 DDoS 攻擊。

215 Gbps、150 Mpps 高流量多載體攻擊

多載體工具套裝可發動以基礎架構及應用程式為主的 DDoS 負載流量。此類攻擊包括 SYN 氾濫攻擊、UDP 氾濫攻擊、域名系統(Domain Name System;DNS)查詢氾濫攻擊及多個 GET 氾濫攻擊。多間企業報告其位於亞洲和美國的主機受到了攻擊。根據專家的監測數據,殭屍網絡引發的 DDoS 攻擊行動的高峰流量高達 215 Gbps (每秒千兆)及 1.5 億 Mpps (每秒百萬包)。

殭屍網絡構建者利用更多類別互聯網設備

雖然 Spike DDoS 工具套裝在 Windows 系統上運行,但也可和其二元檔案載重感染的 Windows、Linux 及基於 ARM 架構的裝置通訊並執行命令。由於該 DDoS 工具能夠產生基於 ARM 架構二元檔案載重的能力,表示這些惡意攻擊的開發者有意控制如路由器或物聯網(Internet of Thing;IoT)上的裝置(如智能溫度控制系統及洗衣機/乾衣機)等設備的控制權。這個感染及控制更多類別裝置的能力,讓 DDoS 攻擊者能夠在後 PC 時代散播殭屍網絡。

針對 Spike DDoS 攻擊的 DDoS 防禦措施

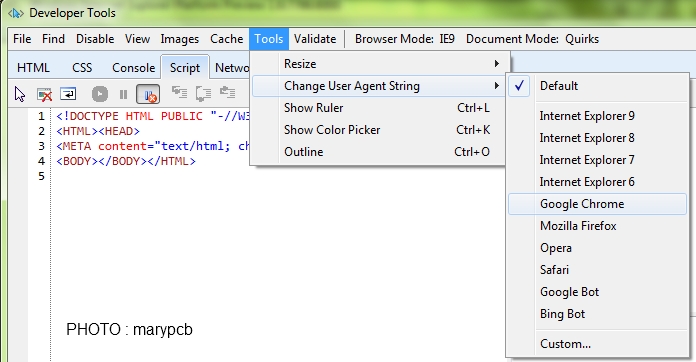

對於 Spike DDoS 工具套裝發起的大部分基礎設施型 DDoS 攻擊,可通過實施訪問控制清單(access control lists;ACLs)進行抵禦。

該工具套裝內的多平台感染編碼,不單令這個威脅顯得更複雜及精密,亦令企業必須於每個被針對的操作系統和平台部署系統強化措施勢在必行。PLXsert 預料 DDoS 殭屍網絡將進一步造成感染及擴張。