發現 : 無檔僵屍和首個 Android 系統網絡銀行木馬

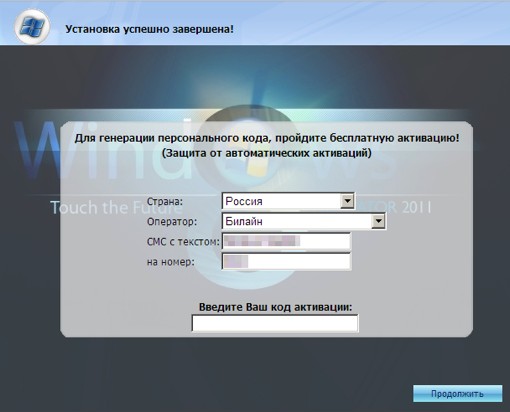

科技日新月異,就連病毒亦都一樣。最近卡巴斯基實驗室的安全專家檢測到一種特殊的惡意攻擊,這種惡意攻擊使用的惡意軟件不會在受感染系統上創建任何檔案。經過調查發現,一些俄羅斯新聞網站在頁面上使用的 AdFox 標題系統會感染訪問使用者,而網站並不知情。當使用者載入相關頁面時,瀏覽器會偷偷將用戶重定向到一個包含 Java 漏洞利用程式的惡意網站。

近幾年來,專家首次遇到這種罕見的 『無檔』惡意軟件。該惡意軟件只會在受感染電腦的 RAM(記憶體)中進行操作,使得防毒軟件很難將其檢測出來。雖然這次發現的攻擊事件僅僅針對俄羅斯用戶,但是利用同樣的漏洞利用程式和無檔僵屍程式,很容易就可以對世界其他地區的使用者發動攻擊。因為該惡意程式同樣可以利用類似的廣告或標題網路在其他國家進行傳播。

Duqu 木馬仍在行動

另外,早前超強的 Duqu 木馬經專家調查了六個月後,發現仍然在動。而根據報告指,現時已經有安全專家確認該惡意軟件所使用的架構代碼。這次發現得到了眾多國際 IT 社區的幫助。期間,專家收到了幾百條建議和假設。最終確認,Duqu 架構是採用 C 語言編寫,並使用 MSVC 2008 以“/ O1”和“Ob1”選項編譯。同時,Duqu 木馬的編寫者並沒有停止開發新的惡意軟件元件。今年 3 月,專家再次發現一種最新的驅動,與之前 Duqu 早期使用的驅動幾乎相同。之前使用的驅動分別於 2010 年 12 月 3 日和 2011 年 10 月 17 日創建,而最新的驅動創建日期是 2012 年 3 月 23 日。看來,Duqu 木馬的編寫者在休整 4 個月後,又開始進行惡意軟件的開發工作了。

Google 流覽器使用者同樣需要增強安全警惕

3 月初,安全專家發現了另一款針對 Google Chrome 的惡意擴展。這次,其攻擊目標是巴西的 Facebook 使用者。而且,網路罪犯完全可以利用相同的攻擊手段,對其他國家和地區的使用者發起攻擊。惡意擴展會通過 Facebook 連結進行傳播,並且偽裝成合法的應用連結。如果用戶選擇安裝這一惡意應用,會被重定向到 Google Chrome 的官方線上商店。該惡意軟件會偽裝成“Adobe Flash Player”。惡意擴展被安裝到電腦上後,會獲取受害用戶的 Facebook 帳號許可權。Google 得知這一情況後,刪除了該惡意擴展。但是,網路罪犯已經創建了類似的惡意擴展,並且同樣將其放在了 Google Chrome 線上商店中。

Mac OS 威脅

本月,Mac OS 系統上出現了前所未有的惡意軟件行為。其中最值得關注的攻擊案例中,網路駭客會發送大量垃圾郵件。這些垃圾郵件包含 Java 漏洞利用程式連結,能夠在使用者電腦上安裝惡意程式。如果使用者使用的是 Mac OS 電腦,則安裝 Backdoor.OSX.Lasyr.a 後門程式。如果使用的是 Windows 電腦,則安裝 Trojan.Win32.Inject.djgs 木馬。漏洞利用程式會將惡意程式 Backdoor.OSX.MaControl.a 安裝到 Mac OS X 電腦上。同樣是在 3 月,Backdoor.OSX.Imuler 惡意程式的新變種被檢測到。這些惡意程式會偽裝成安全的副檔名檔,從而便於傳播。3 月份的攻擊中,網路罪犯發送了大量垃圾郵件,其中包含偽裝成色情圖片的惡意檔。這些檔的副檔名為 .JPG。此外,3 月份,網路罪犯首次利用 Twitter 充當惡意程式的命令控制伺服器。為了傳播惡意程式,網路罪犯使用了 200,000 多個被攻陷的 WordPress 博客。

流動裝置惡意威脅

流動裝置威脅又新添了一種全新的針對 Android 系統的網上銀行木馬。之前,已經有木馬能夠竊取流動交易授權碼(mTAN),這種授權碼是銀行通過短信發送給客戶手機的驗證碼。3 月中旬,一款最新的惡意軟件被發現。該惡意軟件不僅能夠竊取包含 mTAN 的短信資訊,還能夠竊取使用者網上銀行的登錄資訊(登錄名和密碼)。