真實示範 CryptoWall:揭開最新勒索軟件的操作流程

網絡攻擊方式千變萬化,例如常見的 DDoS 又或者最傳統透過植入惡意軟件來偷取用戶資料等方法,這些方法筆者早前都向大家分享過;而近兩年開始,黑客又多了一種新形的收入途徑,那就是基於進行勒索軟件攻擊,並對目標系統進行封鎖,從而勒索開鎖費用並賺取可觀收入。

未知大家有否試過中了這些勒索軟件?希望你沒有試過。不過對於從事企業管理員的你,了解這種攻擊方式絕對是必須的,因為這種攻擊方式已悄悄的成為黑客界之中最為流行的賺錢途徑,而且很多時即使受害一方乖乖付款,亦無法可以解鎖,所以面對這種攻擊方式,防禦才是治本治本之法。

Cryptolocker -> CryptoWall

有留意開資安事件的你,想必對 Cryptolocker 不會陌生;這是一種勒索軟件﹐而 Cryptolocker 的主腦早前已成功被 FBI 與國際組織拘捕,近日亦正式被起訴。就在事件看似告一段落時,那邊箱又出了一個全新的勒索軟件,就是以下將會為大家示範的 CryptoWall。

中國、香港、台灣成目標

CryptoWall 與 Cryptolocker 一樣採用類似的手法加密電腦之中的重要文件,並再針對目標進行勒索,根據安全機構 Softnext 的消息,現時香港、台灣以及中國已有用戶「中招」。

傳播方式及感染途徑

當然你的系統要感染到 CryptoWall 亦需要一定的傳播媒介才可,以往的 Cryptolocker 除了通過電郵附件的方式進行傳播之外,更會透過於網站之中植入惡意軟件、製造虛假的用戶提示及安全更新提示,從而引誘用戶下載勒索軟件並安裝到系統之內。

根據調查,現時最新出現的 CryptoWall 只會於電郵之中以附件形式傳播,常見的攻擊方式會於電郵之中附有一個已壓縮的文件,當用戶解壓後會見到一個 PDF 圖示,然而此 PDF 並非真正的 PDF 文件,它只是利用了反轉字符(黑客通過於系統 /etc 之中修改路徑與顯示的字符),從而製造出 PDF 檔案的 .src 虛假文件。

執行軟件的後果?

當大家執行了惡意軟件後,剛才大家接收到的假 PDF 檔案將會自動被刪除,然後會於系統中的隱藏 Temp 資料夾留下兩個全新的執行檔,分別為 sicac.exe 以及 vofse.exe。其中 vofse.exe 為 CryptoWall 的主程式。

然後惡意軟件會自動與 tamayk-kicker.de、dominicanajoker.com、likeyoudominicana.com 網址進行連接(請大家不要嘗試登入上述網址,否則中毒本網不負責!!)然後再悄悄的將系統之中的影音及文件等大部份檔案進行加密。

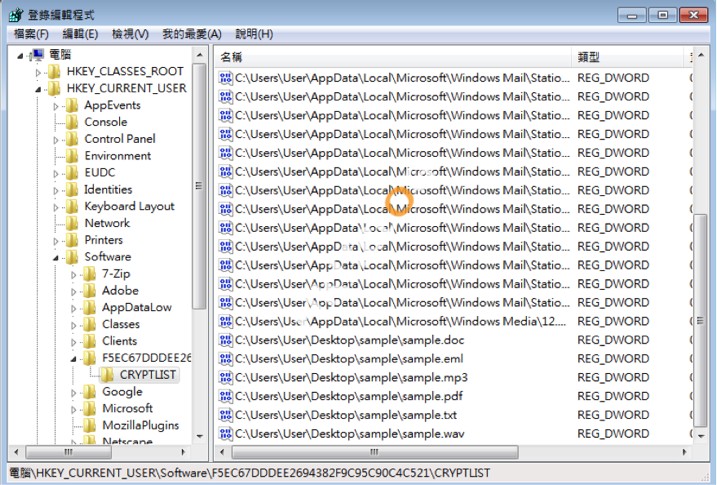

根據測試,加密的文件類型為 .doc、.txt、.eml、.pdf,甚至連以往 CryptoLocker 不會加密的文件如 .mp3、.wav 等都會自動加密;而在加密的過程之中,會自動生成 .7wf 的暫存格式,而原始文件會刪除。

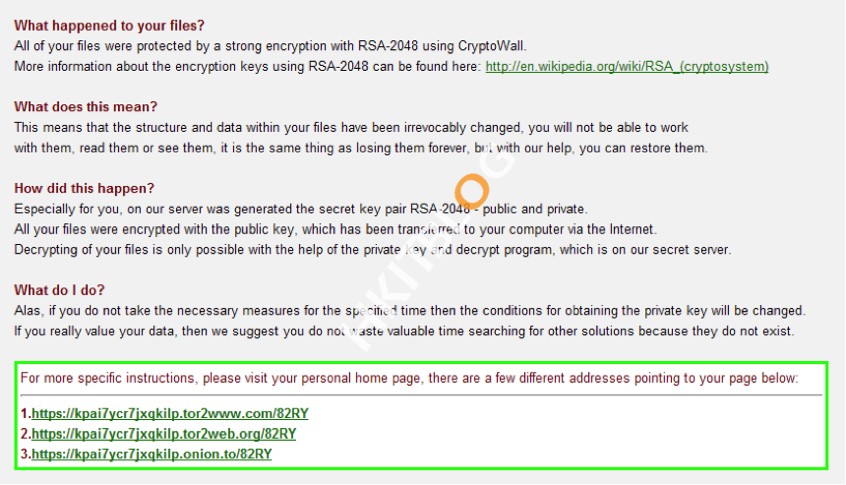

接著便會自動彈出網頁,並於網頁之中說明你的電腦已被勒索,要求付款才能解密。而黑客亦十分「有心」,網頁之中會提供不同的工具,讓你可避開公司的網絡控制/監控,如 VPN、Tor(The Onion Router) 等方式,讓你可直接完成付款工作。

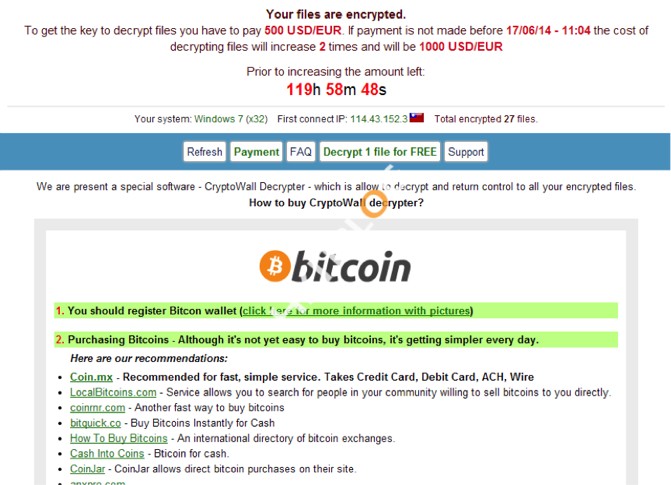

至於付款的方式,由於希望避開執法者的追查,因此只接受比特幣(Bitcoin)一種付款方式。根據測試,黑客要求用戶於 5 天內繳交等值於 500 美元的 Bitcoin 才可解密。我們嘗試過 5 天不繳交,發現金額將會自動乘大 2 倍。

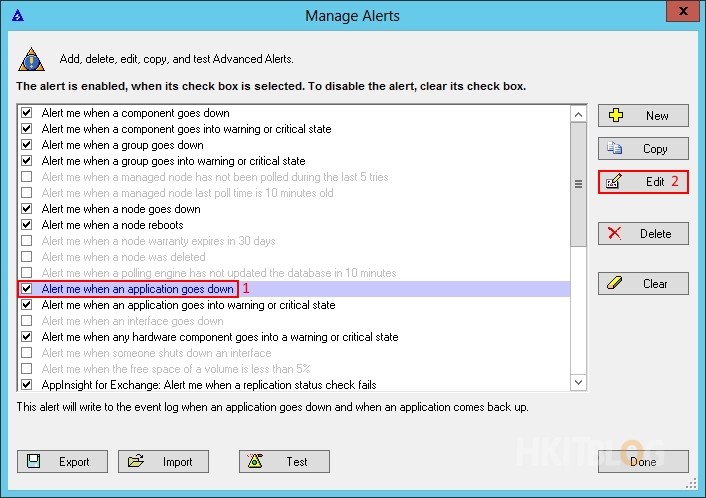

而在 regedit(Windows 機器碼)之中,當中了 CryptoWall 後,我們發現在 HKEY_CURRENT_USER\Software 下便會產生出一組特定的機器碼,此機器碼記錄了系統之中有那些檔案被加密;儘管我們可透過此方法找回部份被加密的檔案,然而解密過程需要十分長的時間,可能需要十數年(使用暴力式解密方法)才可解密,因此可以說是沒有解密及還原方法;我們可以做的就只有提升系統的保安,例如安裝不同的安全方案,以希望達致防患於未然。

鳴謝:Softnext ASRC 高銘鐘提供技術上的資訊及協助