(第七篇) 企業級 Check Point 部署教學

這篇教大家安裝和設定網絡 DLP,當使用者從 Outlook Express 寄出電件時,需要登入到 DLP Portal 作出確認才能夠寄出,管理員就可以利用 SmartView Tracker 和 SmartEvent 追蹤及查看那位使用者曾經洩漏公司的重要電郵。

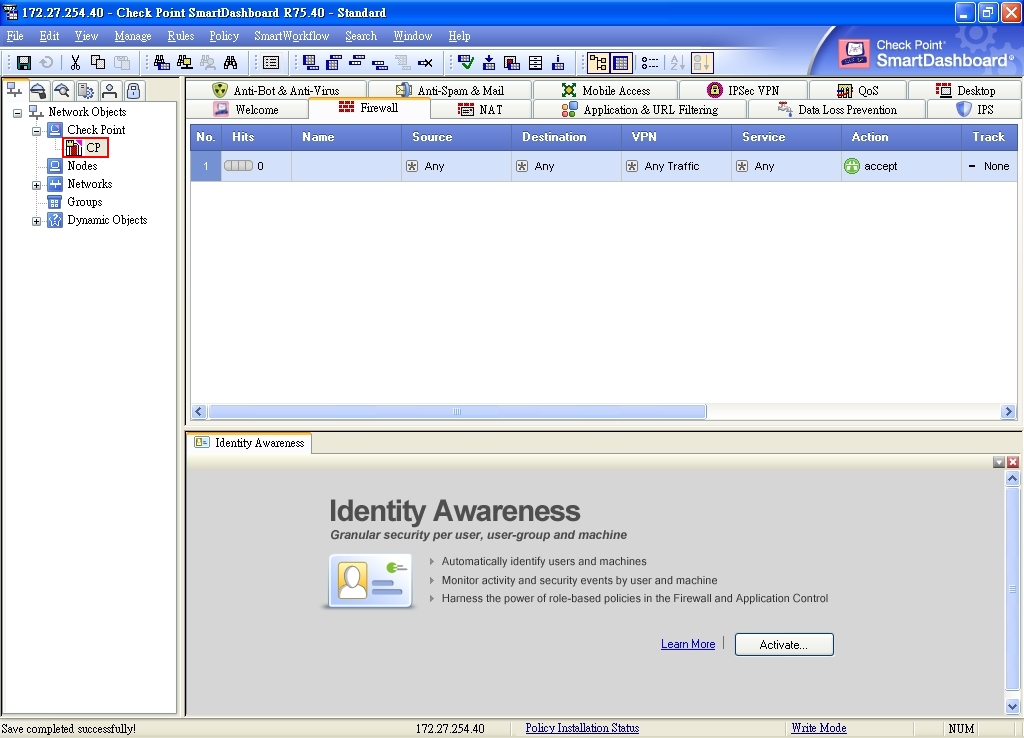

Step 1:首先按上方的【Firewall】按鈕,接著在左方連按兩下【Check Point】→【CP】。

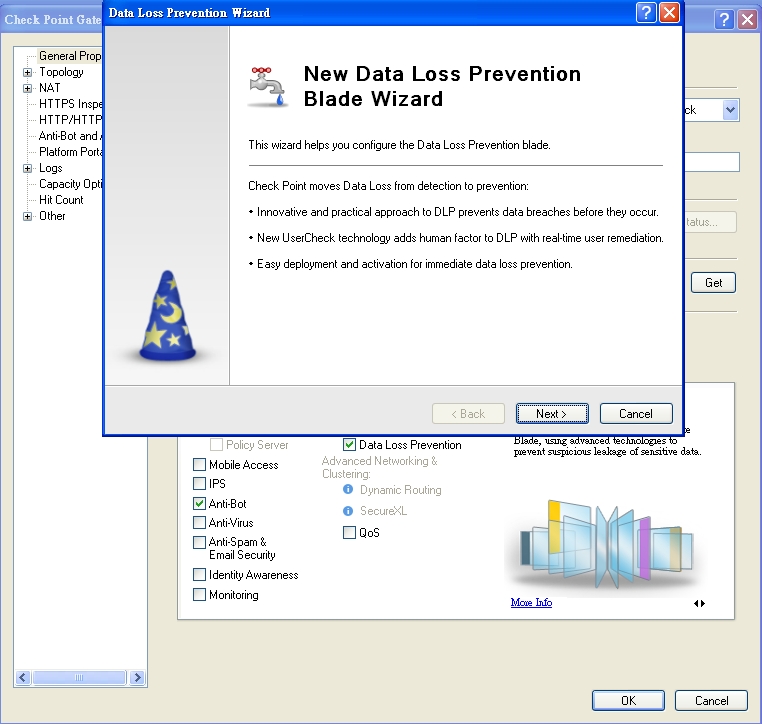

Step 2:彈出 Check Point Gateway 視窗後,請在【General Properties】選取【Data Loess Prevention】模組,接著彈出「Data Loess Prevention Wizard」視窗,請直接按【Next】按鈕開始設定。

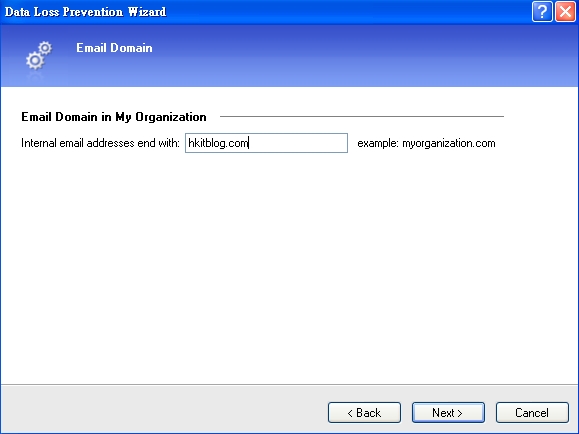

Step 3:請輸入公司的域名,然後按【Next】按鈕。

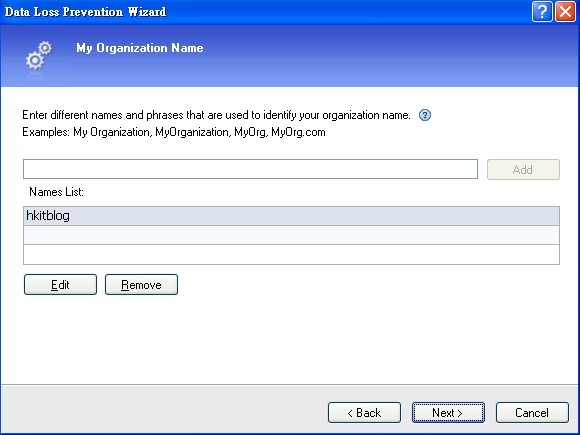

Step 4:如果公司有多個域名,大家可以在這裡新增,然後按【Next】按鈕。

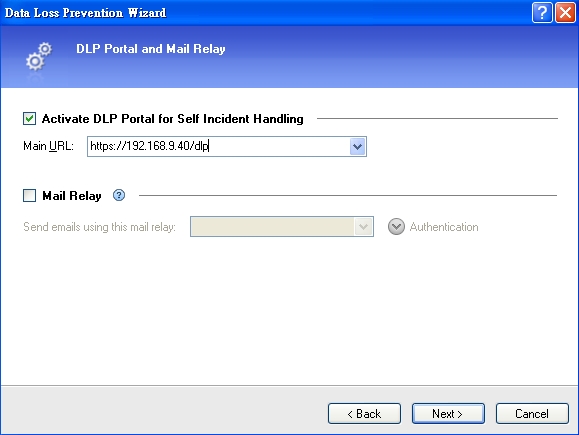

Step 5:這裡給大家開啟 DLP Portal,請選取【Activate DLP Portal for Self Incident Handing】及輸入 DLP Portal 的 URL,然後按【Next】按鈕。

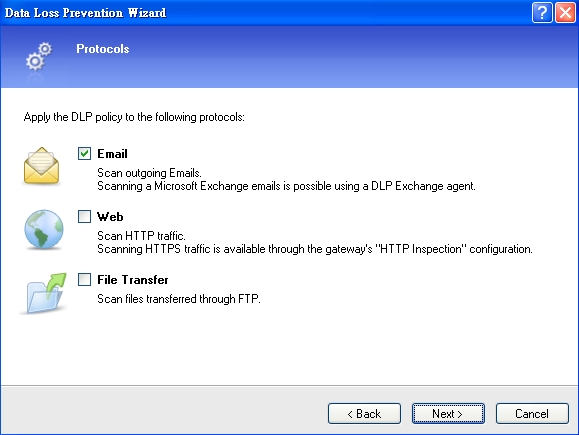

Step 6:因為這個試範只是針對電郵規則,請選取【Email】,然後按【Next】按鈕。

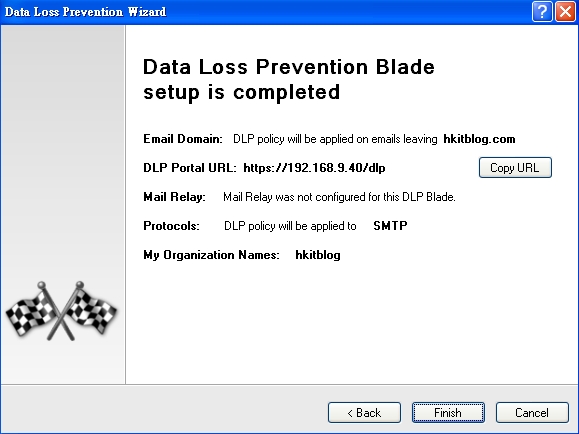

Step 7:檢查無誤後,請直接按【Finish】按鈕。

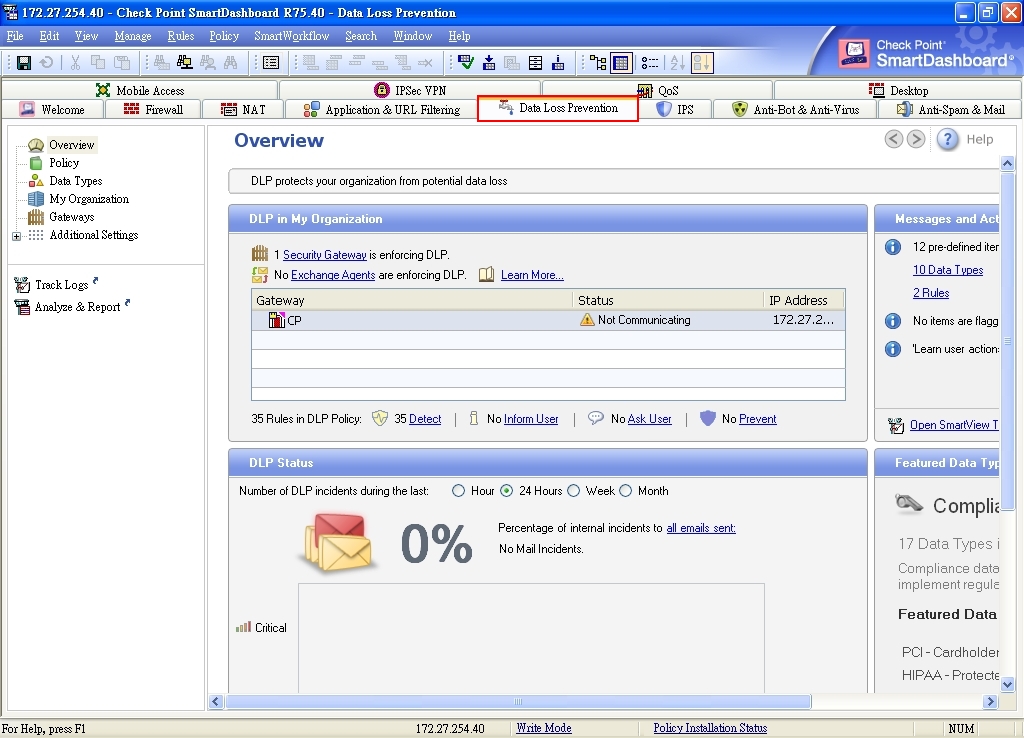

Step 8:接著按上方的【Data Loss Prevention】按鈕,大家在「Overview」版面就可以看見 DLP 狀態。

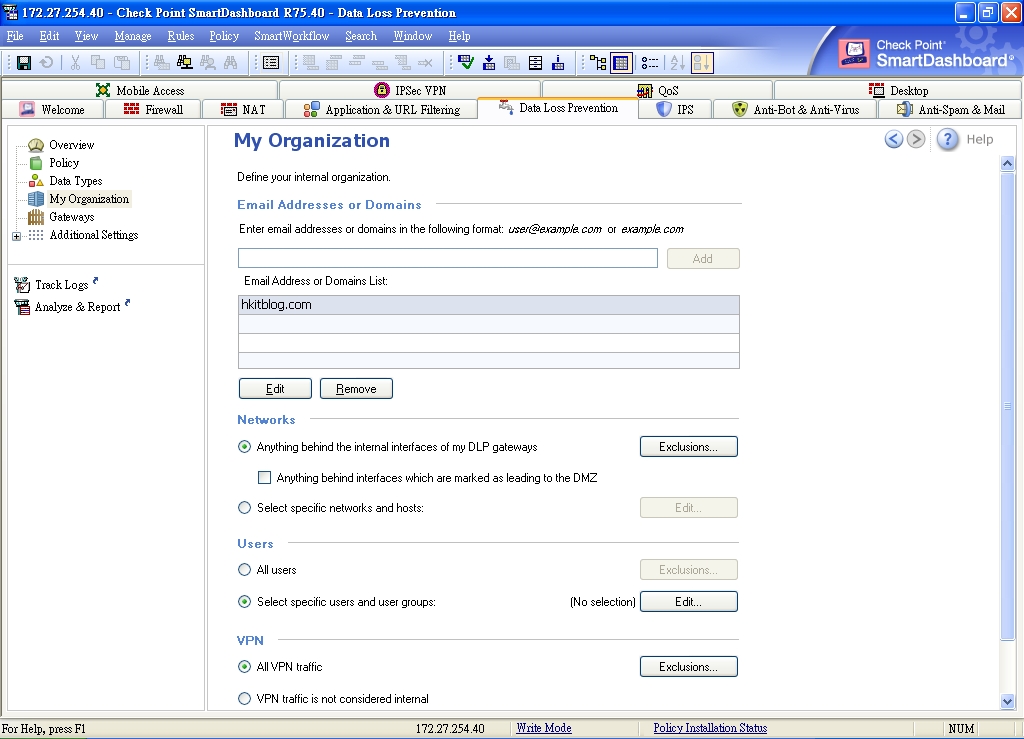

Step 9:按左方的「My Organization」,大家可以看到剛才在 Wizard 設定的域名,亦都可以在這裡新增域名。

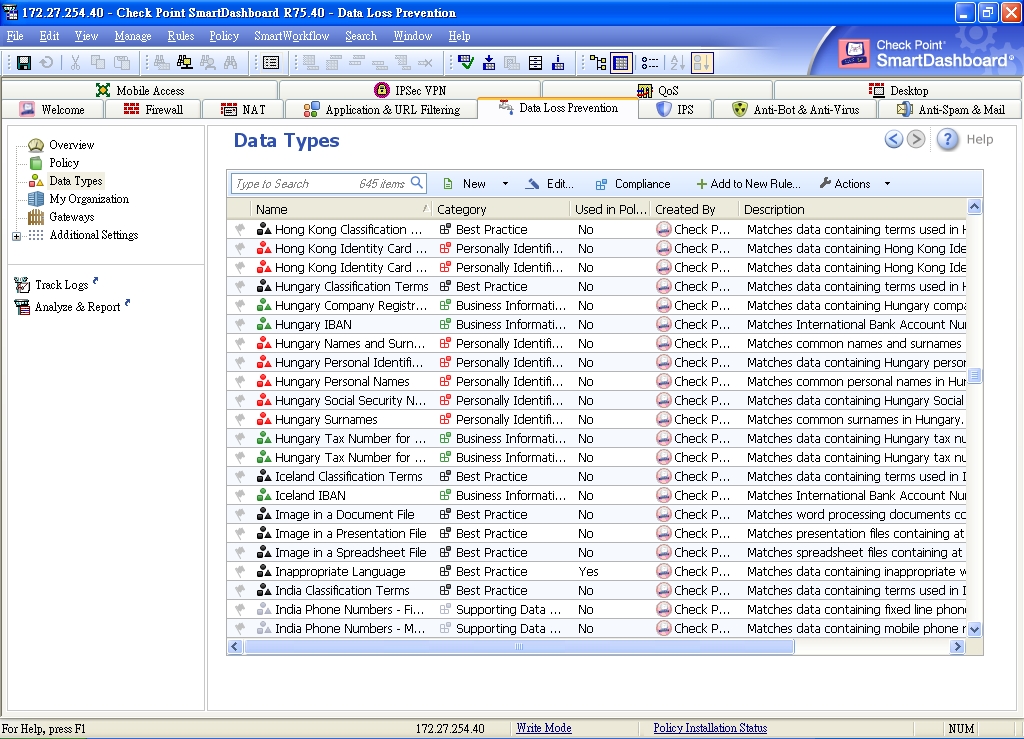

Step 10:按左方的「Data Types」,這裡經已有齊每個國家的資料種類 (例如有香港身份証號碼資料種類),當使用者寄出電郵時,DLP 就是靠這些資料種類來確認電郵內的資料有沒有問題。

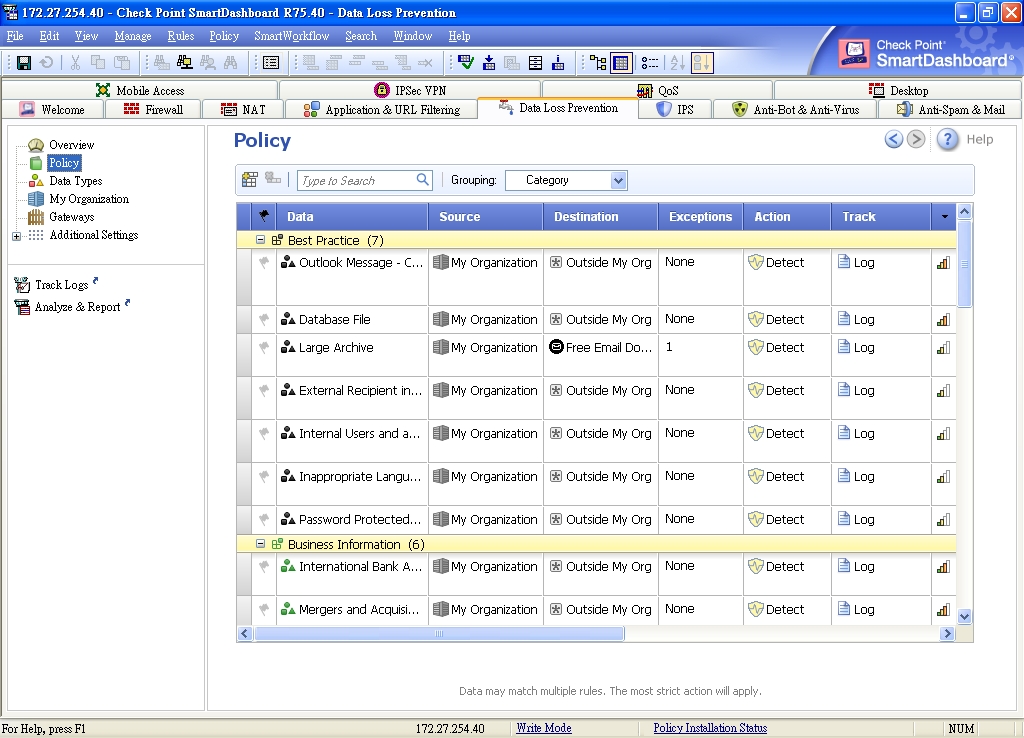

Step 11:按左方的【Policy】,預設經已有一些規則。

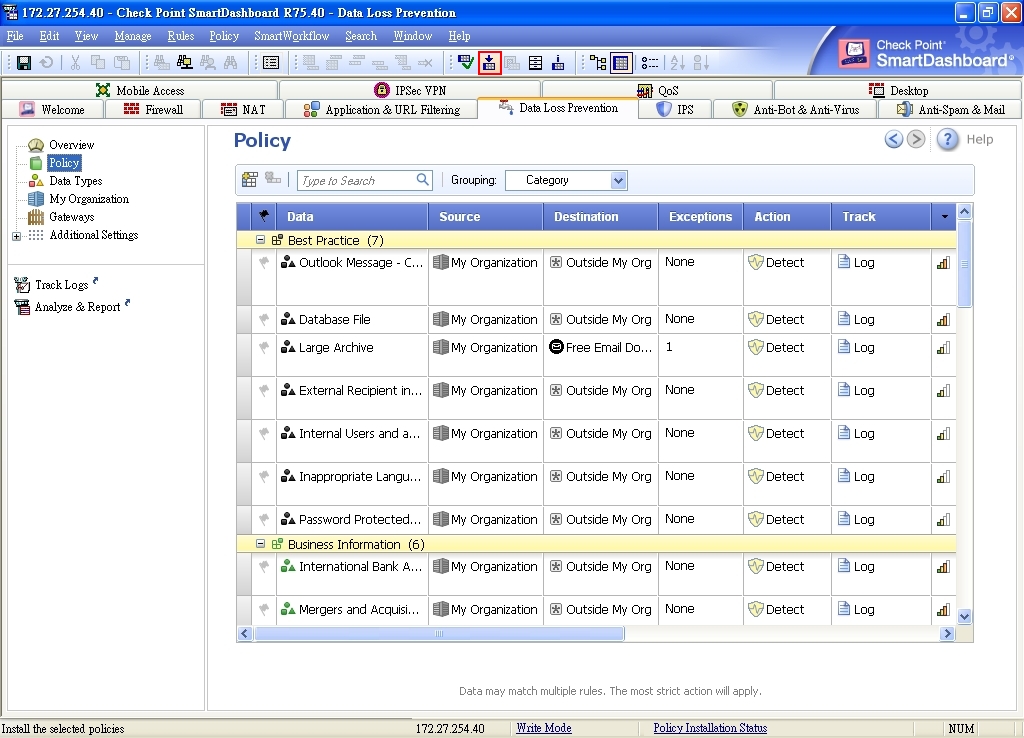

Step 12:接著按上方的【Install Policies】圖案,將規則安裝到 Check point 內。

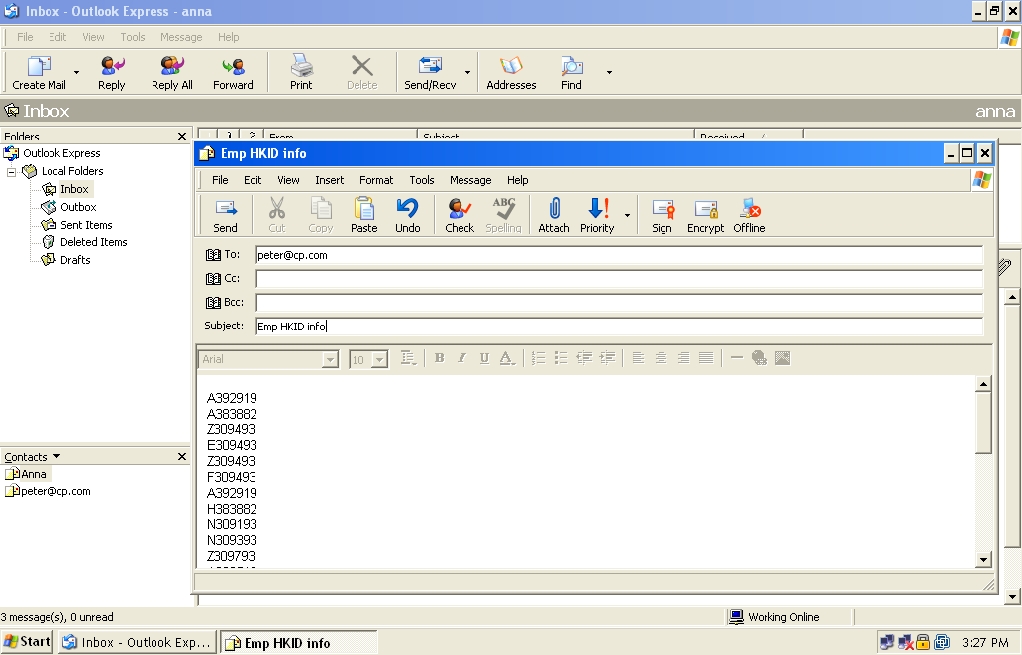

Step 13:然後使用 Anna 的 Outlook Express 帳戶寄電郵給 [email protected] (這 Mail Server 的網絡地址是 10.0.0.100,請自行設定這部 Mail Server),內容包含香港身份証號碼。

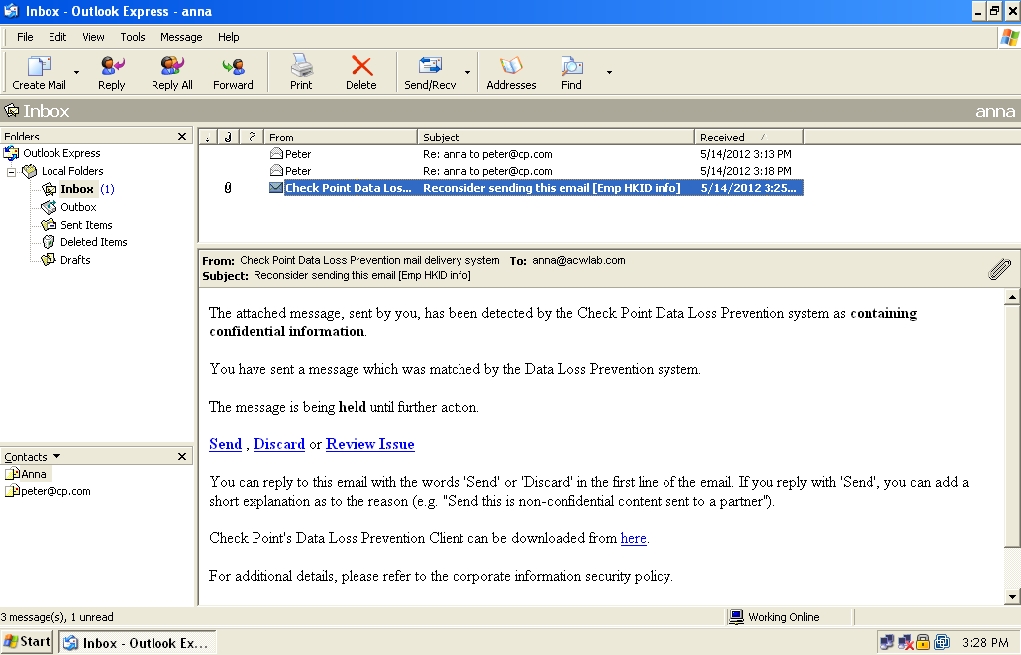

Step 14:接著 Check Point 會寄給 Anna 一封電郵,因為 DLP 偵測到電郵內容包含不允許的資料種類。

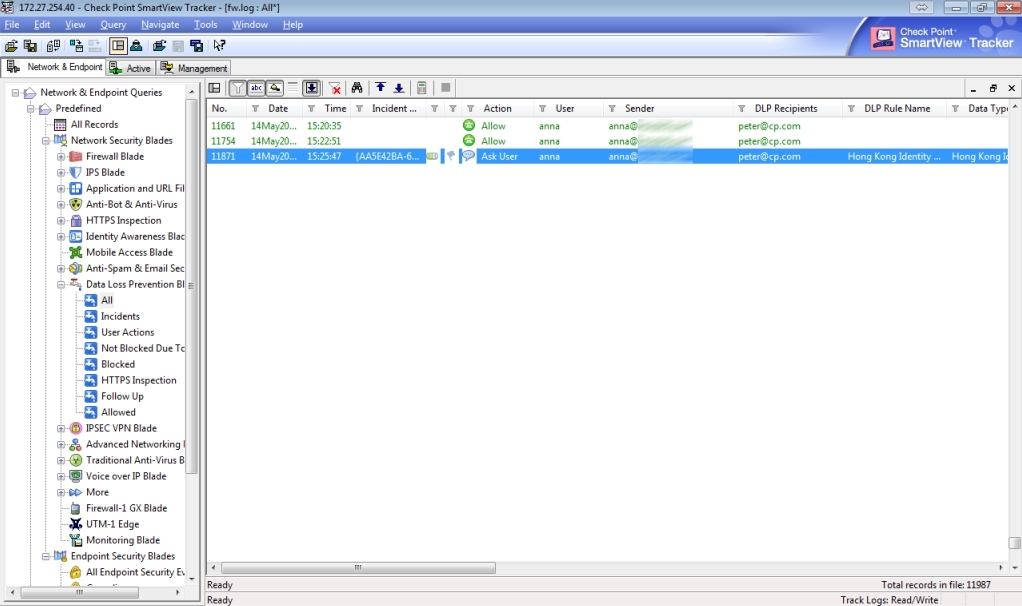

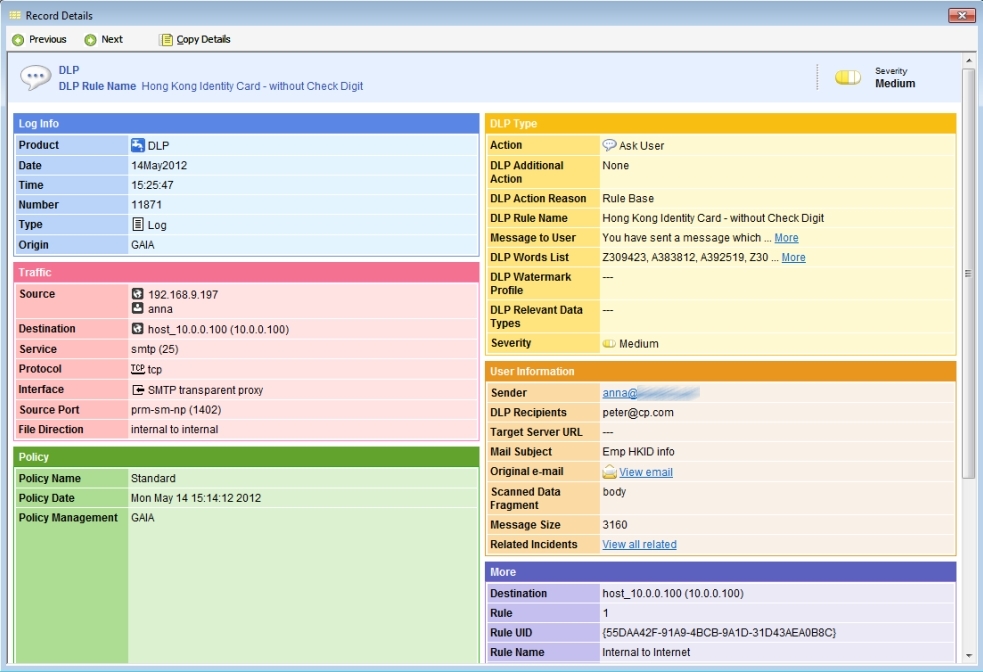

Step 15:在 SmartEvent 的記錄上,看見 Anna 剛才寄出的電郵動作是「Ask User」,意思是 Anna 需要再次確認這封不允許的電郵是否真的想寄出。

Step 16:如果想看更詳細報告,請連按兩次查看。

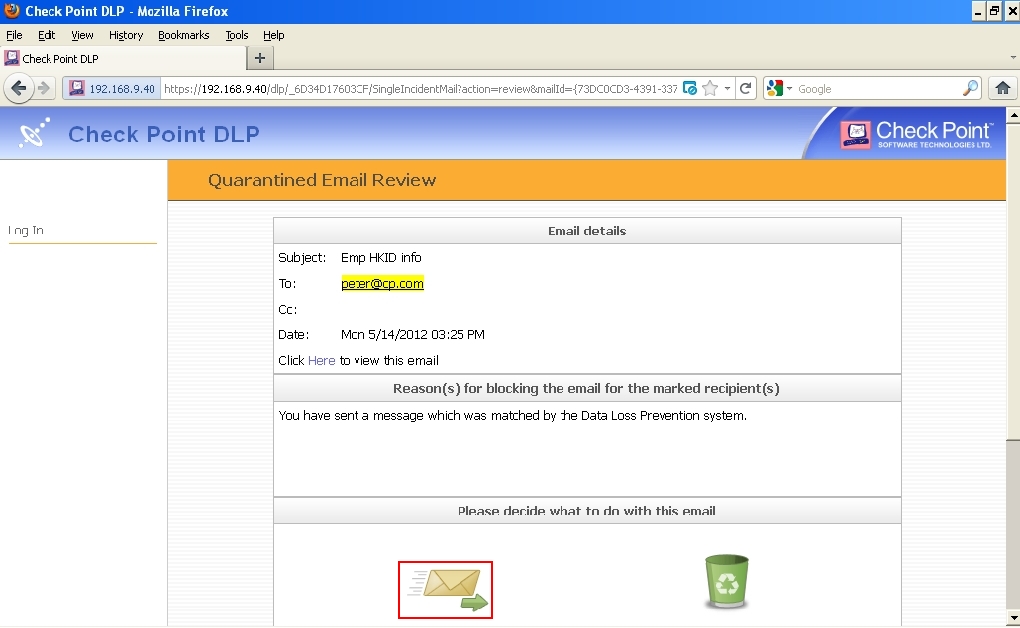

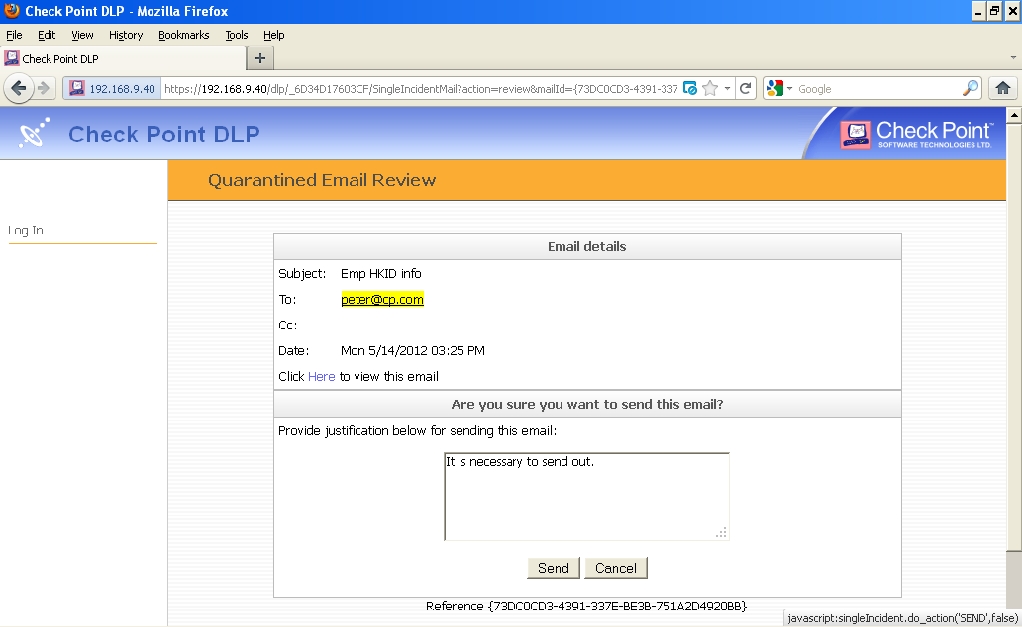

Step 17:Anna 可以登入 DLP Portal 再次確認剛才的電郵,請在瀏覽器輸入 https://192.168.9.40/dlp (這 URL 是在 Step 5 已經設定好),接著使用 Active Directory 帳戶登入,在這電郵隔離區可以看見曾經寄出電郵的時間,請按下方【Send Email】圖案。

Step 18:請按【Send】按鈕。

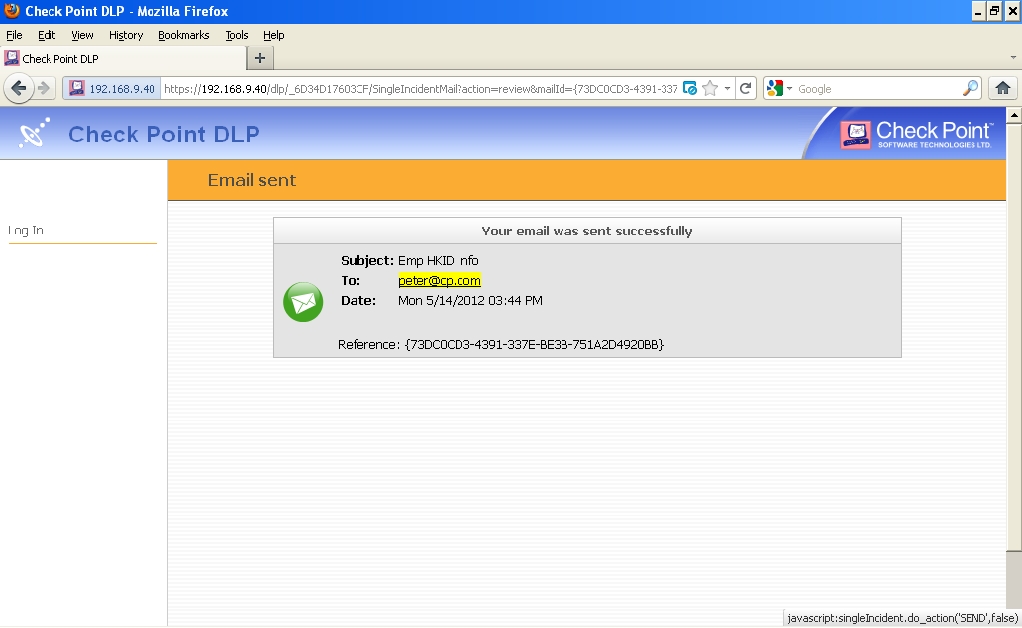

Step 19:這封包含香港身份証號碼的電郵成功寄出。

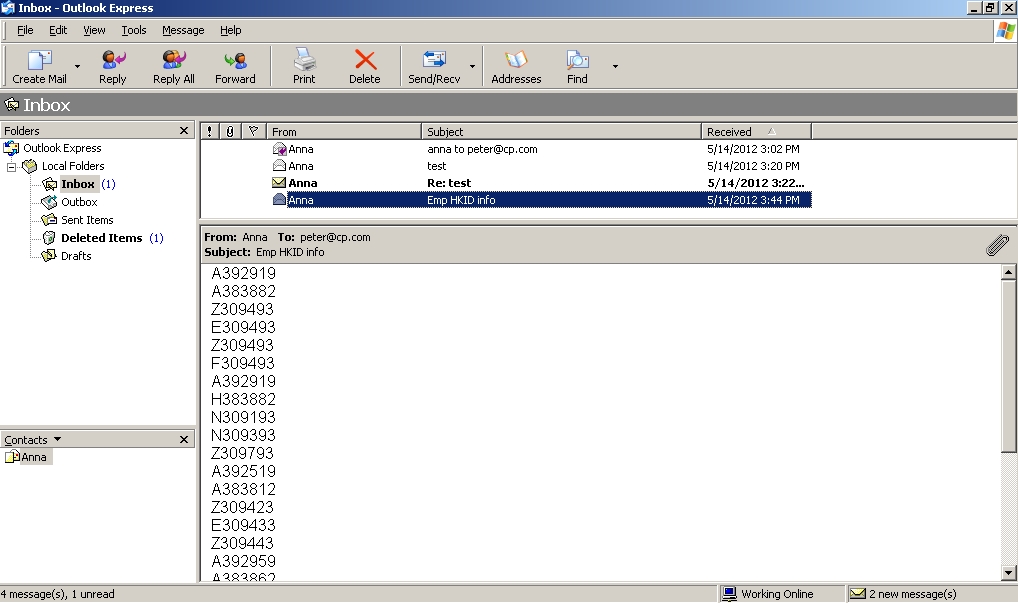

Step 20:檢查 [email protected] 的 Outlook Express 是否真的成功接收。

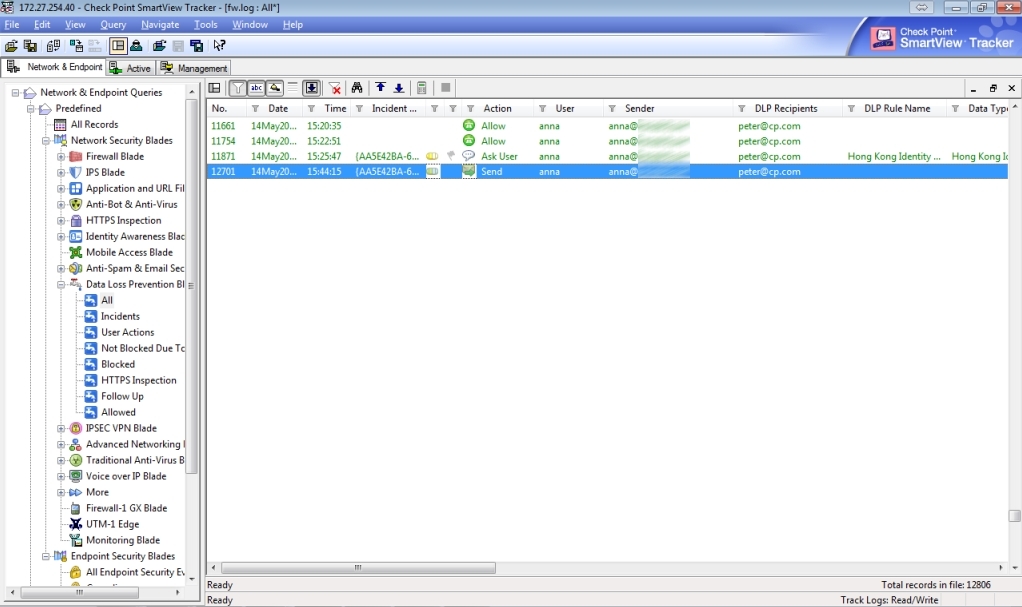

Step 21:再返回 SmartView Tracker 檢查 Anna 的記錄,明顯地記錄了剛才成功寄出電郵的動作是「Send」。

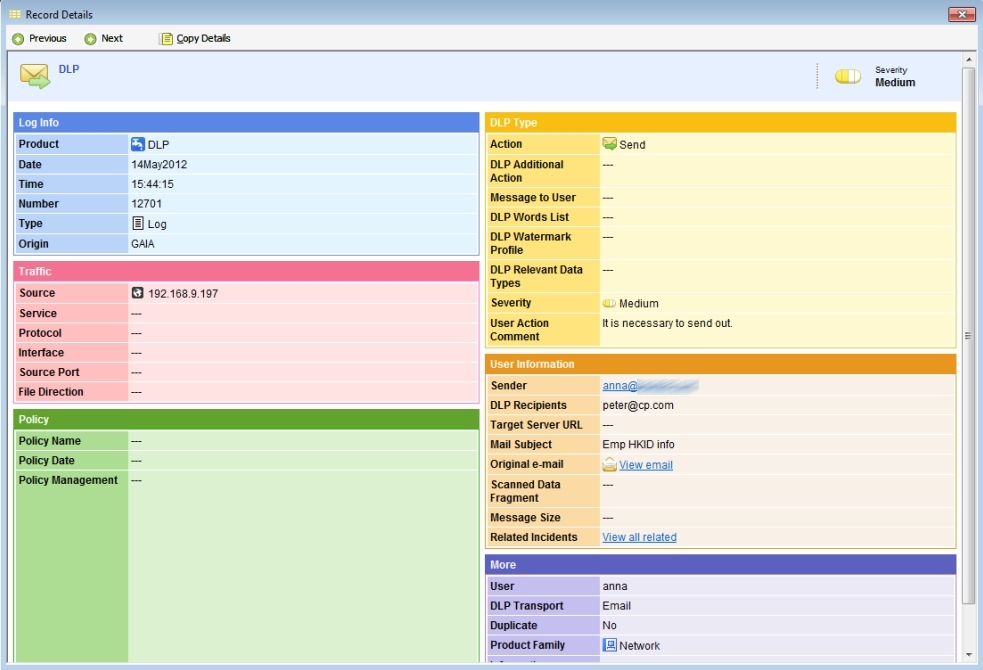

Step 22:如果想看更詳細報告,請連按兩次查看。

網絡 DLP 的威力是否很利害呢?一間公司有了它的話,除了提醒員工寄電郵之前需要留意外,還可以追蹤曾經寄出的問題電郵呢。

3 Responses

[…] (第七篇) 企業級 Check Point 部署教學 […]

[…] (第七篇) 企業級 Check Point 部署教學 […]

[…] (第七篇) 企業級 Check Point 部署教學 […]