(第三篇) Barracuda Spam Firewall 抵擋層出不窮電郵攻擊 – 初步配置

在這篇除了教大家配置網絡設定之外,亦都會配置 Relay 網段、目標電郵伺服器和允許網域收發電郵,有了上一篇的網絡圖表概念,大家應該不會太難明白如何配置。

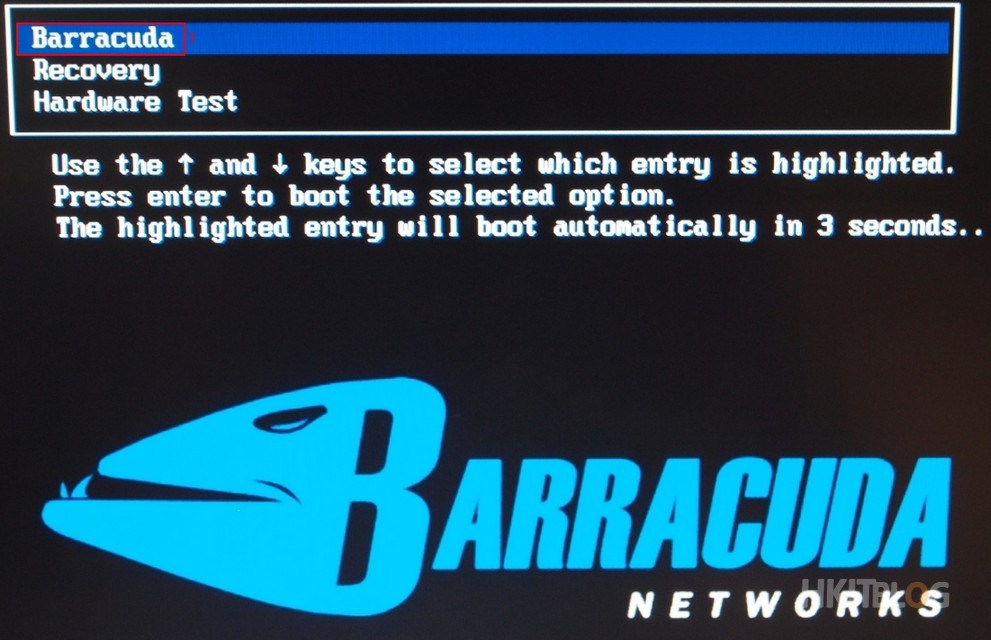

Step 1:因為配置 Barracuda Spam Firewall 之前,我們要連接好螢光幕和鍵盤進入本機 console,進入後選擇【Barracuda】。

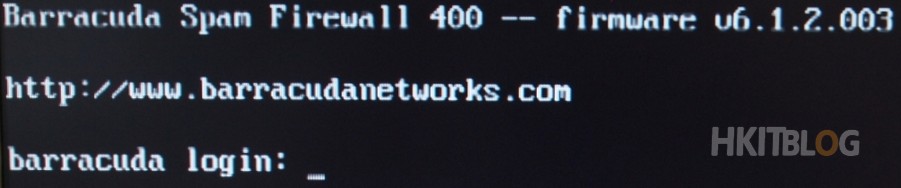

Step 2:接著在登入畫面輸入【barracuda login: admin】及【Password: admin】。

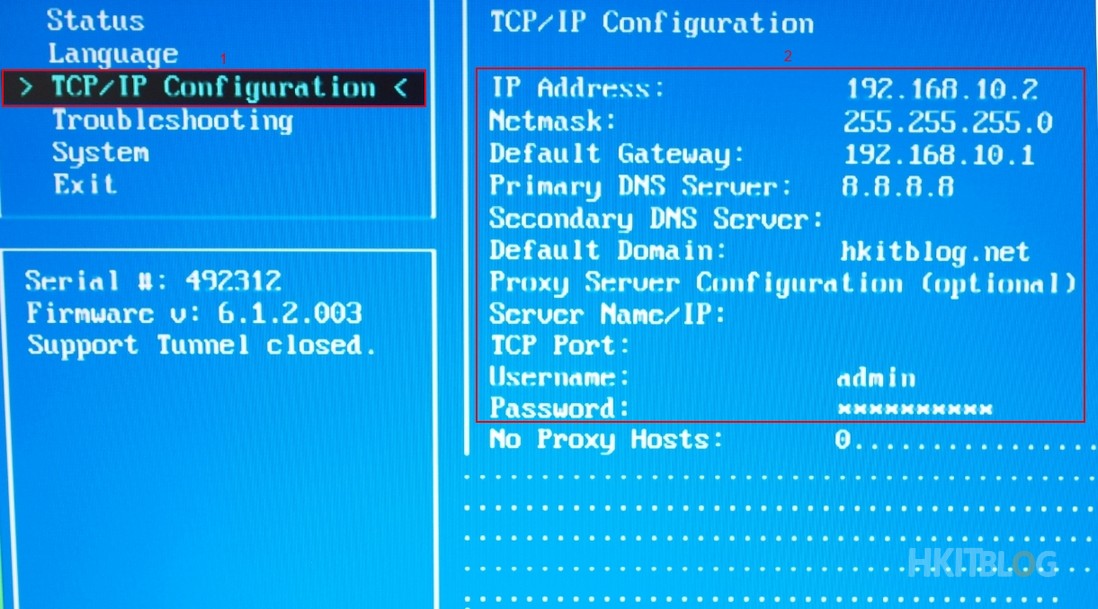

Step 3:我們只需要在左方選擇【TCP/IP Configuration】,跟著在右方更改網絡設定,而 admin 的名稱和密碼在這個示範不會作更改。

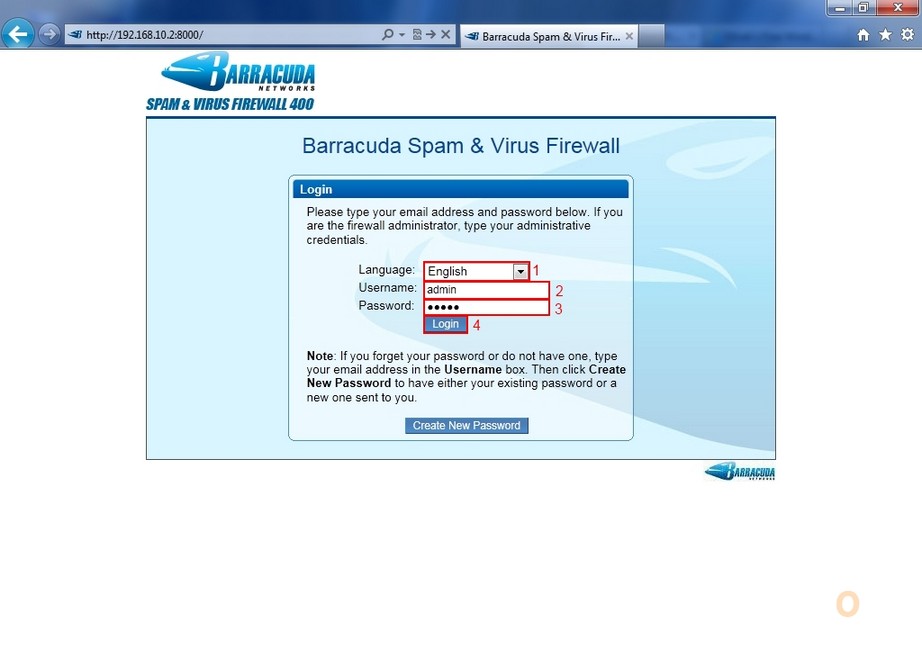

Step 4:然後在 DMZ 內其中一台電腦使用 IE 瀏覽器輸入 Barracuda Spam Firewall 網絡地址【http://192.168.10.2:8000】,隨著選擇【Language: English】和使用【Username: admin】及【Password: admin】登入。

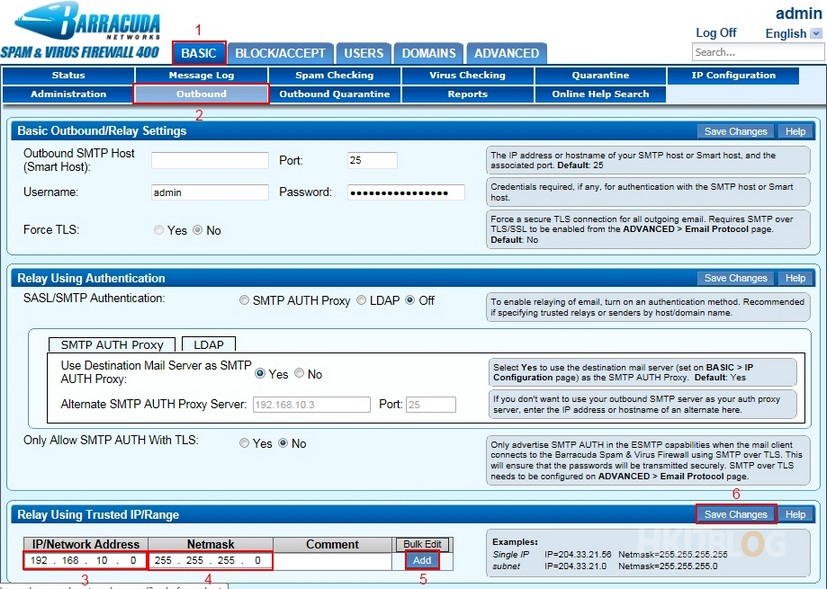

Step 5:登入後我們需要配置那個網段允許 Relay 電郵,請按上方【BASIC】→【Outbound】,跟著在下方【Relay Using Trusted IP/Range】加入 DMZ 網段【IP/Network Address: 192.168.10.0】及【Netmask: 255.255.255.0】,然後按【Add】→【Save Changes】按鈕。

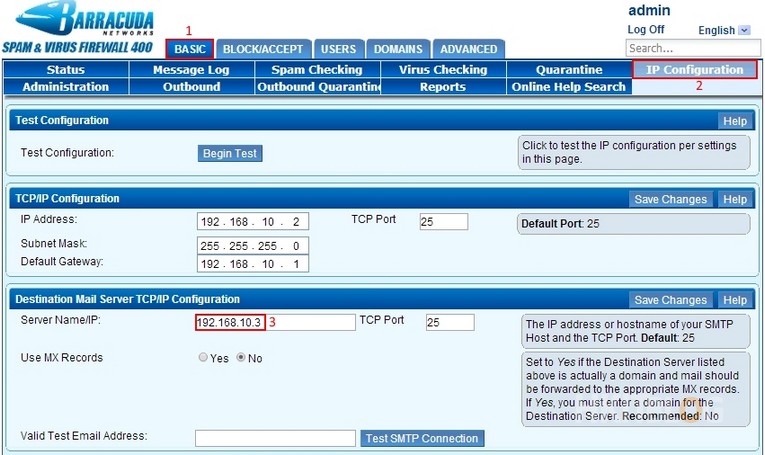

Step 6:除了允許 Relay 網段外,還要將電郵傳送到 Linux Postfix 電郵伺服器接收,請按上方【BASIC】→【IP Configuration】,請在【Destination Mail Server TCP/IP Configuration】加入【Server Name/IP: 192.168.10.3】,這是 Linux Postfix 電郵伺服器網絡地址。

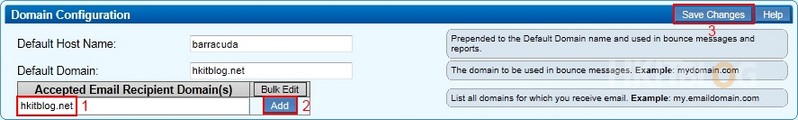

Step 7:再拉落一些會看見【Accepted Email Recipient Domain(s)】,我們需要允許那個網域收發電郵,請在這裡加入域名【hkitblog.net】,然後按【Add】→【Save Changes】按鈕。

下一篇會使用 Postfix 內建的 Open WebMail 寄出 EICAR 測試病毒電郵檔案,以及測試封阻寄件者電郵地址 [email protected],看看 Barracuda Spam Firewall 能否封阻這兩個事項。

(第一篇) NG 防火牆仍不足夠?Barracuda Spam Firewall 抵擋層出不窮電郵攻擊 – 講解

(第二篇) Barracuda Spam Firewall 抵擋層出不窮電郵攻擊 – 網絡圖表解釋

(第三篇) Barracuda Spam Firewall 抵擋層出不窮電郵攻擊 – 初步配置