(第四篇) 易學易用免費 Untangle NG 防火牆 – Firewall 與 Captive Portal 設定

還未有 UTM 或 NG 防火牆之前,IT 只能夠使用單純 Firewall 功能防禦來源或目的地 IP 地址,甚至網絡協定,但有一些網絡威脅是無法抵擋的,例如上一篇提到的病毒,因此才會有 UTM 或 NG 防火牆出現。Firewall 功能是每款防火牆必有功能,Untangle 也沒例外,筆者先教大家設定「Block All Traffic」規則和只允許內部電腦 192.168.2.50 存取 80,443,53 互聯網協定。

Captive Portal 是上網認證功能,內部使用者需輸入密碼才可上網,其好處是可得知那位使用者上過什麼網站;當下載了病毒檔案也能清楚知道是那位使用者;使用者是否佔據了整條上網寬闊亦能知道!最主要目的是檢查內部使用者「做過什麼」,當出事了也能即時查看報告,盡快找出問題根源。

Firewall 功能測試

Step 1:首先按右方燈變成綠燈,然後在 Firewall 按【Settings】按鈕。

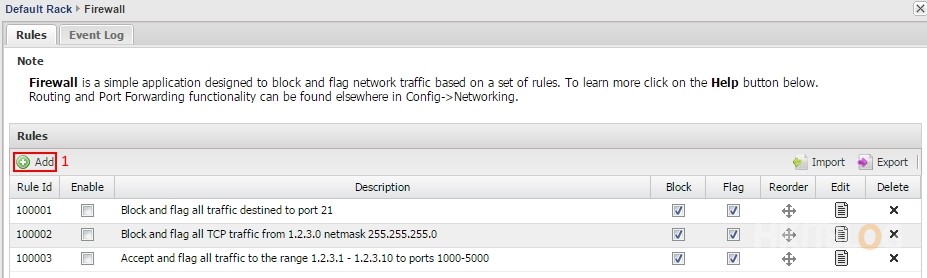

Step 2:我們先新增一條「Block All Traffic」規則,請按上方【Add】按鈕。

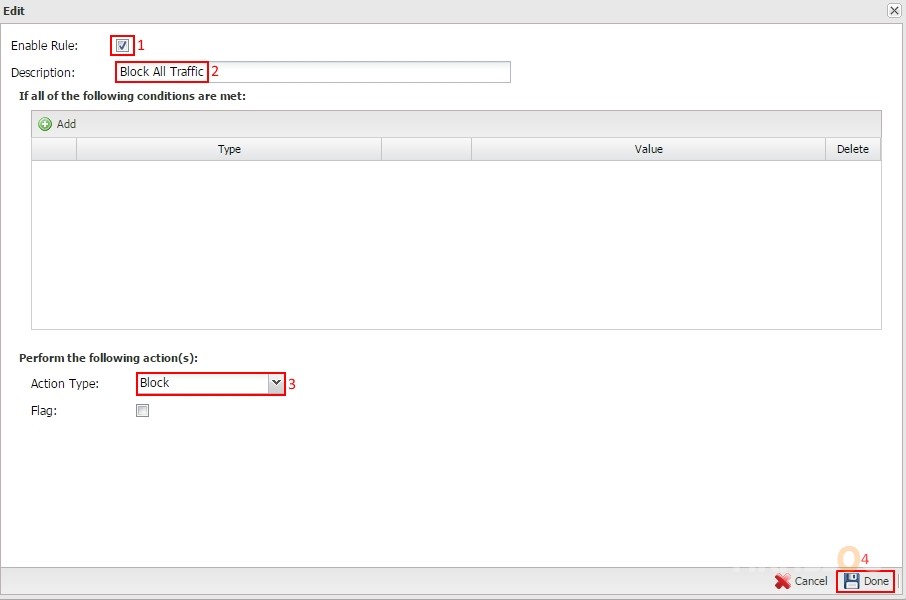

Step 3:Enable Rule 應該已經是選取的;在 Description 輸入規則名稱;而 Action Type 選擇【Block】,然後按【Done】按鈕。

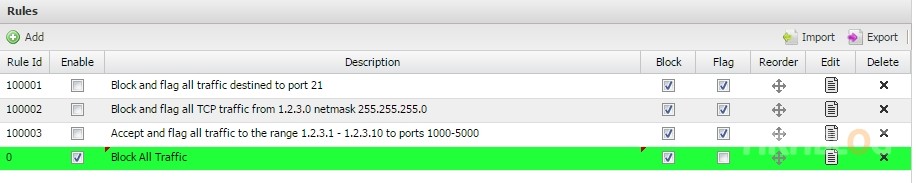

Step 4:返回上一頁直接按下方【Apply】按鈕。

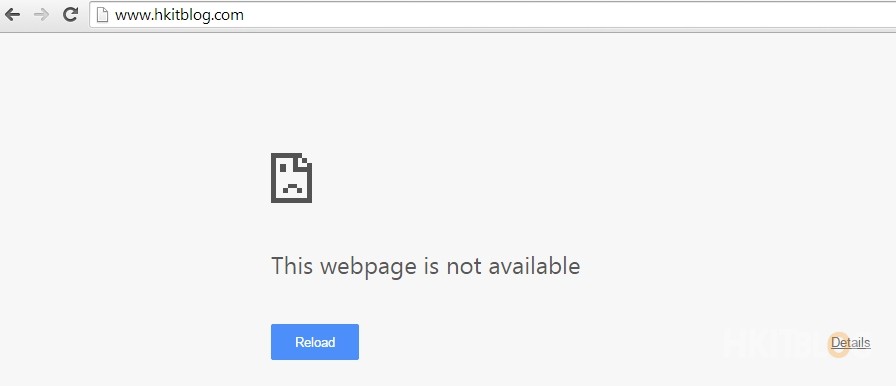

Step 5:然後在內部其中一台電腦測試上網,應該不能上網了。

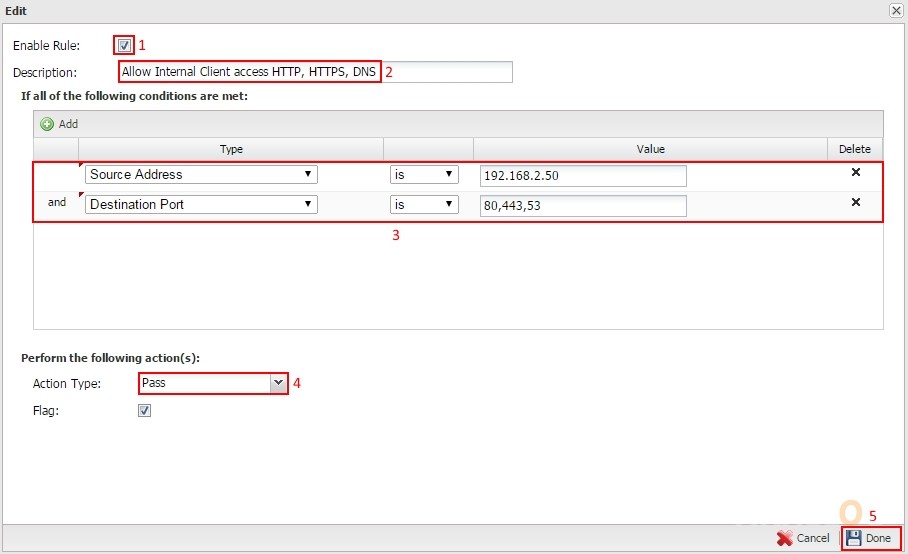

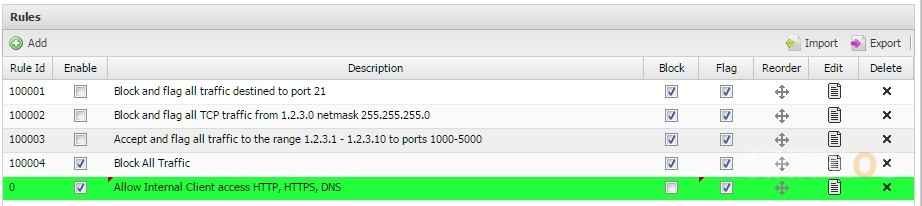

Step 6:再新增一條規則,今次只允許內部電腦 192.168.2.50 存取 80,443,53 互聯網協定。

Step 7:返回上一頁直接按下方【Apply】按鈕。

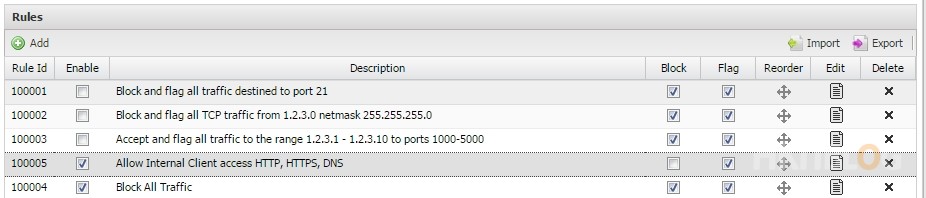

Step 8:接著將剛才的規則拉到 Block All Traffic 規則上方。

Step 9:然後在這台電腦測試上網,看看是否成功。

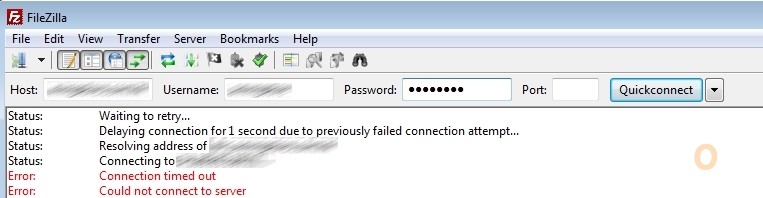

Step 10:而使用 FTP 軟件應該是不能成功連上的。

Captive Portal 認證內部使用者

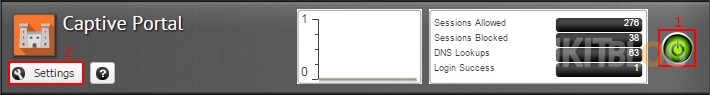

Step 1:同樣按右方燈變成綠燈,然後在 Captive Portal 按【Settings】按鈕。

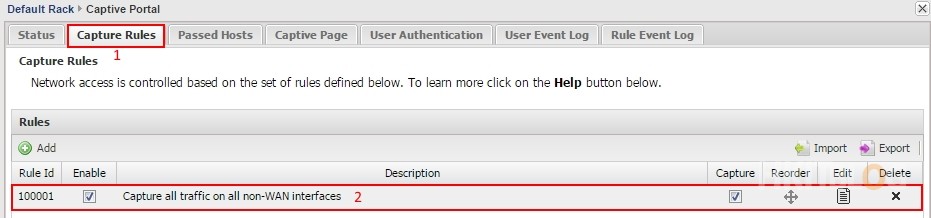

Step 2:接著按上方【Capture Rules】按鈕,系統已經幫我們加入了一條【Capture all traffic on all non-WAN interfaces】規則,意思是使用者不論經由那張 internal 網卡都需要登入 Captive Portal。

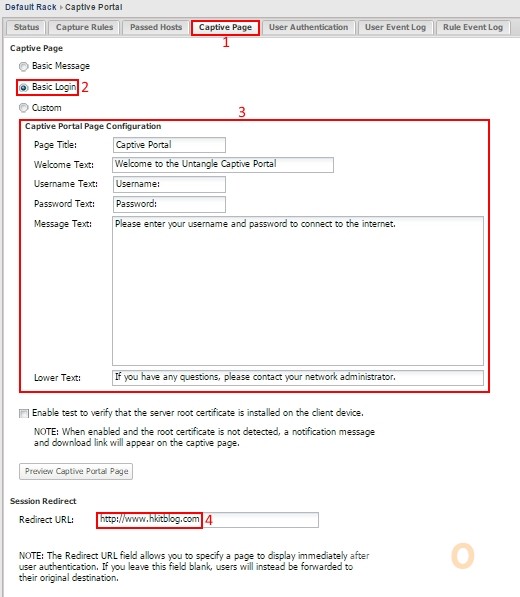

Step 3:然後按上方【Capture Page】按鈕,我們會選擇【Basic Login】,而 Captive Portal Page Configuration 是 Captive Portal 版面內容,我們不需更改,下方的 Redirect URL 輸入【http://www.hkitblog.com】,當使用者成功登入後會來到此網站,按下方【Apply】按鈕。

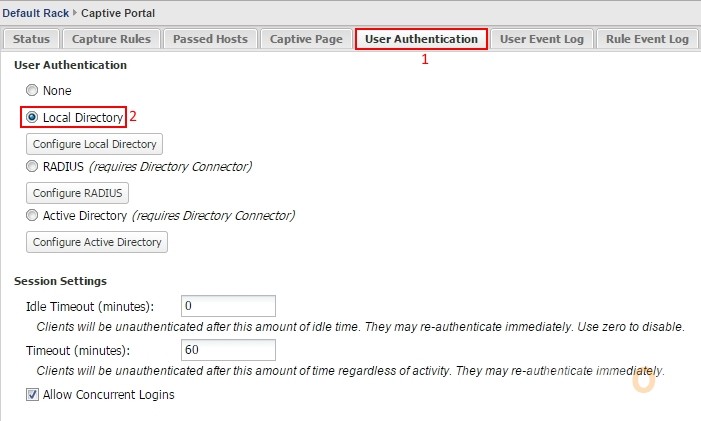

Step 4:再按上方的【User Authentication】按鈕,在 User Authentication 選擇【Local Directory】,因為我們會以 Untangle 本地使用者作認證,按下方【Apply】按鈕。

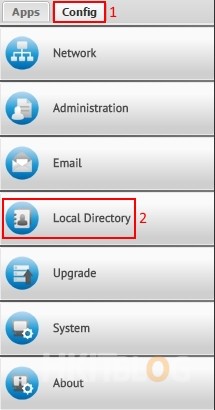

Step 5:現在大家需要新增本地使用者,請在左方按【Config】→【Local Directory】。

Step 6:接著按【Add】按鈕。

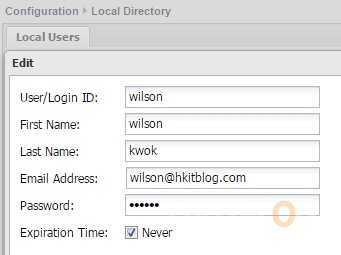

Step 7:輸入使用者登入名稱和密碼,然後按【Done】按鈕。

Step 8:返回上一頁直接按下方【Apply】按鈕。

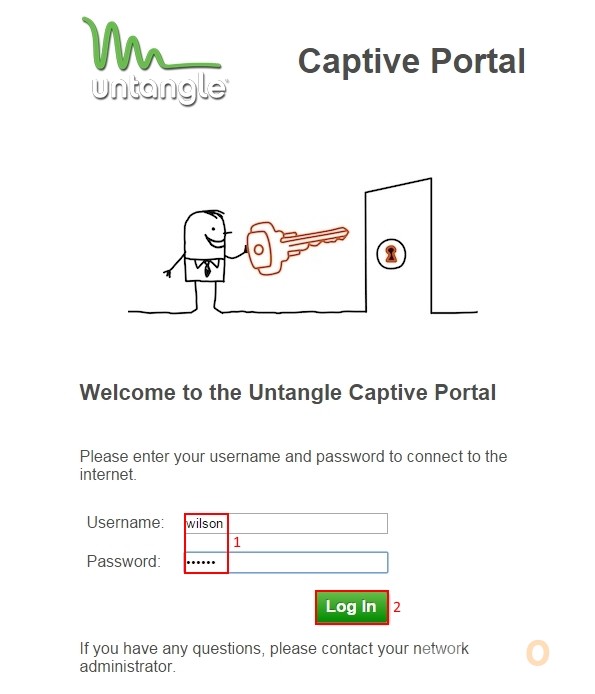

Step 9:同樣在內部其中一台電腦上網,我們用 Step 7 所新增的使用者測試在 Captive Portal 登入上網。

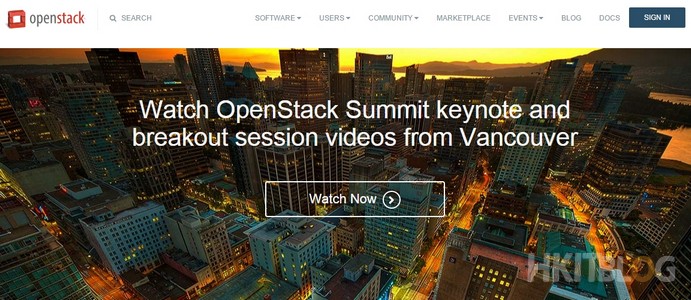

Step 10:最後真的能夠成功登入 Captive Portal ,然後 redirect 到 HKITBLOG 網站!

下一篇教大家 IPsec Site to Site VPN,不是想像中那麼困難,一定要繼續留意。

(第一篇) 易學易裝免費 Untangle NG 防火牆 – 講解篇

(第二篇) 易學易用免費 Untangle NG 防火牆 – 安裝篇

(第三篇) 易學易用免費 Untangle NG 防火牆 – Virus Blocker 與 Application Control 設定

(第四篇) 易學易用免費 Untangle NG 防火牆 – Firewall 與 Captive Portal 設定

(第五篇) 易學易用免費 Untangle NG 防火牆 – IPsec Site to Site VPN 設定