資料外洩疑雲:預防公司內鬼、由 UTM 協同阻擋做起!

資料外洩疑雲:預防公司內鬼、由 UTM 協同阻擋做起!

近年來網路攻擊的演變愈來愈快!回想起 2012 年的火焰病毒讓各企業聞風喪膽,亦是開始引發 APT 攻擊的由來,因此企業要著手應對這一波的威脅!然而 APT 攻擊並不是防火牆層面便能夠防禦,因為 APT 攻擊大多是由 USB 外置硬碟或員工不小心按了附帶惡意連結的釣魚信件而「中招」的!當電腦在不知不覺間中被植入了 APT 病毒後,病毒會潛伏於電腦之中,時期可達兩年之久,在這期間遠端的 C&C 伺服器嘗試以命令竊取網路之中的電腦登入認證,然後發到遠端的 C&C 伺服器,最後發動總攻擊偷取機密資料做成重大損失。

因為 APT 攻擊是由內部發生,而傳送資料時是以 TCP 80 Port 連接到遠端 C&C 伺服器,所以企業的防火牆未能及時偵測得到。現時企業可藉著市面上的防火牆搭配沙箱功能(Sandbox) 偵測郵件之中的可疑檔案,或利用雲端技術先把全球的 C&C 伺服器位置記錄下來,然後偵測防火牆出口 (Outbound) 有沒有內部電腦想與這些 C&C 伺服器溝通,一旦發現馬上封鎖。

防火牆搭配交換器自動封鎖有問題的電腦

以上兩種方法的確能攔截 APT 攻擊,但有一點一定不能攔截,就是由內部員工進行的攻擊(不論是在知情或不知情的情況下)!倘若內部其中一台電腦感染了病毒(這有可能由 USB 外置硬碟或自己員工(內鬼)所做成),並且發出異常網路流量,最終將會導致整個內部網路癱瘓,令企業蒙受極大的損失。有見及此,台灣 ShareTech 網路安全公司以交換器作為企業內部防禦核心,由 ShareTech 防火牆搭配支援 SNMP 或協同防禦型的 Layer 2 交換器作管理和防禦;其分別在於支援 SNMP 的 Layer 2 交換器只能夠顯示網路狀況圖表,而支援協同防禦型的 Layer 2 交換器能更深入地同時作出自動封鎖,Cisco、Zyxel、Juniper 和 H3C 等等的交換器也能支援協同防禦功能。IT 管理員不再需要浪費時間檢查那台電腦出現問題,以及走入機房以人手中斷網路連線。

ShareTech Next-Gen UTM 以四種方式綁定電腦

除了能夠自動封鎖外,還可以利用四種方式在 Layer 2 交換器綁定電腦,分別是 IP、MAC、PORT 及 IP Source Guard,前三種方式可搭配成 IP+MAC+PORT 綁定電腦的 IP 及 MAC 位置在交換器某個 Port,一旦綁定了的話,這台電腦將無法接上另一個 Port 存取網路資源,萬一改變了 IP 或 MAC 位置也無法經由原先的 Port 作存取,這種綁定技術能避免訪客自行連接企業網路進行網路攻擊。IP Source Guard 可防止有內鬼架設另一台 DHCP 伺服器導致 IP 位置衝突,就像 DHCP Snooping,IT 管理員只要預先指定 DHCP 伺服器的 Port,其餘的 Port 偵測到有 DHCP 伺服器一律會被禁止。

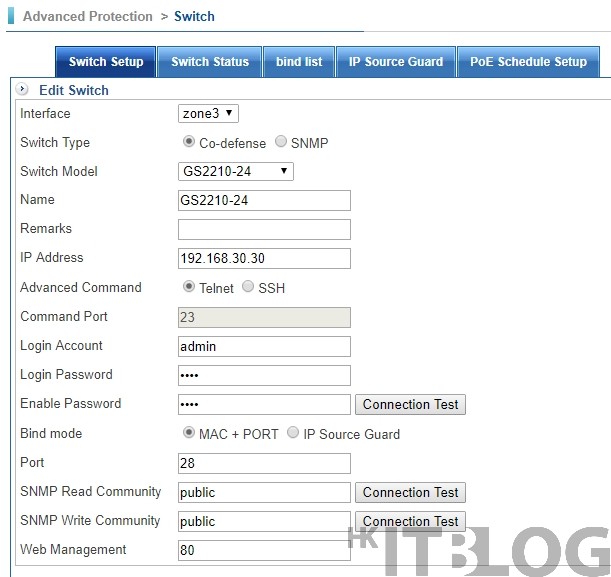

因為每間廠商的 Layer 2 交換器型號支援四種綁定方式而且各有差異,以下圖為例是一台 ZYXEL GS2210-24 Layer 2 交換器,但只支援 MAC+Port 綁定。

因此 IT 管理員一定要預先了解那台 Layer 2 交換器符合公司網路環境要求,萬一買錯就不好了!

PoE 排程為企業節省電源及降低網路裝置損壞率

企業網路環境可以十分之複雜,除了有一般伺服器和交換器外,亦會部署 VoIP 和無線網路,而員工使用的都是 IP 電話及連上無線網路的 AP,這些設備大多使用 PoE 來供應電源,讓大家不需傷腦筋於牆壁安裝電源位,具有彈性移動能力。

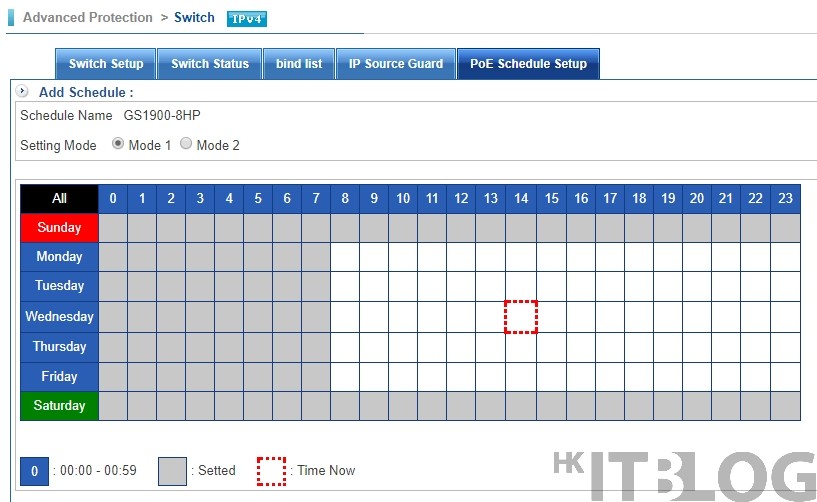

如果利用 ShareTech 的 PoE 排程設定方法可以中央管理 PoE 設備更加節省電源,從而為企業降低電源開支,下圖是正在管理 ZYXEL GS1900-8HP 的 PoE 交換器,而設定模式分為兩種,模式一以點擊圖表排程時間,假設星期一至星期五的凌晨時段及星期六至星期日的全日都不提供 PoE 電源,這時 IT 管理員只要點擊為灰色即可啟用。

PoE 設備長開著會慢慢損壞,畢竟是電子的器材,而 PoE 排程設定便可以令 PoE 設備的壽命延長,降低損壞率。