防不勝防 : 黑客以 QR CODE 隱藏惡意軟件

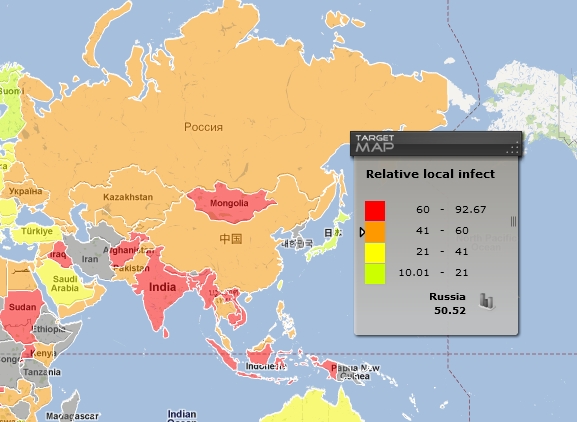

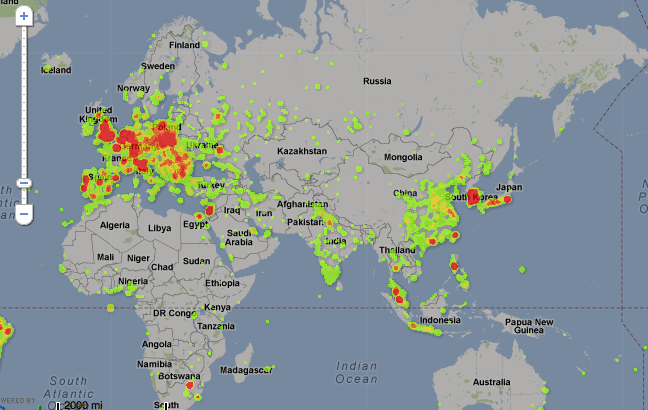

又到了年尾,這段時間通常都有很多總結一年發展的報告,而最近我們率先收到了一份由 Kaspersky Lab 公佈的報告。在報告中指出,針對一些大型國際企業的網路攻擊逐步增加。而在智能手機威脅方面,危險的信號已經出現,網路罪犯們已將 Android 列入其攻擊的目標平台。

在第三季度的報告中亦特別指出,惡意程式使用的手法越來越複雜,甚至使用了一些先測試、後實行的方法。原本無害的 QR CODE 亦被網路罪犯用來隱藏惡意軟件。現在,在電腦啟動作業系統之前,就得面臨威脅,因為網路罪犯再次啟用了 BIOS 感染手段。

至於針對企業應用上,報告中亦提及企業等組織機構網路遭到的攻擊不僅來自於身份不明的駭客,也來自於匿名駭客攻擊集團。攻擊的目標包括義大利網路警署、幾個美國警察機構以及 FBI 合作機構。駭客們還攻擊了三菱重工等日本國防要害機構。這些攻擊導致企業的員工和客戶資料、網路文件、來往信函以及機密資料被洩露。

其中一個例子就是在 2011 年 7 月,DigiNotar 認證機構的伺服器遭到駭客攻擊,被網路罪犯利用製作出 531 份虛假證書。通過假冒的 SSL 網站證書,就算採用了加密連接的網站,網路罪犯仍然可以取得其往來的資料。在此次DigiNotar 的事件中,好幾個國家的政府機構遭到攻擊,其它的目標還包括一些主要的互聯網服務商,例如 Google、Yahoo!、Tor 和 Mozilla。此次駭客攻擊最終導致 DigiNotar 宣佈破產關閉。

個人使用者也應提高警惕,因為針對移動設備的惡意程式數量正以驚人的速率增長。尤其在上一季度,針對 Android 系統的手機惡意軟件佔 2011 年所有手機惡意軟件的 40%,確鑿的證實 Android 平台已經成為惡意程式攻擊的首要目標。

有時,惡意軟件還能以最讓人出乎意料的方式入侵移動設備,例如,通過 QR CODE。QR CODE 本質是來說也是條碼的一種,但具有更強大儲存能力。網路罪犯通過將惡意連結編入 QR CODE,把短信木馬偽裝成普通的 Android 軟件。QR CODE 被掃描後,移動設備會自動下載惡意檔,並通過短信形式,大量的傳播開來。

第三季度中最有意思的事件也許是駭客們開始從過去的一些方式方法中尋找新的突破,因為他們已經意識到當今各作業系統提供的安全防護讓他們幾乎無法在一個運行著的系統中安裝 rootkit。病毒編寫者再一次將目光投向 BIOS,試圖在系統啟動前讓設備受到感染。臭名昭著的 CIH 病毒(亦稱 Chernobyl)的首次出現距今已經有十多年了,這種病毒能夠感染 BIOS,而現在,其背後的技術再一次被運用。