駭客根本不知誰在付款!支付 WannaCry 勒索軟體贖金成效存疑!

駭客根本不知誰在付款!支付 WannaCry 勒索軟體贖金成效存疑!

現在,讓我們解釋其中原因:截止到撰寫本文時,與 WannaCry 勒索軟體有關的 3 個比特幣帳戶已累計收到超過 33,000 美元。然而,目前卻沒有任何報告案例顯示有人取回檔案。至少可以說,解密流程本身就存有問題。

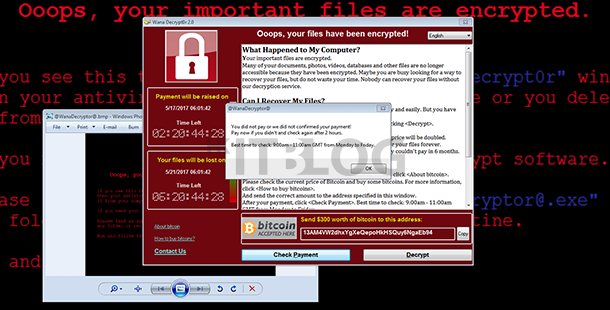

和勒索軟體市場中其他競爭者不同的是,WannaCry 似乎沒有辦法將款項與付款人相關聯。大多數勒索軟體 (如 Cerber) 會針對每一位受害者產生唯一的 ID 和比特幣錢包,所以可以知道解密金鑰的寄送對象。WannaCry 卻只要求交付贖金,然後就是… 空等。您可以按下「確認付款」按鈕,但到目前為止,這也只是僅有的結果:

大多數成功的勒索軟體都以自己完善的客戶支援為傲,而且通常也很容易取得聯絡。然而 WannaCry 卻並非如此。與惡意軟體建立者聯絡的唯一方式,就是透過勒索軟體說明畫面上的「聯絡我們」選項。儘管我們窮盡一切努力,卻尚未收到任何回覆。

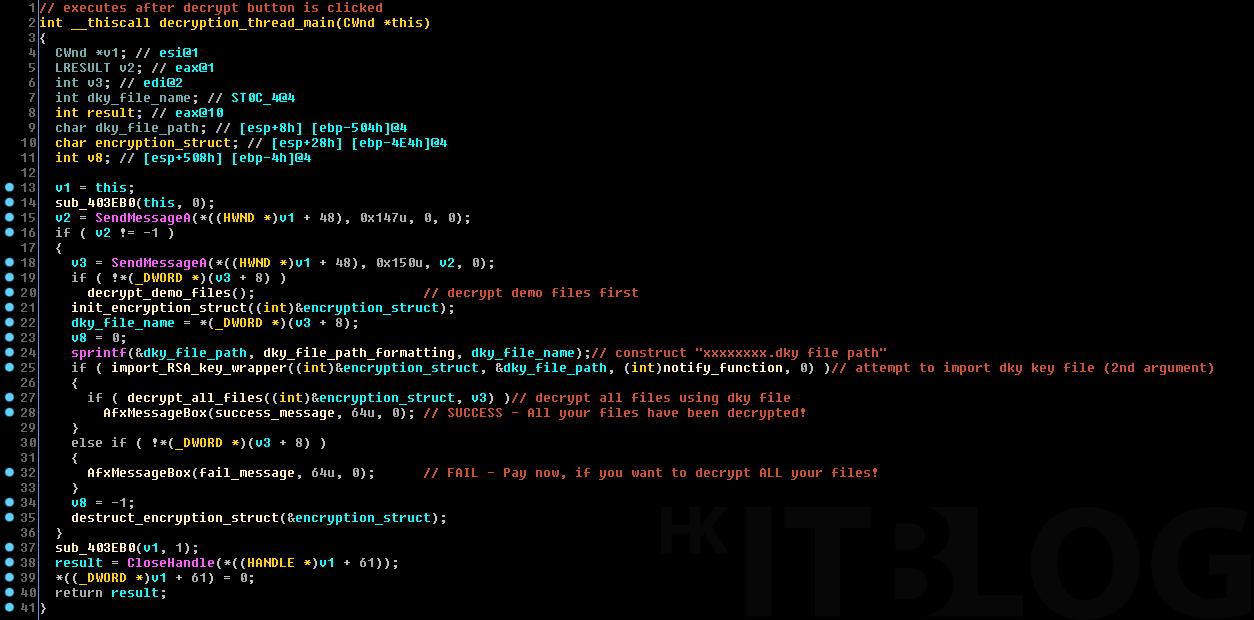

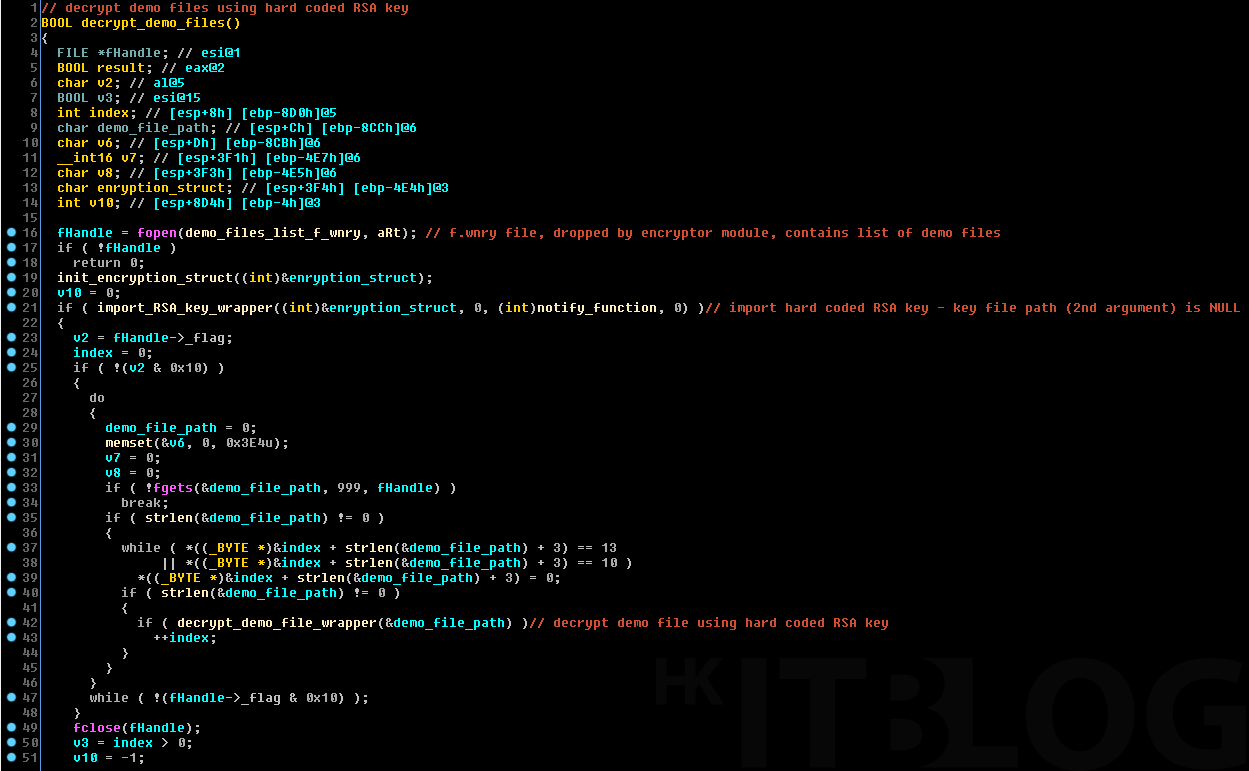

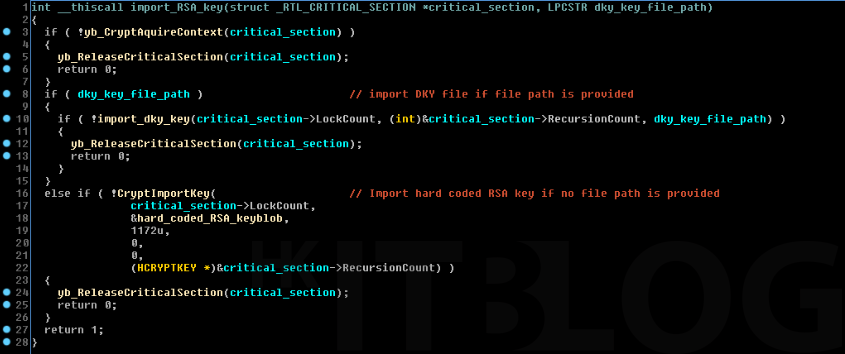

最後,到現在為止的研究結果,讓我們對 WannaCry 建立者解密檔案的能力完全存疑。該惡意軟體包含兩個獨立的解密/加密常式 – 一個用於大部份受害者檔案,每個檔案都用唯一的金鑰加密。若要將檔案解密,必須使用建立者本身隨「.dky」檔案提供的私密 RSA 金鑰。第二個加密/解密常式則用於可解密的 10 個檔案以作為「免費示範」,意在向受害者保證確實可以將檔案解密,並說服他們支付贖金。這 10 個特定檔案在加密時隨機選出,每個檔案也都用唯一金鑰加密。不過,這 10 個檔案的私密 RSA 金鑰儲存在受害者的本機電腦裡。如下所示:

圖 a. 主解密函數

圖 b. 解密函數

如圖 A 所示,主解密函數試圖叫出一個預期應包含私密 RSA 金鑰的「.dky」檔案,並用以解密受害者電腦中的所有檔案。我們可以在圖 B 中看到類似函數,但其試圖叫出加密程式模組置放的「f.wnry」檔案,其中包含一份示範檔案清單。私密 RSA 金鑰以硬式編碼入模組中。兩組函數都叫出 import_RSA_key 模組 (圖 C) – 主解密程式中含有連往「.dky」檔案的路徑 (作為引數),示範解密程式則含有空路徑。

圖 C. 兩個常式的 import_RSA_key 函數

所有這些考量因素 – 無報告顯示有人取回檔案、存有問題的付款和解密系統,以及虛假的解密操作示範檔案,都令我們懷疑 WannaCry 建立者是否有能力餞行承諾將檔案解密。

然而或許我們可以靜觀其變,看看在格林威治標準時間上午 9 點到 11 點這段「上班時間」會有何新發展?

本文由 Check Point 提供