黑暗首爾幫涉兩韓攻擊、知情人詳揭入侵方法!

不久前,我們報導過有關南北韓的網絡攻擊,當時大家仍估計攻擊由「匿名者」又或者是北韓政府發動,不過根據知情人士指出,針對南韓政府網站的分散式阻斷服務(DDoS)攻擊與黑客組織「黑暗首爾幫」(DarkSeoul)及 Trojan.Castov 木馬程式有直接關係。

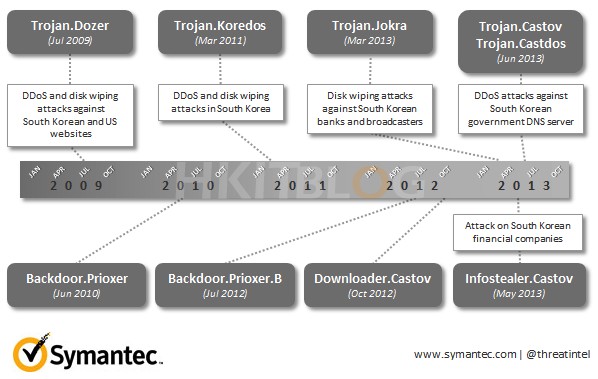

除了今年韓戰紀念日的網絡攻擊,「黑暗首爾幫」在過去四年來接連發動了多宗矚目而又專門針對南韓境內機構的大規模攻擊,包括今年 3 月稱為 Jokra 的攻擊,清洗多間南韓銀行及電視台內大量電腦硬碟的數據,以及於今年 5 月入侵多間南韓金融機構。

「黑暗首爾幫」已非首次在富有歷史意義的紀念日發動 DDoS 攻擊及清洗受襲機構硬碟的數據,該組織亦曾於美國獨立日進行同類網絡攻擊行動。

「黑暗首爾幫」過去四年網絡攻擊活動概覽

「黑暗首爾幫」的多次攻擊手法大同小異,包括以下特徵:

– 有組織地針對受人注目的南韓目標施襲,其攻勢行動更是多階段相互關連的

– 趁具有重大歷史意義的日子發動破壞性攻擊,例如清洗硬碟數據及 DDoS 攻擊

– 以具有政治內容的字詞重複寫入硬碟以清洗原本儲存的資料

– 採用正當的第三方更新機制,在企業網絡內四處散播

– 採用特定的加密及反破解(obfuscation)方式

– 利用特定的第三方網頁電郵伺服器來儲存檔案

– 採用大同小異的指令及操控架構

「黑暗首爾幫」所發動的攻擊均展現了高度智慧和協調能力,而且往往展示出精湛的技術。引述南韓廣泛傳媒報道指,有關方面的調查結果顯示攻擊者受北韓指使。而安全專家 Symantec 則預料「黑暗首爾幫」的攻擊行動無論攻擊者是否受北韓指使,他們均有政治動機,而且有龐大的財政資助作為後盾,將繼續通過網絡對南韓境內的機構發動攻擊及進行破壞。

全國性的大規模網絡攻擊活動以往較為罕見,但也有全球知名的例子,包括 Stuxnet 及 Shamoon(W32.Disttrack)等;然而「黑暗首爾幫」在多年來進行了連串舉世矚目而且破壞力極強的攻擊,可說是前無古人。

詳解 Castdos 木馬程式所發動的 DDoS 攻擊方法:

Step 1

用戶瀏覽已被入侵的網站後,便會自動下載已植入 Castov 木馬程式的 SimDisk.exe,這個原本是正當的應用程式,但被植入了木馬程式。

Step 2

SimDisk.exe 會在受攻擊的系統內建立兩個檔案,包括不含木馬程式的正當應用程式 SimDisk.exe,以及已植入 Downloader.Castov 木馬程式的 SimDiskup.exe。

Step 3

之後,Downloader.Castov 木馬程式便會連接到另一台同樣已被入侵的伺服器,並下載同樣已植入 Downloader.Castov 木馬程式的 C.jpg 檔案,這個檔案表面上是圖像檔,但其實是一個可執行的程式檔。

Step 4

這個網絡威脅利用 Tor 網絡下載已植入 Castov 木馬程式的 Sermgr.exe。

Step 5

Castov 木馬程式在 Windows 的系統資料夾內建立同樣已植入 Castov 木馬程式的 Ole[隨機名稱].dll 檔案。

Step 6

Castov 木馬程式從寄存 ICEWARP 網頁電郵的網站伺服器下載 CT.jpg 檔案。ICEWARP 網頁電郵存在一個已公開的漏洞,因此早已被入侵。CT.jpg 檔案包含一個時間標記,是 Castov 木馬程式協調同步攻擊時間的方式。

Step 7

到了指定時間,Castov 木馬程式便會在已被入侵的系統內建立已植入 Castdos 木馬程式的 Wuauieop.exe。

Step 8

Castdos 木馬程式開始以大量 DNS 請求令 Gcc.go.kr DNS 伺服器超載及不勝負荷,有效地以 DDoS 攻擊令多個網站癱瘓。

1 Response

[…] 現今網絡威脅層出不窮,而網絡攻擊亦愈來愈針對性,其中近期針對南韓發動的攻擊便是其中一個知名例子,在這次攻擊活動之中,黑客採用了進階持續性威脅 (Advanced Persistent Threat, APT)令人日益關注;儘管現時未有一個方案可在不同情況下一舉消滅 APT,不過近日筆者在一家廠商舉行的記者會之中,便發現已有方案能針對 APT 攻擊進行有效的化解工作。 […]