中間人攻擊揭秘:首個以 Apple DRM 漏洞感染 iOS 的木馬程式

中間人攻擊揭秘:首個以 Apple DRM 漏洞感染 iOS 的木馬程式

作者為 Palo Alto Networks 威脅情報團隊 Unit 42 分析員 Claud Xiao

我們發現了能成功感染沒有越獄裝置的新型 iOS 木馬程式家族,並將其命名為 「AceDeceiver」。有別於過往兩年一些 iOS 惡意軟件利用企業認證發動攻擊,AceDeceiver 能在沒有任何企業認證下自行安裝。它是通過利用 Apple 的 DRM 機制上的設計漏洞進行,即使 Apple 已從 App Store 內移除 AceDeceiver,這種新穎的攻擊載體仍有可能繼續蔓延。

AceDeceiver 是我們所見首個利用 Apple 的 DRM 保護機制內被稱為 FairPlay 的某些設計漏洞,在不論有否越獄的 iOS 裝置上安裝惡意應用程式的 iOS 惡意軟件。這種技術被稱為「FairPlay 中間人攻擊」(FairPlay man-in-the-middle attack),自 2013 年起已被用於傳播盜版的 iOS 應用程式,但這是我們首次看到它被用來傳播惡意軟件。(「FairPlay 中間人攻擊技術」在 2014 年於 USENIX 安全研討會上被提出,但使用這種技術的成功攻擊仍然時有發生。)

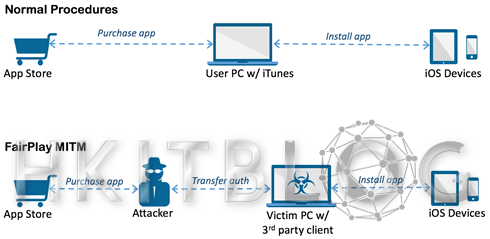

Apple 允許用家透過他們電腦的 iTunes 軟件購買及下載 iOS 應用程式。然後用家可以使用電腦把這些應用程式安裝到他們的 iOS 設備上,而 iOS 設備要求每個應用程式提供一個權限代碼以證明該應用程式是購買回來的。在「FairPlay 中間人攻擊」中,攻擊者會先於 App Store 購買一個應用程式,然後攔截並儲存該權限代碼。跟著他們會建立一個會引發 iTunes 軟件執行的 PC 軟件,來瞞騙 iOS 設備相信此應用程式是受害者購買的。因此,用家會被安裝他們其實並沒有購買的應用程式,而該 PC 軟件的作者則可在用家不知情下在其 iOS 設備上安裝可能是惡意的應用程式。

FairPlay 中間人攻擊流程

在 2015 年七月至 2016 年二月期間,AceDeceiver 家族旗下三個不同的 iOS 應用程式被上傳到官方的 App Store,並聲稱為壁紙應用程式。這些應用程式使用 ZergHelper 的相似方法,通過在不同的地理位置執行不同的操作,成功繞過 Apple 的代碼審查至少七次(包括它們每個程式的首次上傳和隨後就 Apple 要求額外審查的四輪代碼更新)。在目前情況下,AceDeceiver 只向位於中國的用戶作出惡意行為,但攻擊者能輕易地在任何時候作出改變。

Apple 在我們向它報告後於 2016 年二月下旬已從 App Store 刪除了這三個應用程式。然而,由於「FairPlay 中間人攻擊」只需這些應用程式在 App Store 中存在過一次即可,因此這攻擊仍能運作。只要攻擊者能取得 Apple 認證的副本,這攻擊不需要使用現有的 App Store 便可傳播這些應用程式。

要發動攻擊,作者創造了一個叫「愛思助手」(Aisi Helper)的 Windows 軟件用作發動「FairPlay 中間人攻擊」‧‧‧‧‧‧

盜竊 Apple ID 及密碼

…..這些應用程式強烈建議用家輸入 Apple ID 及密碼,這可使他們可以「直接於 App Store 安裝免費應用程式,執行應用程式內的購買及登入遊戲中心。」

AceDeceiver 要求用家輸入 Apple ID 及密碼的介面,具有「指引」及「免責條款」,並聲稱他們不會將密碼傳遞予他們的伺服器,只會在解碼後儲存於本地設備。但是,我們證實這並不真實。

如何降低風險?

AceDeceiver 的所有三個木馬程式已於 2016 年二月下旬被 Apple 從 App Store 中移除。即使如此,「愛思助手」Windows 程式仍能通過使用「FairPlay 中間人攻擊」把這些應用程式安裝到沒有越獄的 iOS 裝置上。我們亦就擁有舊企業認證簽署的 AceDeceiver 應用程式向 Apple 報告,所有已知被利用的企業認證已被廢除。

我們建議安裝了「愛思助手」Windows 程式或於 2015 年三月後安裝了「愛思助手」iOS 程式的用戶立即刪除這些軟件和應用程式,並更改他們的 Apple ID 密碼。我們亦建議所有 iOS 用戶啟用 Apple ID 雙重認證。

企業方面,我們建議他們利用以下識別,檢查是否有安裝任何用於管理 Apple 裝置的 iOS 應用程式:

• com.aisi.aisiring

• com.aswallpaper.mito

• com.i4.picture