勒索軟件最新出品:虛假手機解鎖畫面、全面進行雙鎖營幕攻擊

勒索軟件最新出品:虛假手機解鎖畫面、全面進行雙鎖營幕攻擊

如果你正在使用 Android 流動裝置的話便要多加留意了!事關駭客們又有新的勒索軟件出品。Symantec 安全團隊今天通知我們,並證實發現 Android.Lockscreen (鎖營幕惡意軟體)的新變種正在通過偽隨機密碼,阻止受害者在不支付贖金的情況下解鎖設備。

在此之前,這類勒索軟體的早期版本使用硬編碼密碼鎖定螢幕,而安全專業人士能夠對代碼進行反向工程,因此能為受害者提供密碼解鎖設備。此外,攻擊者通過結合自訂鎖營幕和設備鎖營幕來增加解鎖難度。其實於過去亦曾發現針對類似流動威脅的監測顯示,而此類木馬程式能夠在傳播前直接建立在行動裝置上。經過分析,安全專家發現在中國出現的此類安全威脅被稱為 Android.Lockscreen(鎖營幕惡意軟體)。

偽隨機密碼

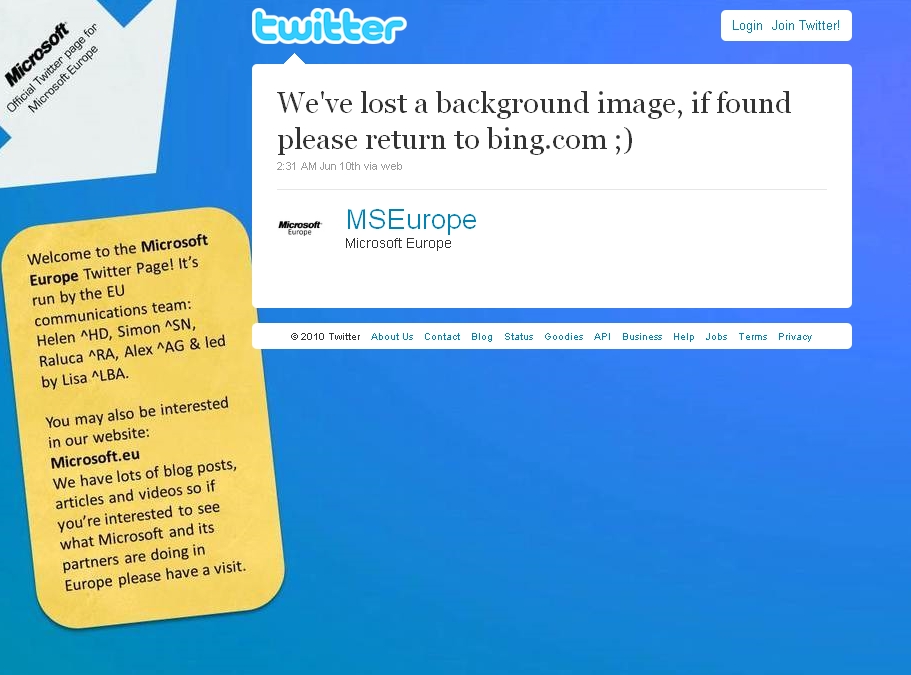

一旦行動裝置感染木馬,這類惡意軟體便會建立一個自訂的「系統錯誤」視窗,強行覆蓋在感染設備每一個可見的 UI 之上。此時惡意軟體會在視窗中顯示恐嚇消息,並告知受害者通過聯繫攻擊者才能獲得解鎖密碼。

圖 1:鎖營幕視窗、告知受害者如何解鎖設備的系統錯誤視窗

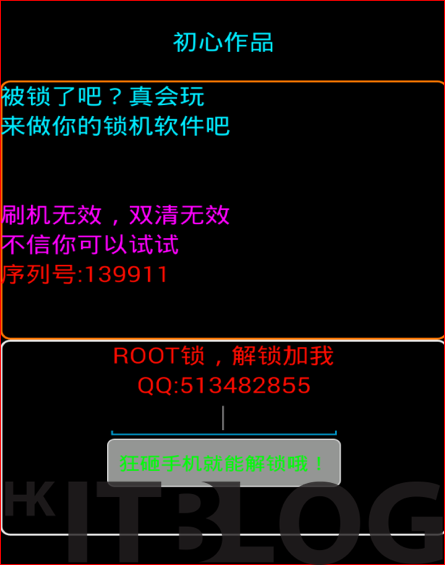

此前,這類木馬的舊版本使用密碼來解鎖樣本代碼中的設備硬編碼,而新變種版本則淘汰了硬編碼密碼,並替換為偽隨機編碼,部分變種木馬會生成六位數或八位數編碼。

![]()

圖 2:六位數代碼的偽亂數產生器

![]()

圖 3:八位數代碼的偽亂數產生器

在圖 2 所展示的攻擊事件中,解鎖密碼為 137911,生成方式為:139911 – 2000 = 137911。由於使用「Math.Random()」函數計算得出的基數不同,因此每個感染設備所生成的編碼也有所不同。

雙鎖營幕

為了增強解鎖難度,這類惡意軟體的作者還會結合使用偽隨機密碼和以往採用的攻擊手段。除了使用「系統錯誤」視窗這類定制化鎖營幕外,攻擊者還會利用裝置管理員許可權更改 Android 設備的正常鎖營幕 PIN 密碼。但值得一提的是如果使用者在設備感染之前設置了 PIN 密碼,那麼 Android Nougat 將會阻止攻擊者使用「resetPassword()」。

Symantec 建議用户應即時採取以下措施,以抵禦流動威脅:

- 及時更新並確保軟體為最新版本

- 避免從陌生網站下載應用,只信任安裝來自可靠來源的應用程式

- 密切注意應用所請求的許可權

- 在行動裝置中安裝一款合適的安全應用,以保護設備和資料安全

- 定期備份裝置中的重要資料