DDoS 及網頁攻擊激增、重複攻擊已成攻擊標準

DDoS 及網頁攻擊激增、重複攻擊已成攻擊標準

DDoS 攻擊其實並非複雜的事,只要你擁有肉雞及相關工具,要發動大規模的 DDoS 攻擊真是十分容易!可能是門檻低,加上 DDoS 商品化的關係,在最新一份由 Akamai 發表的 2015 年第四季互聯網現況 – 安全報告便顯示分散式阻斷服務 (DDoS) 和網頁應用程式攻擊的威脅愈來愈多。

據報告指出,現時 Akamai 客戶在每一季所面臨的攻擊數量仍不斷攀升。相較於 2015 年第三季,這一季的網頁應用程式攻擊數量激增了 28%,DDoS 攻擊則增加了 40%。惡意攻擊者非但毫不退縮,更不斷重複攻擊相同的目標,等待其防護終有鬆懈之時。

在第四季,重複的 DDoS 攻擊已成為標準攻擊模式,每位被針對的客戶在該季平均遭受 24 次攻擊。有三個攻擊目標分別遭受逾 100 次攻擊,而其中一位客戶甚至經歷了 188 次攻擊,即平均每天受到超過兩次攻擊。

DDoS 攻擊活動一覽

在第四季,Akamai 的路由解決方案緩解了超過 3,600 次 DDoS 攻擊,數量是一年前的兩倍以上。這些攻擊絕大部分是利用 stresser/booter 殭屍網絡發動。這些受雇型 DDoS 攻擊極度依賴反射技術來擴增他們的流量,較欠缺能力製造大型攻擊。因此,2015 年第四季的超大規模攻擊比去年少。此外,stresser/booter 網站通常有使用時間限制,使得平均攻擊時間減少至低於 15 小時。

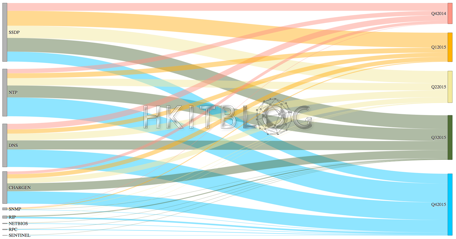

反射型 DDoS 攻擊:2014 年第四季至 2015 年第四季

如上圖左軸所示,SSDP、NTP、DNS 和 CHARGEN 最常用於反射攻擊,而如右軸所示,從 2014 年第四季開始,反射攻擊的使用頻率大幅上升 。

基建架構層 (第三和第四層) 攻擊在數個季度以來都一直佔最高比例,在第四季所觀察到的攻擊中便有 97% 屬這類攻擊。在 2015 年第四季,有 21% 的 DDoS 攻擊含有 UDP 片段,當中有些是直接源自於反射型攻擊的放大效果。這些攻擊主要涉及 CHARGEN、DNS 和 SNMP 通訊協定的濫用,並且全都可能造成超大酬載 (payload) 。

相較於第三季,NTP 和 DNS 攻擊的數量皆大幅攀升。內建安全功能的網域 (DNSSEC) 通常會產生更大量的回應數據,所以惡意攻擊者力求濫用這些網域,使 DNS 反射攻擊增加了 92%。儘管 NTP 反射的運算資源已隨時間耗盡,NTP 攻擊仍在上一季有所增加,增幅逼近 57%。

另一項趨勢則是多向手法的攻擊更為常見。在 2014 年第二季,只有 42% 的 DDoS 攻擊採用多向手法;到了 2015 年第四季,已有 56% 的 DDoS 攻擊採用多向手法。雖然大部分多向手法攻擊僅使用兩種手法 (佔全部攻擊的 35%) ,在第四季所觀察到的攻擊中仍有 3% 採用 5 至 8 種手法。

去年第四季最大型的攻擊尖峰流量高達 309 Gbps 及 202 Mpps。這次攻擊以軟件與科技行業的客戶為目標並使用罕見的 SYN、UDP 和 NTP 攻擊組合,由 XOR 和 BillGates 殭屍網絡發動。該攻擊是一項持續攻擊計畫的一部分,而受害企業在 8 日內受到 19 次攻擊,更在今年一月初再次遭受攻擊。

第四季中有逾半數的攻擊 (54%) 以遊戲公司為攻擊目標,另有 23% 是以軟件和科技行業為目標。

DDoS 攻擊數據一覽

與 2014 年第四季比較

• 整體 DDoS 攻擊數目增加 148.85%

• 基建架構層 (第三和第四層) 攻擊增加 168.82%

• 平均攻擊時間減少 49.03%:14.95 比 29.33 小時

• 高頻寛攻擊 (超過 100 Gbps) 的攻擊減少 44.44%:5 比 9

與 2015 年第三季比較

• 整體 DDoS 攻擊增加 39.89%

• 基建架構層 (第三和第四層) 攻擊增加 42.38%

• 平均攻擊時間減少 20.74%:14.95 比 18.86 小時

• 高頻寛攻擊 (超過 100 Gbps) 減少 37.5%:5 比 8

網頁應用程式攻擊活動

雖然與對上一季相比,第四季的網頁應用程式攻擊數量增加了 28%,這兩季以 HTTP 和 HTTPS 傳送網頁應用程式攻擊的比率則相當一致:在第四季有 89% 透過 HTTP 傳送,而在第三季就有 88% 透過 HTTP 傳送。

第四季最常觀察到的攻擊手法包括 LFI (41%)、SQLi (28%) 和 PHPi (22%),還有 XSS (5%) 及 Shellshock (2%)。剩餘的 2% 攻擊就包含 RFI、MFU、CMDi 與 JAVAi 攻擊。利用 HTTP 和 HTTPS 傳送的攻擊中,各個攻擊手法所佔的比例差不多,但 PHPi 除外。只有 1% 由 HTTPS 傳送的攻擊採用 PHPi。

第四季的網頁應用程式攻擊中有 59% 以零售商為攻擊目標,相對第三季為 55%。媒體與娛樂界以及酒店與旅遊業均是第二常見的攻擊目標,分別遭受 10% 的攻擊。這也是自第三季以來所發生的變化,之前金融服務業是第二常見的攻擊目標 (佔整體攻擊數目的 15%),而本季卻只面對 7% 的攻擊。

延續上一季的趨勢,美國不但是網頁應用程式攻擊的主要源頭 (56%) ,同時亦是最常被攻擊的目標 (77%) 。巴西是第二大的攻擊源頭 (6%) 以及第二常被攻擊的國家 (7%),這似乎與一家大型雲端基建即服務 (IaaS) 供應商在巴西開設新的數據中心有關。Akamai 發現,自相關數據中心啟用以來,源自巴西 (特別是上述數據中心) 的惡意流量即大幅增長。這類攻擊絕大部分是針對一家巴西零售業客戶。

網頁應用程式攻擊數據一覽

與 2015 年第三季比較

• 整體網頁應用程式攻擊數目增加 28.10 %

• 透過 HTTP 傳送的網頁應用程式攻擊增加 28.65%

• 透過 HTTPS 傳送的網頁應用程式攻擊增加 24.05%

• SQLi 攻擊增加 12.19%

掃描與刺探活動

惡意攻擊者依賴掃描程式和刺探活動來偵察他們的目標,然後再發動攻擊。Akamai 分析過 Akamai Intelligent Platform 周邊所提供的防火牆數據後,發現偵察活動最常用的連接埠有 Telnet (24%) 、NetBIOS (5%) 、MS-DS (7%) 、SSH (6%) 和 SIP (4%)。根據 ASN 判定,掃描活動的三大來源皆位於亞洲。Akamai 亦發現攻擊者會主動掃描適合的反射器以利濫用,包括 NTP、SNMP 和 SSDP。

憑 ASN 找出的主要反射源頭可以看出,嚴重濫用的網絡反射器多數位於中國和其他亞洲地區。SSDP 攻擊一般是由家用連線發動,至於 NTP、CHARGEN 和 QOTD 就大多來自於運行這些服務的雲端託管服務供應商。SSDP 與 NTP 反射器是最常被濫用的反射器,分別佔了 41%,其次是 CHARGEN (6%) 以及 RPC (5%)。接著則是 SENTINEL 和 QOTD,各佔 4%。