Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory?

上回我們介紹完 CentOS 與 AD 的整合,接下來就談談另一個 Linux 版本,那就是 OpenSUSE 13.2。如果要說哪個 Linux 的發行版本是兼具效能、友善介面設計以及商務伺服器的最佳選擇,OpenSUSE Linux 肯定是當仁不讓。根據了解目前許多商用的 Linux 應用系統,除了會標榜支援 CentOS 與 Red Hat Enterprise Linux 之外,OpenSUSE 與 SUSE Linux Enterprise 也是許多商用系統開發商的最愛,尤其是在伺服器的應用系統部分。其中 IBM 的 Domino/Notes 系統便是最典型的例子,儘管官方僅標榜支援 Red Hat Enterprise Linux 與 SUSE Linux Enterprise,但相信許多 IT 管理人都知道 CentOS 與 OpenSUSE 和這兩款商用 Linux 之間密不可分的關係。

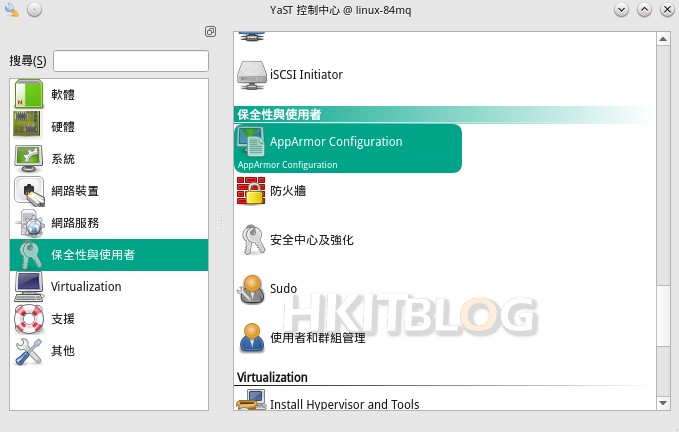

關於 OpenSUSE 整合 Active Directory 身分驗證的方法,可遠比 CentOS 要來得簡單許多,因為它已內建此圖形介面設定功能。首先您必須從 YAST 控制中心介面中的[保全性與使用者管理]頁面,點選開啟如圖 19 所示的[AppArmor Configuration]功能。

圖 19 保全性與使用者管理

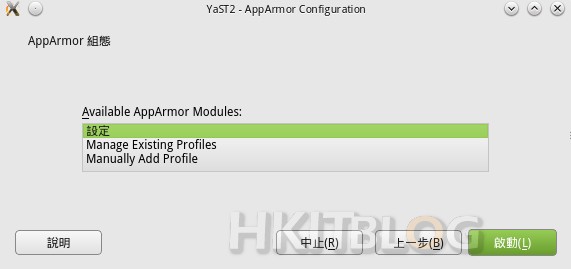

在如圖 20 所示的[AppArmor 組態]頁面中,請在選取[設定]項之後點選[啟動]繼續。

圖 20 AppArmor 組態

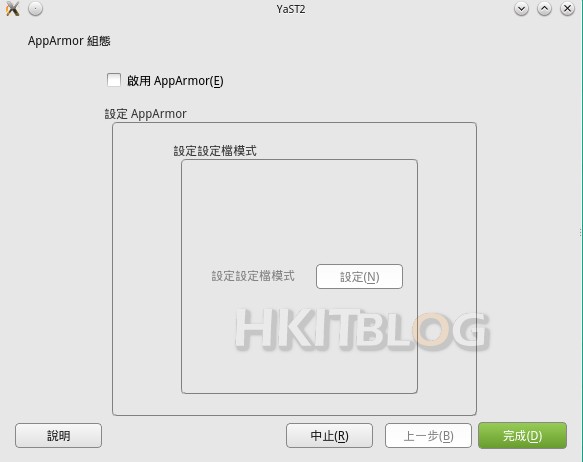

接著在如圖 21 所示的頁面中,請將[啟用 AppArmor]的設定項取消。點選[完成]。

圖 21 修改 AppArmor 組態

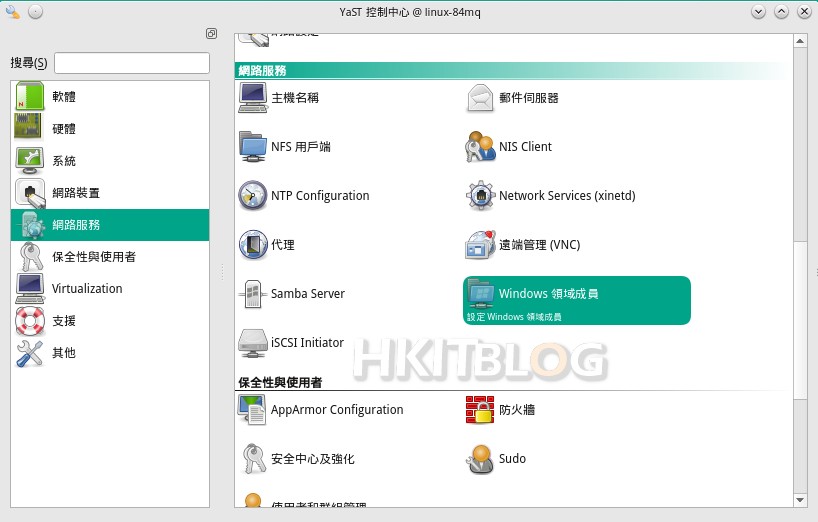

接著請同樣在 YAST 控制中心介面中,切換到如圖 22 所示的[網路服務]頁面,然後點選開啟[Windows 領域成員]。值得注意的是這裡所謂的「領域」就是我們所說的網域(Domain)。

圖 22 網路服務管理

在如圖 23 所示的[Windows 領域成員]頁面中,您只要在[領域或工作群組名稱]欄位之中,輸入所要加入的 Active Directory 網域名稱即可(例如:lab01.com),至於其它設定則保留預設值即可。點選[確定]按鈕之後,可能會陸續出現要求您安裝 samba-winbind、krb5-client 等套件的提示訊息,而您只要在提示視窗中點選[確定]即可。

圖 23 Windows 領域成員設定

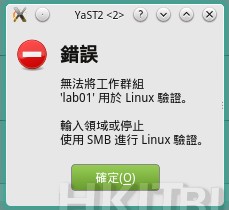

另外必須特別注意的是網域名稱的輸入,不可以只輸入 NetBIOS 格式的名稱(lab01),因為這種輸入方式僅在 Windows 系統可識別到,在 Linux 世界中一律得輸入標準 DNS 的名稱(例如:lab01.com),否則將會出現如圖 24 所示的錯誤訊息。

圖 24 可能犯的錯誤

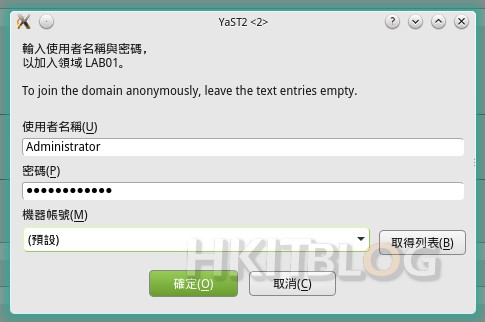

若是目前的 OpenSUSE 系統與指定的網域聯繫正常,將會立即出現如圖 25 所示的提示視窗。請輸入具有網域管理員群組(Domain Admins)權限的帳號以及密碼,點選[確定]即可。

圖 25 輸入網域管理員帳號密碼

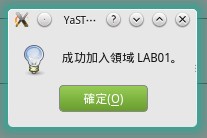

如圖 26 所示便是成功加入網域的提示訊息,請重新啟動系統。請注意!若是 OpenSUSE 主機名稱與現行的網域電腦衝突時將會出現錯誤訊息。

圖 26 主機成功加入網域

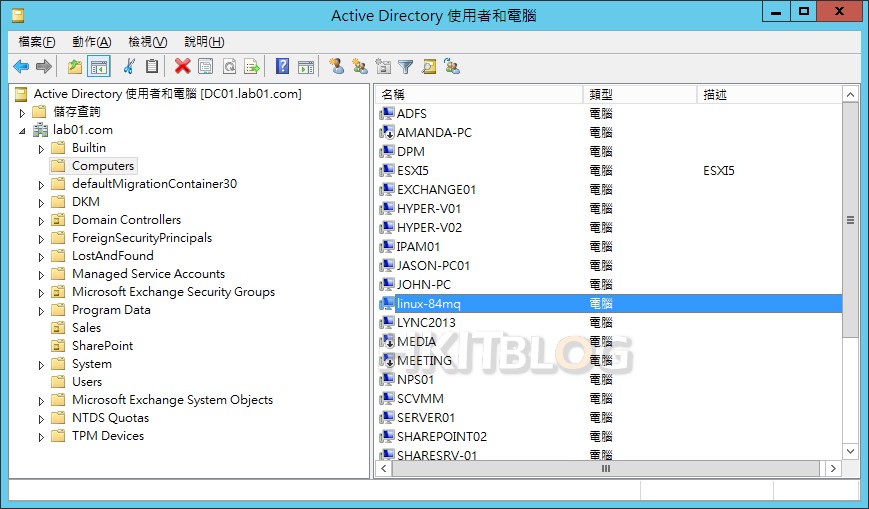

成功把 OpenSUSE 主機加入網域之後,您便可以到 Windows Server 2012 R2 的網域控制站主機,並開啟如圖 27 所示的[Active Directory 使用者和電腦]介面,這樣大家便可以從[Computers]容器中看到此 OpenSUSE 主機。

圖 27 Active Directory 使用者和電腦

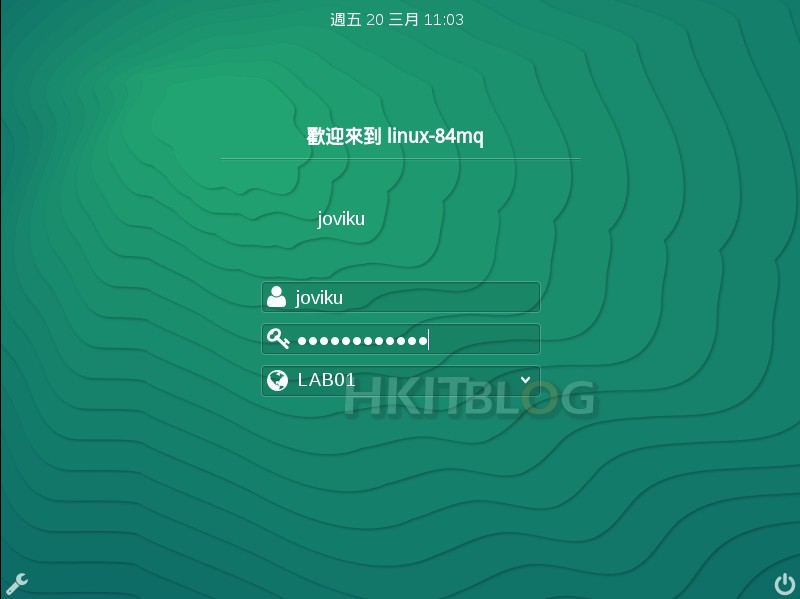

重新啟動 OpenSUSE 主機之後,如圖 28 所示便可以從主機的選單之中,挑選目前已加入的網域名稱,然後再輸入要登入的網域使用者名稱與密碼。

圖 28 OpenSUSE 13.2 開機登入

成功以網域使用者登入之後,系統將會自動為這使用者建立好根目錄(Home)。如圖 29 所示每一位網域使用者登入後的根目錄,都會集中建立在網域名稱的資料夾之中。

圖 29 網域使用者資料夾

待續… 下回將會繼續 OpenSUSE 13.2 的教學部份.

瀏覽相關文章

Linux 整合 Active Directory 實戰管理:微軟愛上 Linux!究竟誰比較愛誰?

Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理

Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 (2)

Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory?

Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory (2)?

Linux 整合 AD 實戰:Ubuntu 14.04 如何整合 Active Directory 驗證管理?

Linux 整合 AD 實戰:Ubuntu 14.04 如何整合 Active Directory 驗證管理(2)?

Linux 整合 AD 實戰:Ubuntu 14.04 中活用 sadms 整合 Active Directory 驗證管理

Linux 整合 AD 實戰:vCenter Server 6.0 如何整合 Active Directory 驗證管理?

6 Responses

[…] Linux 整合 Active Directory 實戰管理:微軟愛上 Linux!究竟誰比較愛誰? Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 (2) Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory? […]

[…] Linux 整合 Active Directory 實戰管理:微軟愛上 Linux!究竟誰比較愛誰? Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 (2) Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory? […]

[…] Directory 驗證管理 Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 (2) Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory? Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory […]

[…] Directory 驗證管理 Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 (2) Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory? Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory (2)? Linux 整合 AD […]

[…] Directory 驗證管理 Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 (2) Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory? Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory (2)? Linux 整合 AD […]

[…] Directory 驗證管理 Linux 整合 AD 實戰:CentOS 7.0 整合 Active Directory 驗證管理 (2) Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory? Linux 整合 AD 實戰:OpenSUSE 13.2 下如何整合 Active Directory (2)? Linux 整合 AD […]