WannaCry 的啟示:網絡保安豈止於防火牆?

WannaCry 的啟示:網絡保安豈止於防火牆?

作者為:思科香港、澳門及台灣區技術總監伍偉強

近期 WannaCry 成為網絡保安界焦點。這個肆虐全球電腦用戶的勒索軟件,跟一般勒索軟件不同,它並非使用網釣電郵(Phishing)散播病毒,而是在全無人手干預的情況下,自動掃描攻擊目標電腦的網絡連接,是否存在微軟視窗的一個 SMB 漏洞。雖然這個漏洞已在微軟一個早在今年三月發佈的安全公告中被修復,然而大部分「中招者」是沒有定期更新系統、甚至是採用不再受微軟支援的操作系統的用戶。而且,WannaCry 的傳播機制,正是利用了一個由美國國家安全局(NSA)所洩漏的攻擊工具來製造,讓其在短短數天時間,已在全球逾 150 個地區策動攻擊,逾 20 萬個用戶電腦「中招」。

黑客活動工業化 具備完善生態系統

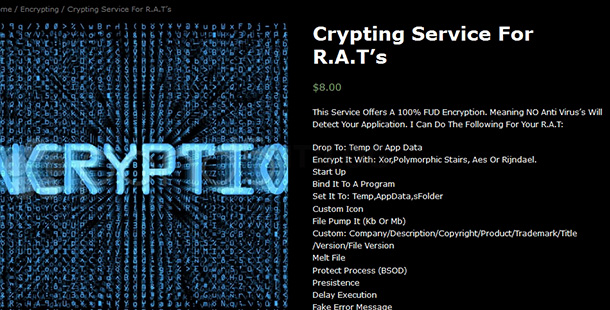

WannaCry 事件令業界更關注網絡保安問題,亦說明黑客活動漸趨工業化。WannaCry 程式介面具備多國語言,更配備客戶服務通訊工具,黑客歡迎受害者隨時聯繫,可見黑客再不是閉門作業,而是變得更高調。現時我們在互聯網的潛藏世界 Dark Web 發現各種惡意軟件及服務出售,更可僱用黑客發動針對性攻擊。

黑客工業擁有完善的生態系統,有軟件程式員負責編寫惡意軟件,另有網頁程式員負責設立虛假網站。這「行業」之所以蓬勃起來,全因現時任何資料都有其價值。除了銀行帳戶,手機資訊、社交媒體帳戶甚至醫療紀錄在黑客市場內均有價有市。所有能夠儲存資料的裝置,例如個人電腦或辦公室印表機,均會成為黑客攻擊的目標。

反觀防守方面,個人用戶及企業現時還是處於被動狀態。香港電腦保安事故協調中心接獲超過 30 宗遭受勒索病毒「WannaCry」攻擊的個案,當中都是使用沒有更新的 Windows 7 作業系統之個人電腦。用戶如沒有定期更新操作系統的習慣,或繼續使用已不再被支援的軟硬件,只會鼓勵黑客繼續利用已發佈的漏洞來發動攻擊。企業方面,《2017 年度思科網絡保安報告》指出,有 65% 的公司使用高達 50 個不同的保安產品,這些方案之間又無法互相溝通,並缺乏自動化,令保安人員需要花費很多時間及精力人手處理問題,但仍只可以調查 56% 的保安警報,其餘接近一半的警報則從未被處理。黑客就是看準這些漏洞,大肆入侵企業網絡,然而業界現時平均仍然需要 100 天才能發現網絡裡的威脅。

網絡保安不只是防火牆

儘管思科已把威脅偵測時間(Time-to-detection,TTD)降低至 6 小時,但仍意味著在現時層出不窮的攻擊下,惡意軟件仍然有機會入侵網絡。企業必須把注意力延伸至整個攻擊週期,除了在攻擊前阻擋入侵外,還需要在受到攻擊時能夠即時偵測威脅,及事後能即時確定被入侵的範團,並隨之修復被攻擊的系統。

現在,只是安裝新一代防火牆並不足夠;一個整合及自動化的網絡保安架構,配合完善的網絡保安情報系統,才能以多個層面地阻擋日益嚴峻的網絡攻擊。

WannaCry 這類網絡攻擊除了導致金錢上的損失,還有可能影響生活。英國國家醫療服務(National Health Services,NHS)遭 WannaCry 勒索軟件攻擊,令數以千個非緊急預約要被取消,多架救護車需轉介至其他醫院。現時物聯網盛行,在 2020 年內,將會有 500 億個物聯網裝置連至網絡上。去年 10 月,美國一家提供互聯網域名公司,受到大量由家居視像鏡頭及錄像機同時發動的 DDoS 攻擊,令其多個客戶的網站,包括 Amazon、Twitter、The New York Times 等網站癱瘓了多個小時。

如果黑客目標是與我們生活息息相關的物聯網系統,後果則不堪設想。事實上我們已看到黑客攻擊美國三藩市鐵路系統及烏克蘭電網等事故案例,就會明白網絡保安決不會只是安裝防火牆就能解決的問題。總的來說,網絡攻防戰一定會持續下去,所有網絡用家,必須由被動轉為主動,採用整合及自動化的網保安架構,從攻擊週期前、中、後階段,革新其保安系統的成效。