以微軟 EMS 為例談 BYOD 管理的重要性

BYOD (Bring Your Own Device) 近年成為企業間的熱話,簡單來說 BYOD 就是指員工可以通過採用自己熟悉的流動裝置來處理工作,從而提升整體生產力。

實施 BYOD 後,無可避免的就是需要容許員工採用自己的裝置存取公司的網絡及檔案,然而此舉卻為企業帶來了無法預計的安全隱憂,因此作為 IT 管理員要做的就是在實施 BYOD 政策前就 BYOD 制定相關政策以及採用適當的方案進行管理。

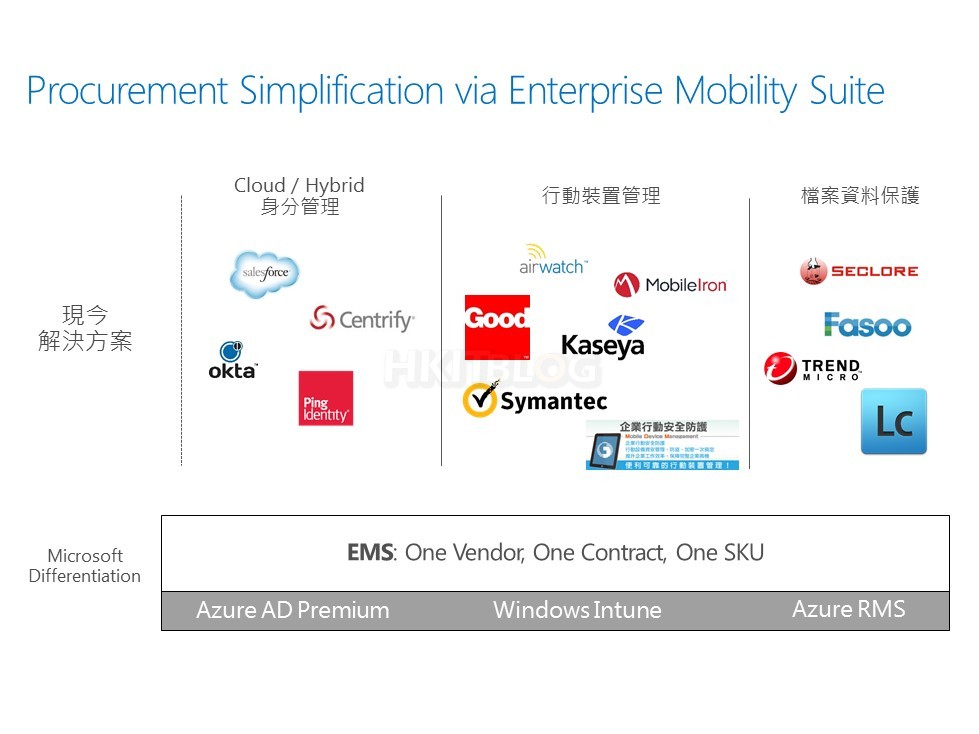

現時市面上 BYOD 方案有很多,當中又主要可分為 MDM 以及虛擬操作環境等。前者主要針對設備進行管控為主,例如管理員可進行遠端刪除(Remote Wipe-Out)、禁止存取 App Store 等等;後者則主要針對預防資料外洩為主,其中 VDI 方案是一個例子,這類方案可為流動裝置建立一個 Container,而用戶在流動裝置之中只可通過 Container 存取檔案;由於 Container 本身其實是實時掛載於遠端公司伺服器的,並不會將資料存放於用戶的流動裝置之內,因此能有效避免公司資料外洩。

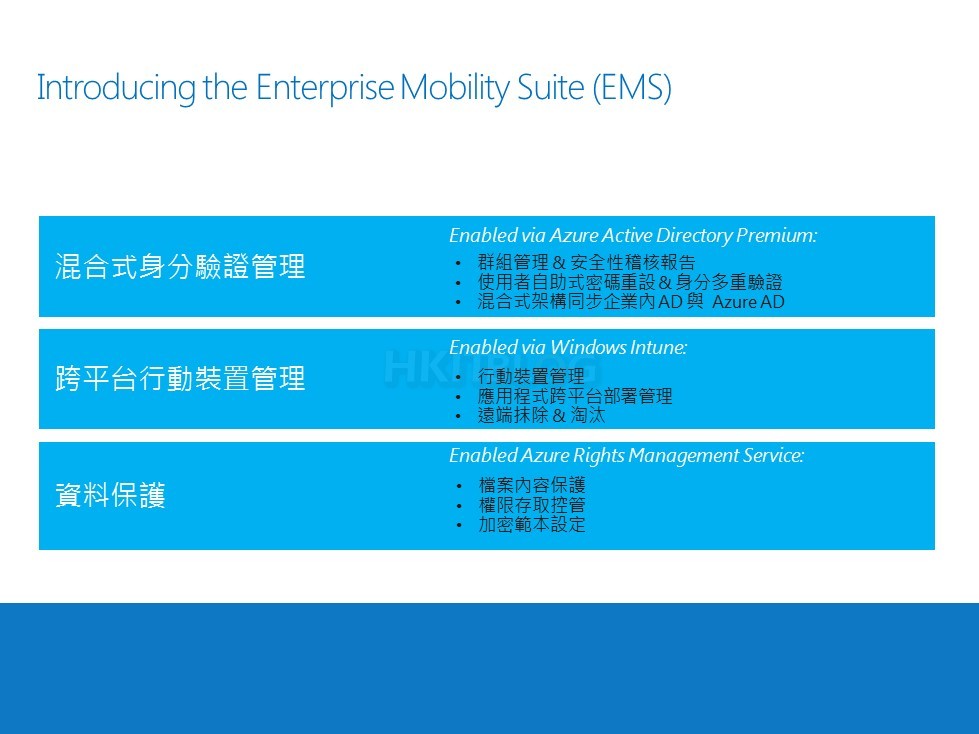

近日筆者參加了由 Kenfil 與微軟合辦的一場研討會,當中筆者看到了微軟的 EMS(Enterprise Mobility Suite)方案,此方案的不同之處在於她同時能針對 4 大方向進行管理,包括有流動裝置本身、預防內部攻擊、應用存取權限設定以及防止機密資料外洩等,可以說是一套 MDM 的進階版。

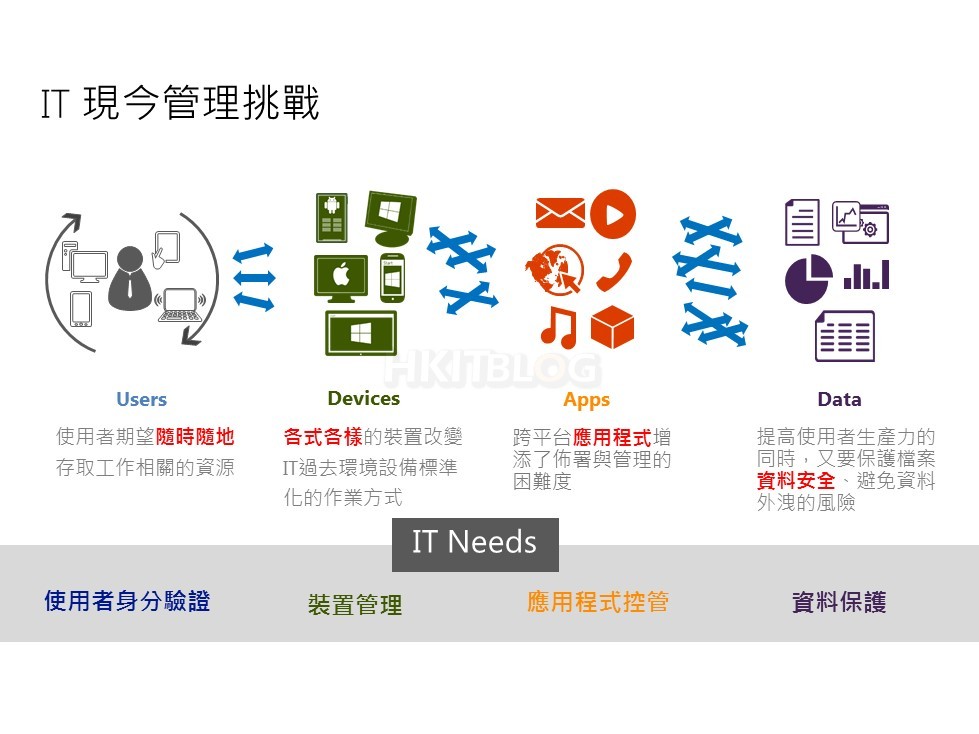

4 層存取權限管理

要落實 BYOD 政策,用戶的身份管理絕對不可缺少!這點相信大部份 BYOD 方案都做到;然而微軟的 EMS 卻可提供到 4 層存取保護,由最基本的用戶身份認證,到針對設備進行的保安設定、針對應用層面的存取控制以及針對檔案層面的防護機制等均有提供。

在這裡要特別一提的,就是其針對應用層面的存取控制功能。方案本身除了可限制應用的使用權限之外,更可防止用戶透過應用從而繞過了企業制定的 BYOD 政策;舉個例子,管理員可容許用戶採用 A 應用,然而卻可通過 EMS 限制用戶使用 A 應用之中的某些功能,例如是限制了用戶通過 A 應用直接將公司的檔案分享到公有雲平台之中,這樣便可以確保公司機密檔案的安全性。

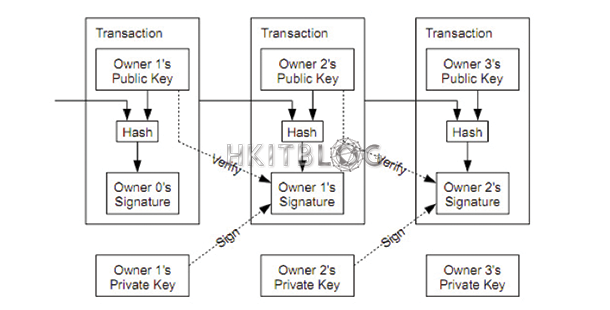

攻擊紀錄一 Click 即知

BYOD 方案很多時都會與 SIEM(Security Information and Event Management)方案整合推出,最主要的原因是 SIEM 可讓你十分清楚知道整個網絡環境之內的每一個動作;而微軟的 EMS 便將部分 SIEM 概念加入其中;方案現時可讓管理員一次過看到來自內部的網絡攻擊,例如管理員可於後台之中看到甚麼帳戶最常被黑客嘗試進行登入;同時方案亦可即時針對可疑的活動進行偵測並且向管理員提供建議,從而在危機出現前先行制止,避免企業陷入危機之中。

無需 VPN 遠端存取公司應用

傳統上要遠端存取企業的應用,基本上都需要以 VPN 進行連接;顯然,建立 VPN 是管理員的日常工作,然而要設定及建立 VPN 過程卻十分麻煩。

不過微軟的 EMS 便可讓你直接連到 Azure 之上以便存取公司應用,著由 Azure 之中建立應用,用戶便可通過瀏覽器直接連到 Azure 並存取不同的應用,由於應用是部署在 Azure 之中,因此用戶便可在無需 VPN 的情況下安全地存取到公司的應用及繼續處理公司的檔案。

預防資料外洩?從改變員工習慣入手

很多公司都害怕實施 BYOD 以後,機密資料會因為員工的不小心而外洩;早前我們曾報導過一些 DLP 方案 (Data Loss Prevention),它們提倡通過提示,從而改變員工分享資料的習慣。

而微軟的 EMS 同樣採用了類似的方法。現時方案可分析到員工即將向第三方分享的資料內容是否有可能屬於公司機密資料?從而向員工發出提示。其中最主要的目的就是希望能改變員工分享檔案時的心態及習慣,讓員工有機會停一停、諗一諗。

除此之外,方案亦可配合微軟的 Office,從而讓員工能作進一步的分享設定,例如可以設定分享的文件本身的有效期限、替分享文檔進行加密等。

總結:BYOD 是需要管理的

於 Kenfil 與微軟合辦的研討會上,筆者了解到微軟 EMS 平台的部份功能,當然實際應用上仍可作更深入的教學分享,但從初步看來,微軟的 EMS 方案不像 VDI,更非單純的 MDM;筆者反而認為這是 MDM 方案的進階版本,除了著重於設備的監控功能之外,亦同時加入了 4 層身份認證以及部份 SIEM 功能,所以稱之為進階 MDM 方案亦不為過吧!