(第三篇) Check Point Threat Emulation Software Blade 網絡圖表簡介

筆者接上一篇繼續介紹兩種 Check Point Threat Emulation 設置方法,而今次筆者亦特意製作了網絡圖表,以便令大家更加了解當中的運作。大家看完以下講解之後,應會對方案有更清晰的理解,請大家細心閱讀。

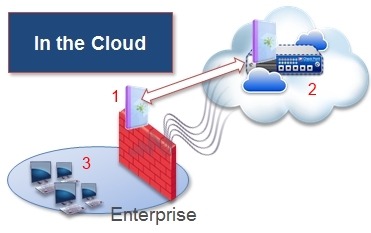

1. Check Point Security Gateway部署在企業網絡的最前方,然後在 Check Point Security Gateway 啟用 Threat Emulation Software Blade,管理員只要設定以 ThreatCloud 來監測進出的文件檔案即可。

2. ThreatCloud 會自動監測由 Check Point Security Gateway 傳送過來的文件檔案,然之後利用 Sandbox 技術開啟 Virtual Machine (Windows XP / Windows 7) 來測試檔案,如果檔案有問題的話會通知Check Point Security Gateway進行阻隔,接著便會產生一份報,令管理員得知實際情況。

3. 企業有了 Check Point Threat Emulation Solution,內部的使用者便可安心地下載文件檔案,令到整家企業均能夠維持良好的網絡狀態。

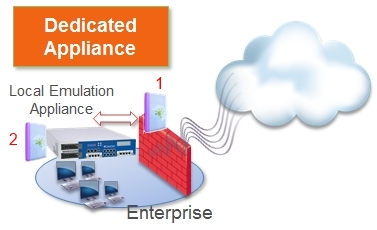

1. 有一些企業不想透過 ThreatCloud 監測進出的檔案,大多數的原因在於害怕重要資料外洩,企業可因應需求購買Check Point Threat Emulation Appliance 代替ThreatCloud 來負責監測進出的文件檔案工作。

2. 當使用者在企業下載文件檔案時,首先會經過 Check Point Security Gateway,然後放行文件檔案交由Check Point Threat Emulation Appliance 進行 Sandbox 技術監測檔案,如果測試完的檔案沒有問題的話就會通知Check Point Security Gateway放行文件檔案給使用者。

看完上述的部署講解之後,我想大家開始很心急去進行部署工作,所以筆者會在下一篇教大家如何安裝 Threat Emulation Software Blade,而安裝的過程中其實並不複雜,請大家繼續留意我們的報導!

(第一篇) Check Point Threat Emulation Software Blade – 簡介一

(第二篇) Check Point Threat Emulation Software Blade – 簡介二

(第三篇) Check Point Threat Emulation Software Blade 網絡圖表簡介

(第四篇) Check Point Threat Emulation Software Blade – 安裝