附詳細攻擊示範影片:Facebook 漏洞令聊天記錄可輕易被更改!

附詳細攻擊示範影片:Facebook 漏洞令聊天記錄可輕易被更改!

Facebook 又再次出現漏洞,今次的漏洞可允許惡意攻擊者修改 Facebook Online Chat 與 Messenger 應用程式中的聊天記錄。通過該漏洞,可修改或刪除發送的任何訊息、照片、檔案、連結等。該漏洞由 Check Point 安全研究員 Roman Zaikin 發現,並在本月初已向 Facebook 安全小組揭露。Facebook 立即回應,漏洞現已被修復。

該漏洞有什麼潛在威脅?

利用該漏洞,可觸發多個潛在攻擊威脅。由於 Facebook 在全球日常活動中的重要性,這些威脅可能對用戶造成嚴重影響。許多用戶使用 Facebook 進行個人和業務的連絡,這使此類漏洞對惡意攻擊者更具有吸引力。

惡意攻擊者可為欺詐的一部分篡改聊天記錄。惡意攻擊者會修改聊天記錄,聲稱他已與受害者達成一致,或只是修改其訊息。

第二是可能影響正在進行的法律調查。Facebook 聊天記錄被允許在全球法庭上作為證據。惡意攻擊者可能隱藏犯罪證據,甚至牽連無辜的人。

該漏洞可作為一種惡意軟體發布方式。惡意攻擊者可將合法連結或檔案變成惡意的,並輕鬆說服用戶打開它。隨後,惡意攻擊者可利用這種方法來更新連結,以包含最新 C&C 位址,更新釣魚方案。

全面技術分析

利用該漏洞,惡意攻擊者可控制 Facebook 聊天訊息,並根據其需求調整訊息,包括刪除訊息及替換內文、連結和檔案。

Facebook 聊天應用程式(包括線上和手機)中的每條訊息都有自己的識別字 “message_id” 參數。在發起惡意攻擊時,惡意攻擊者可通過代理儲存該請求,包括識別字。

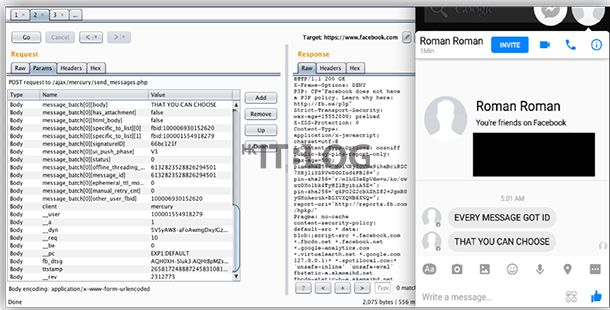

下圖顯示發送到連結的請求 www.facebook.com/ajax/mercury/send_message.php

圖 1: 發送訊息

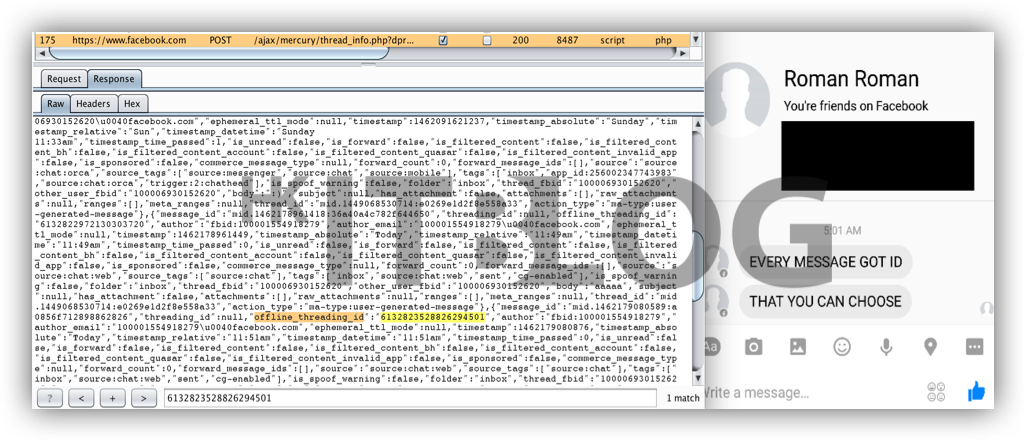

惡意攻擊者可向 www.facebook.com/ajax/mercury/thread_info.php 發送請求,以獲得 “message_id”

圖 2: 獲得消息 IDs

一旦惡意攻擊者發現訊息 ID,他就可修改訊息內容,並發送到 Facebook 伺服器。在內容修改時,不會向使用者電腦或手機發送任何訊息。

POC – 利用漏洞發起勒索活動

利用 Facebook 聊天或 Messenger 聊天,惡意攻擊者可根據各種目的修改聊天記錄。在此,我們將演示利用該漏洞發布勒索軟體的可能攻擊流程。

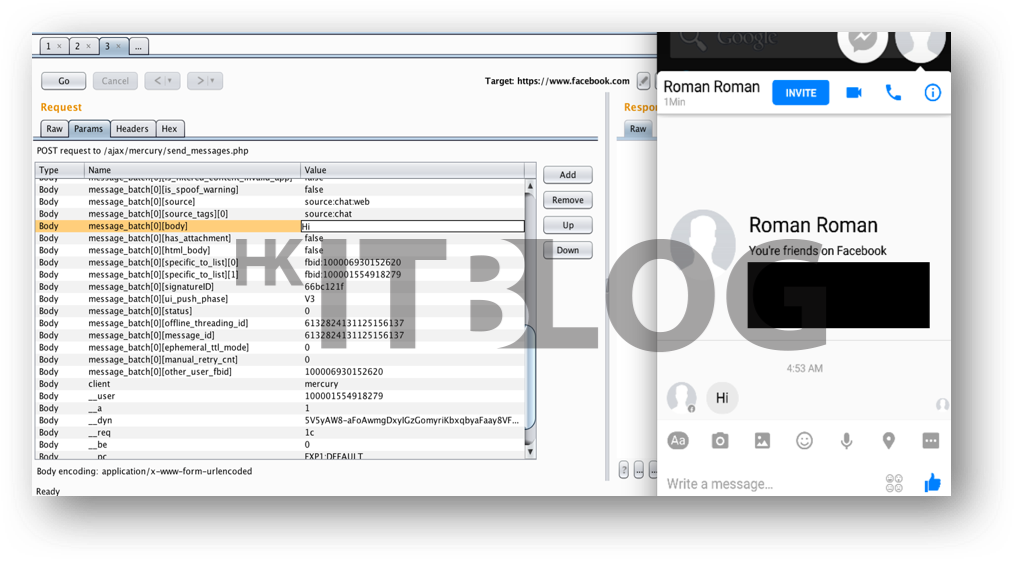

首先,惡意攻擊者向潛在目標發送一條合法消息:

圖3: 合法連絡人

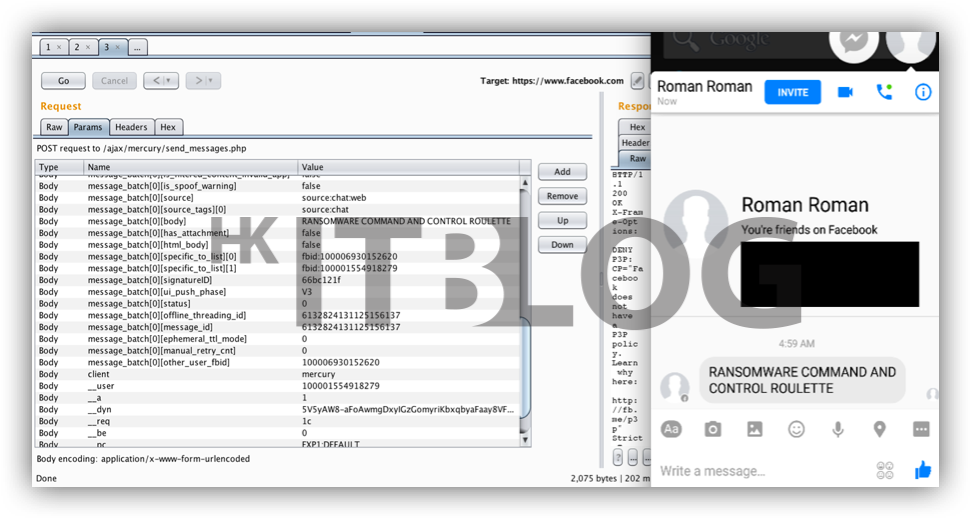

然後,惡意攻擊者將修改消息,以包含感染連結或檔。如下圖所示,消息 “Hi” 變為 “RANSOMWARE COMMAND AND CONTROL ROULETTE”(勒索軟體指揮與控制輪盤賭)。

圖4: 修改消息

接下來,惡意攻擊者可篡改同一攻擊向量,以克服今天的勒索軟體面臨的最大挑戰之一:保持指揮與控制伺服器活躍。惡意攻擊通常只持續幾天。感染連結和 C&C 位址變得眾所周知,被安全廠商攔截,迫使惡意攻擊者停止活動,再重新開始。

利用該漏洞,網路犯罪分子可在受害者不知情的情況下,修改連結,調整其活動,而當指揮與控制伺服器被替換時,惡意攻擊者可保持其發送的連結,或只在修改消息時採取一定自動化。