(第六篇) Check Point Threat Emulation Software Blade – 測試結果

終於來到最後一篇,筆者將在這篇向大家示範當內部使用者下載了有問題的檔案後,如何以 Check Point SmartView Tracker 的報告追蹤檔案來源,以及檢查在 Threat Emulation 環境下開啟檔案後會有什麼異樣的行為出現。

Step 1:首先在桌面開啟SmartView Tracker R77。

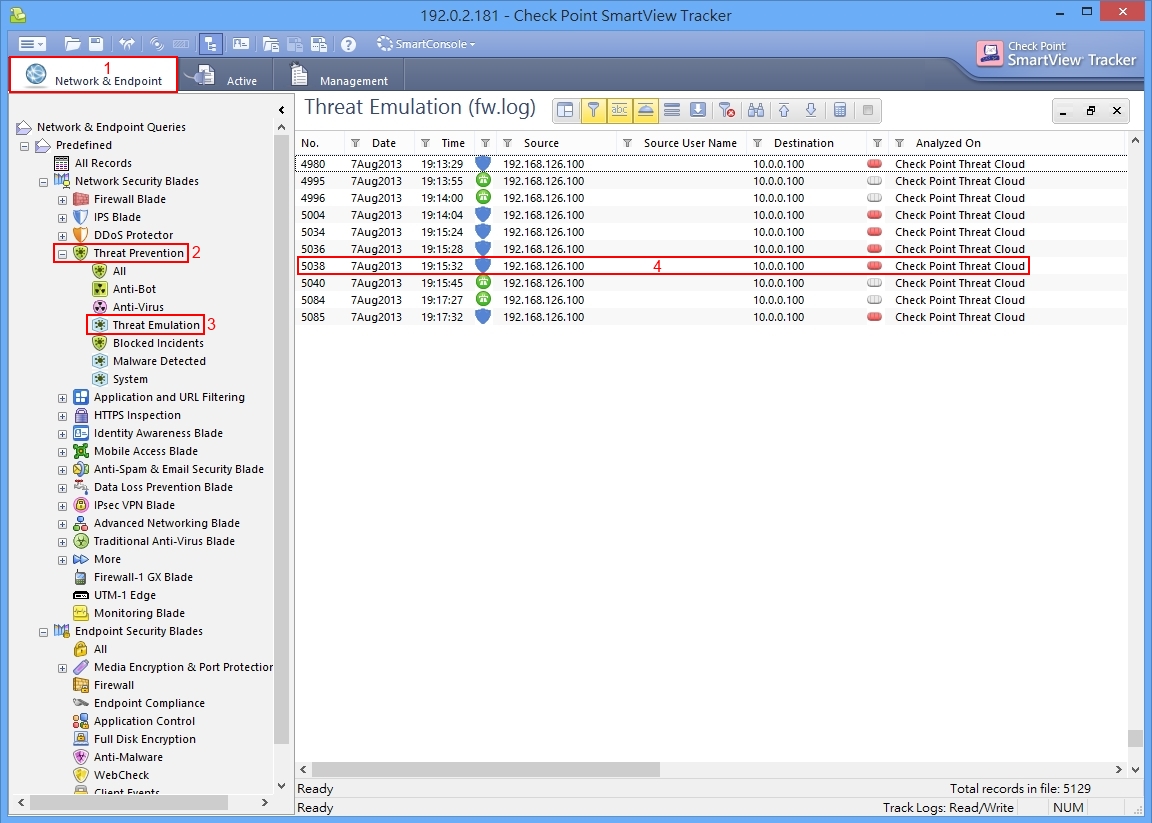

Step 2:接著在上方按【Network & Endpoint】按鈕,然後到【Threat Prevention】→【Threat Emulation】,在這裡筆者抽取號碼【5038】記錄來檢查已經被 Check Point Treat Cloud 封阻的檔案。

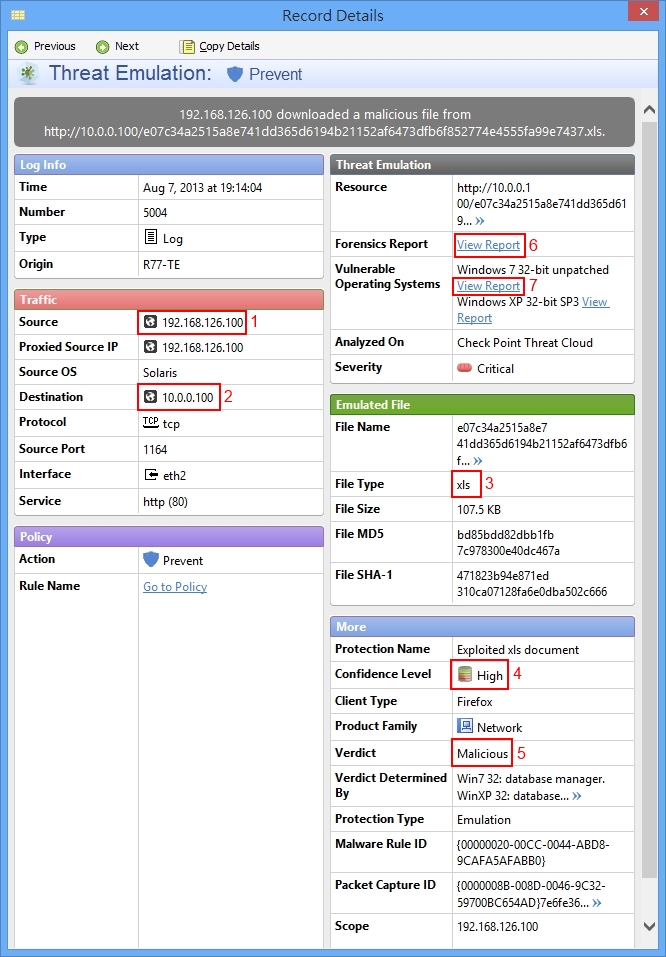

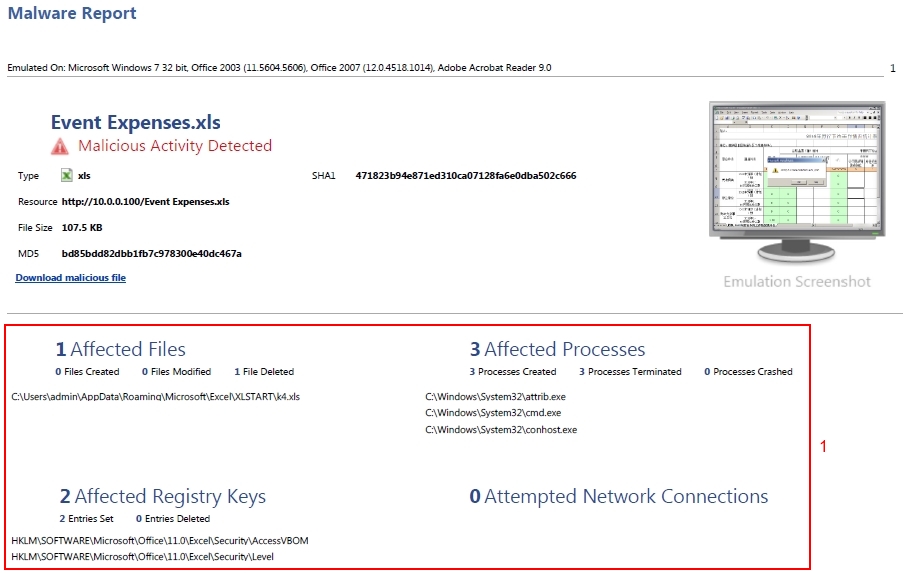

Step 3:在左方大家可以看見來源(Source)及目的地(Destination)的網絡地址;再到右下方會看見被封阻的檔案格式(File Type)是「xls」及重要度(Confidence Level)是「High」和病毒類型(Verdict)是「Malicious」;最後筆者會按右上方的兩份報告,分別是鑑證(Forensics)及被感染的系統(Vulnerable Operating Systems)。

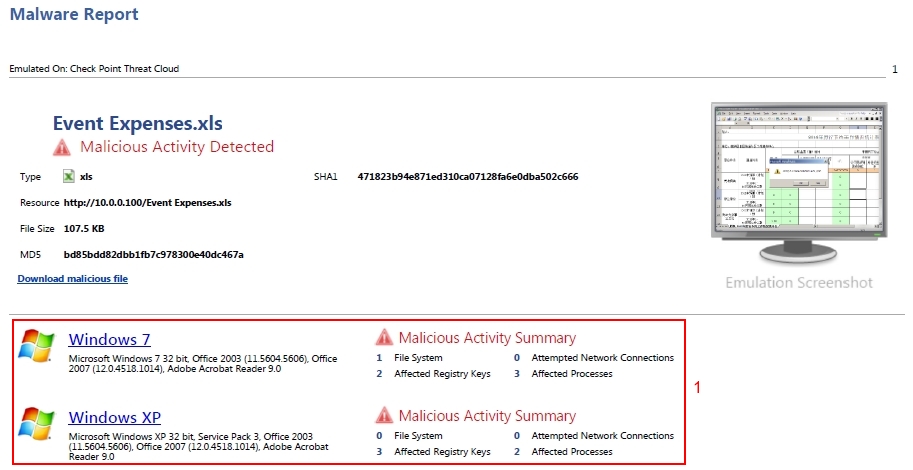

Step 4:在鑑證(Forensics)報告的下方,列出在 Threat Emulation 環境開啟Windows 7及Windows XP Virtual Machine,再在這兩個系統開啟該有問題的檔案,並發現「File System」、「Affected Registry Keys」及「Affected Processes」被更改過。

Step 5:在被感染的系統(Vulnerable Operating Systems)報告的第一頁下方,更加詳細列出被更改過的路徑,例如「Affected Registry Keys」被更改過兩條路徑,這已經可以讓我們很明顯的得知該檔案是有問題的。

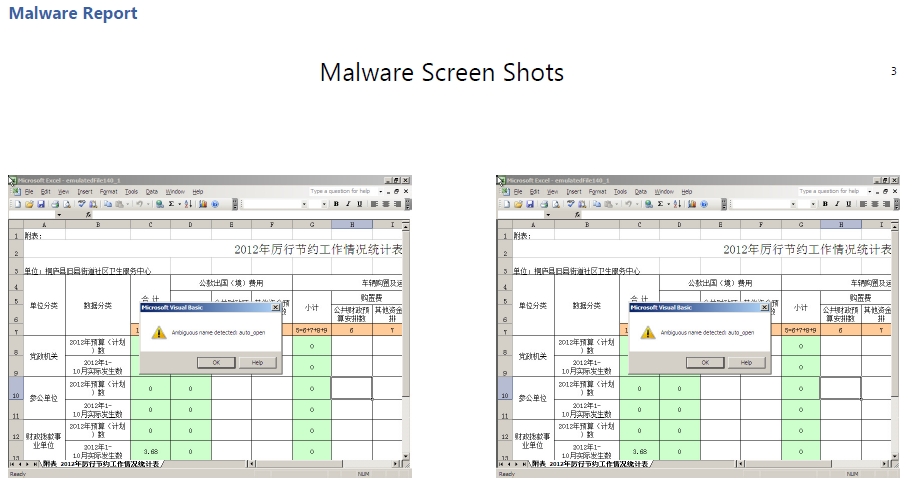

Step 6:跟著移落下一頁,報告顯示開啟了這個檔案後會出現了什麼情況,原來會彈出警告視窗。

一連六篇的 Check point Threat Emulation 經已完滿結束,我覺得這個安全技術是較為嶄新的,如果大家有興趣的話,不妨聯絡你所相熟的 IT 供應商取得更加多的資料。

(第一篇) Check Point Threat Emulation Software Blade – 簡介一

(第二篇) Check Point Threat Emulation Software Blade – 簡介二

(第三篇) Check Point Threat Emulation Software Blade 網絡圖表簡介

(第四篇) Check Point Threat Emulation Software Blade – 安裝

3 Responses

[…] (第六篇) Check Point Threat Emulation Software Blade – 測試結果 […]

[…] (第六篇) Check Point Threat Emulation Software Blade – 測試結果 […]

[…] (第六篇) Check Point Threat Emulation Software Blade – 測試結果 […]