WannaCry 入侵自救必備!分享受影響系統、惡意 IP、加密檔案名

WannaCry 入侵自救必備!分享受影響系統、惡意 IP、加密檔案名

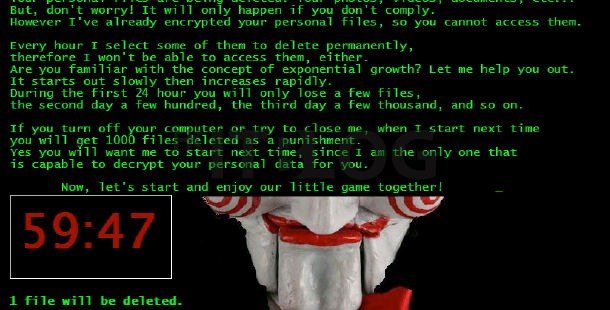

利用週末期間橫掃全球的勒索蠕蟲「WannaCry/Wcry」,是第一隻結合蠕蟲擴散行為大規模擴散、遂勒索之利的勒索蠕蟲,目前於各地都有傳出嚴重受害案例,據趨勢科技指出,早於今年四月中便首次監測到勒索病毒(RANSOM_WCRY.C),最初它透過網路釣魚攻擊誘使使用者從 Dropbox 網址下載惡意程式;而在這個週末,專家更發現這個肆虐全球的勒索病毒「WannaCry/Wcry」已進化為結合了 Windows Server Message Block (SMB) 伺服器漏洞 EternalBlue(亦被稱為 CVE-2017-0144 和 MS17-10)與新勒索病毒家族(RANSOM_WCRY.I / RANSOM_WCRY.A)的新變種。

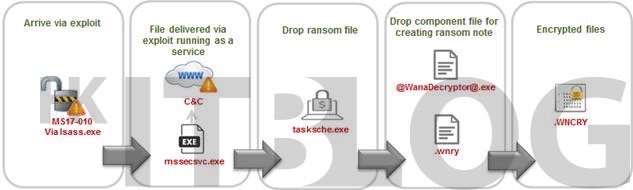

這波勒索病毒大規模攻擊所用的漏洞 EternalBlue 是 Shadow Brokers 駭客集團據稱從美國國家安全局(NSA)外洩的漏洞之一,攻擊該漏洞之後可以將檔案送入受害系統,再將此檔案作為服務執行,接著再將真正的勒索病毒檔案送入受害系統,它會用 .WNCRY 副檔名來對檔案進行加密(也會送入另一個用來顯示勒索通知的檔案);被針對的副檔名共有 176 種,包括 Microsoft Office、資料庫、壓縮檔、多媒體檔案和各種程式語言常用的副檔名。

「WannaCry/Wcry」勒索病毒感染途徑

專家提醒這個漏洞在今年三月份就已經被微軟所修補,呼籲無論是企業還是個人都應盡快更新系統以修補此安全性弱點,所以強烈建議民眾為作業系統安裝最新的修補程式,尤其是跟安全性弱點 EternalBlue 相關的安全性修補程式,此外也可透過 GPO 或是微軟官方的說明停用此類含有漏洞的 SMB,正確配置 SMB 服務才能免於受到此次攻擊影響,最後建議可以根據端點電腦、信件、伺服器、閘道、網路安全等等採用分層式防護以確保有效防禦各個潛在入侵點,亦建議盡快升級安裝已經可以防禦該勒索病毒攻擊的保安軟件。

免費方法助對抗攻擊

有一個名為 Tools 的方法,希望幫到大家。Talos 團隊由業界領先的網絡安全專家組成,他們分析評估黑客活動,入侵企圖,惡意軟件以及漏洞的最新趨勢。包括 ClamAV 團隊和一些標準的安全工具書的作者中最知名的安全專家,都是 Talos 的成員。這個團隊同時得到了 Snort、ClamAV、Senderbase.org 和 Spamcop.net 社區的龐大資源支援,使得它成為網絡安全行業最大的安全研究團隊。

現時即使用戶的網絡當中沒有 Cisco 的安全設備,依舊可以受益於 Talos 針對最新勒索軟件的分析,來進行防禦,保護他們的網絡。

1. 如果用戶有防火牆,可以通過防火牆封鎖惡意軟件的傳輸埠 139 及 445,通過防火牆封鎖下面的惡意回連伺服器地址,防止已經被安裝了勒索軟件的主機被遠端執行加密動作:

•188.166.23.127

•193.23.244.244

•2.3.69.209

•146.0.32.144

•50.7.161.218

•217.79.179.77

•128.31.0.39

•213.61.66.116

•212.47.232.237

•81.30.158.223

•79.172.193.32

•89.45.235.21

•38.229.72.16

•188.138.33.220

如果用戶的防火牆可以控制功能變數名稱,可以對下面的功能變數名稱進行阻擋:

http://iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com/

2. 如果用戶又能夠對檔案傳輸進行控制的平台,建議對下列檔案名進行阻擋,防止惡意軟件進入網絡:

d5e0e8694ddc0548d8e6b87c83d50f4ab85c1debadb106d6a6a794c3e746f4fa b.wnry

055c7760512c98c8d51e4427227fe2a7ea3b34ee63178fe78631fa8aa6d15622 c.wnry

402751fa49e0cb68fe052cb3db87b05e71c1d950984d339940cf6b29409f2a7c r.wnry

e18fdd912dfe5b45776e68d578c3af3547886cf1353d7086c8bee037436dff4b s.wnry

4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79 taskdl.exe

2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d taskse.exe

97ebce49b14c46bebc9ec2448d00e1e397123b256e2be9eba5140688e7bc0ae6 t.wnry

b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25 u.wnry

3. 如果用戶的檔案傳輸控制平台,可以基於Hash值檔進行控制,那就更好了,可以對下面的Hash值檔進行阻擋:

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

0a73291ab5607aef7db23863cf8e72f55bcb3c273bb47f00edf011515aeb5894

428f22a9afd2797ede7c0583d34a052c32693cbb55f567a60298587b6e675c6f

5c1f4f69c45cff9725d9969f9ffcf79d07bd0f624e06cfa5bcbacd2211046ed6

62d828ee000e44f670ba322644c2351fe31af5b88a98f2b2ce27e423dcf1d1b1

72af12d8139a80f317e851a60027fdf208871ed334c12637f49d819ab4b033dd

85ce324b8f78021ecfc9b811c748f19b82e61bb093ff64f2eab457f9ef19b186

a1d9cd6f189beff28a0a49b10f8fe4510128471f004b3e4283ddc7f78594906b

a93ee7ea13238bd038bcbec635f39619db566145498fe6e0ea60e6e76d614bd3

b43b234012b8233b3df6adb7c0a3b2b13cc2354dd6de27e092873bf58af2693c

eb47cd6a937221411bb8daf35900a9897fb234160087089a064066a65f42bcd4

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2c2d8bc91564050cf073745f1b117f4ffdd6470e87166abdfcd10ecdff040a2e

7a828afd2abf153d840938090d498072b7e507c7021e4cdd8c6baf727cafc545

a897345b68191fd36f8cefb52e6a77acb2367432abb648b9ae0a9d708406de5b

fb0b6044347e972e21b6c376e37e1115dab494a2c6b9fb28b92b1e45b45d0ebc

9588f2ef06b7e1c8509f32d8eddfa18041a9cc15b1c90d6da484a39f8dcdf967

b43b234012b8233b3df6adb7c0a3b2b13cc2354dd6de27e092873bf58af2693c

4186675cb6706f9d51167fb0f14cd3f8fcfb0065093f62b10a15f7d9a6c8d982

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

4. 如果用戶有可以自訂制簽名庫的 IPS 平台,可以到 snort.org 上購買最新的規則庫 Snort Rule: 42329-42332,42340,41978,根據這些規則轉換成用戶 IPS 的相應簽名庫。

根據 Kaspersky Lab,現時攻擊的過程之中,WannaCry 會採用以下的惡意程式:

Trojan-Ransom.Win32.Scatter.uf

Trojan-Ransom.Win32.Scatter.tr

Trojan-Ransom.Win32.Fury.fr

Trojan-Ransom.Win32.Gen.djd

Trojan-Ransom.Win32.Wanna.b

Trojan-Ransom.Win32.Wanna.c

Trojan-Ransom.Win32.Wanna.d

Trojan-Ransom.Win32.Wanna.f

Trojan-Ransom.Win32.Zapchast.i

Trojan.Win64.EquationDrug.gen

Trojan.Win32.Generic

同時,WannaCry 加密文件具有以下擴展名,並將 .WCRY 添加到檔名後端:

-.lay6

-.sqlite3

-.sqlitedb

-.accdb

-.java

-.class

-.mpeg

-.djvu

-.tiff

-.backup

-.vmdk

-.sldm

-.sldx

-.potm

-.potx

-.ppam

-.ppsx

-.ppsm

-.pptm

-.xltm

-.xltx

-.xlsb

-.xlsm

-.dotx

-.dotm

-.docm

-.docb

-.jpeg

-.onetoc2

-.vsdx

-.pptx

-.xlsx

-.docx

受影響的Microsoft產品包括:

Windows Vista

Windows Server 2008

Windows 7

Windows Server 2008 R2

Windows 8.1

Windows Server 2012及Windows Server 2012 R2

Windows RT 8.1

Windows 10

Windows Server 2016

Windows Server Core安裝選項

建議大家立即執行以下操作以防止勒索病毒攻擊!

1. 立即使用隨身碟、外接硬碟或者雲端空間,備份重要資料

2. 關閉 Windows 系統的 445 等危險通訊埠,關閉網路共用資料夾或將通訊隔離到 UDP 埠 137/138 和 TCP 埠 139/445。

3. 不要點擊來路不明的網站和檔案等

4. 修補相關漏洞,針對微軟 EternalBlue 安全性修補程式的安裝可點此: https://technet.microsoft.com/zh-tw/library/security/ms17-010.aspx

而 Windows XP、Windows 8 等系統的使用者,可以點擊這裡下載安裝修補程式:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

5. 如果使用者的電腦已遭攻擊,請記住千萬不要乖乖繳納贖金,這是無用之舉

6. 開啟電腦作業系統的 Windows Update,隨時升級系統與修補漏洞

另外亦建議用戶和組織採取以下預防措施:

-建立常規程序來為所有裝置的操作系統、軟件和固件安裝上更新程式。擁有大量裝置的大型組織可考慮採用集中更新程式管理系統。

-部署入侵防禦系統、防毒措施和網絡過濾技術,並保持更新。

-定期備份數據之餘,亦要驗證其完整性並對其加密,測試恢復備份過程,以確保其可用性。

-掃描所有收發電郵來檢測威脅,並為最終用戶過濾可執行文件。

-安排防毒和反惡意軟件程式定期自動執行掃描。

-停用經電郵傳輸的文件中的巨集碼(macro scripts)。考慮改用 Office Viewer 等工具預覽 Microsoft Office 附件,而不用 Office 套件的應用程式用檔案直接打開。

-建立業務連續性計劃和資安事端回應策略,並進行定期的漏洞評估。

如果組織已受到勒索軟件的影響,您必須:

-立即從網絡中刪除受感染的裝置,防止勒索軟件進一步擴展到網絡或其他共享裝置。

-如果您的網絡已受感染,請立即截斷所有連接裝置。

-如果裝置受到感染但數據並未完全損壞,馬上把裝置關機,可能有機會把握時間清理和恢復數據,控制損害程度並防止情況惡化。

-把備份數據儲存於離線模式。檢測到病毒時應即時把備份系統截斷連接,並加以掃描來確保備份中沒有惡意軟件。

-立即聯繫執法機構來報告任何勒索軟件個案,並請求協助。