植入惡意代碼無難度!漏洞助黑客輕鬆入侵維基百科

現時很多網站都會採用 CMS 系統作為其背後的平台,從而簡化更新以及管理的過程。而知名的網站例如是維基百科 Wikipedia 亦同樣地使用了開源的 CMS 平台 MediaWiki 為基礎而架設;雖然使用這些平台的確方便,不過當這些開源的平台出現漏洞時,往往由於很多網站均採用了相同 CMS 系統的關係,因此將會引起難以估計的後果。

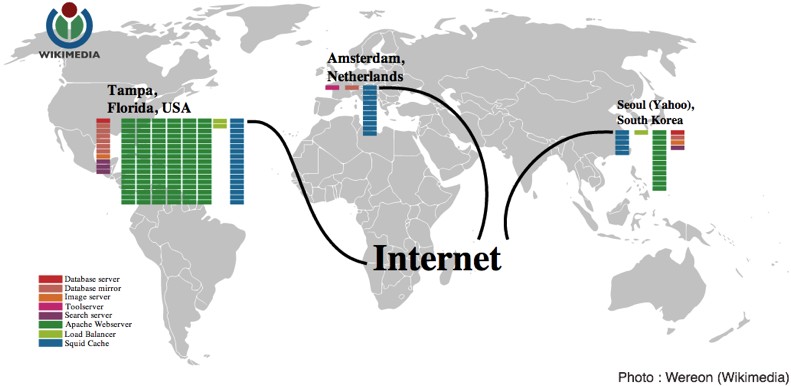

就好像 Wikipedia 使用的 MediaWiki 平台近日便被安全機構 Check Point 發現了一系列的漏洞,而通過漏洞黑客可輕易地在每一頁的 Wikipedia 頁面植入惡意代碼,藉以增加瀏覽者電腦的受感染機會;上述提到的 MediaWiki 除了被 Wikipedia 採用之外,現時全球大部份提供 “wiki” 平台的網站均使用了 MediaWiki,換句話說今次在 MediaWiki 上發現的漏洞將影響全球數以萬計的網站。

該漏洞容許黑客發動 RCE (remote code execution) 攻擊活動,安全機構指出有關漏洞似乎只針對 MediaWiki 1.8 或以上版本;日前安全機構已就所發現的漏洞向 WikiMedia 組織公佈,而該組織現時已完成修正,並同時發佈了修正版本。

根據數字顯示,現時 Wikipedia 是全球第六大網站,平均獨立瀏覽人數每月達 9400 萬,因此假如網站被植入有害的代碼將對全球互聯網用戶帶來一定風險。

所謂的 RCE (remote code execution) 可以說是一個控制點,黑客通過受感染的電腦向植入了 RCE 的網站發出指令,從而控制瀏覽者的系統;由於 RCE 可在未經授權的情況下主動控制系統內的種種,包括建立新檔案、執行系統檔、執行/安裝軟件等,所以一旦瀏覽被植入了 RCE 的網站時,將對瀏覽者的系統構成一定的危機。

假如大家正在使用此平台的話,請務必盡早完成更新以策安全。